Основные схемы аутентификации

С целью обеспечения регулярности (этапности и непрерывности) проведения процедуры АО до начала следующего этапа может налагаться временный запрет на се проведение. Целесообразно, чтобы претендент обладал собственной АИ и поддерживал ее в актуальном состоянии, это позволит промежуточной системе (ДТС) незамедлительно обновлять текущее состояние претендента и отклонять последующие попытки… Читать ещё >

Основные схемы аутентификации (реферат, курсовая, диплом, контрольная)

Основные схемы и способы АО характеризуются числом привлекаемых ДТС.

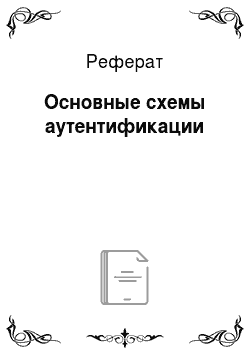

Рис. 22.2. Аутентификация без привлечения ДТС.

Аутентификация без привлечения доверенной третьей стороны

В простейшей ситуации претендент и проверяющий не привлекают ДТС для формирования и проведения обмена АИ и самой процедуры аутентификации (рис. 22.2). В этом случае проверочная АИ для взаимодействующей стороны должна быть заранее инсталлирована на проверяющей стороне.

В худшем случае каждый проверяющий должен иметь проверочную АИ для всех объектов ИТС, тогда рост требуемой общей информации пропорционален квадрату общего числа взаимодействующих объектов.

Аутентификация с привлечением доверенной третьей стороны

Проверочная АИ может быть получена на основе информационного взаимодействия с ДТС. Целостность такой информации необходима, в частности, при обеспечении конфиденциальности предъявляемой ДТС АИ и проверочной АИ, если предъявляемая АИ логически следует из проверочной АИ.

Процедура АО может задействовать несколько ДТС.

Введение

дополнительных ДТС обеспечивает аутентификацию большой группы объектов, при этом требуется информация не обо всех объектах, и общий объем обрабатываемой информации растет линейно с ростом числа аутентифицируемых объектов.

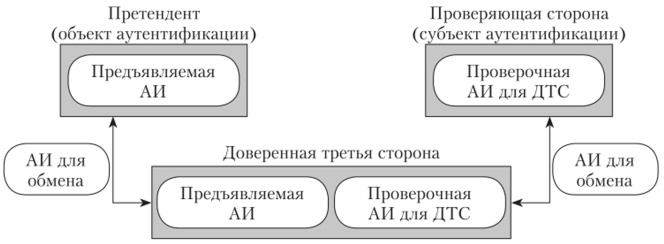

При поточной (in-line) аутентификации ДТС, расположенная на маршруте доставки АИ, непосредственно «вклинивается» в аутентификационной обмен между претендентом и проверяющим. Взаимодействующая сторона аутентифицируется промежуточной системой, которая затем гарантированно подтверждает ее подлинность в последующей поточной АО (рис. 22.3).

Рис. 22.3. Поточная аутентификация.

Поточная АО основана на доверии проверяющего промежуточной системе с целью обеспечения информационного взаимодействия с прошедшей корректную процедуру аутентификации противоположной стороной и на гарантировании проверяющим подлинности промежуточной системы на протяжении всей процедуры АО.

С целью обеспечения регулярности (этапности и непрерывности) проведения процедуры АО до начала следующего этапа может налагаться временный запрет на се проведение. Целесообразно, чтобы претендент обладал собственной АИ и поддерживал ее в актуальном состоянии, это позволит промежуточной системе (ДТС) незамедлительно обновлять текущее состояние претендента и отклонять последующие попытки проведения АО.

В некоторых случаях гарантию аутентификации дает последовательная группа (цепочка) ДТС. В зависимости от действующей политики безопасности за правомерность и надежность группы ДТС ответственность несет либо проверяющий, либо последняя в цепочке ДТС.

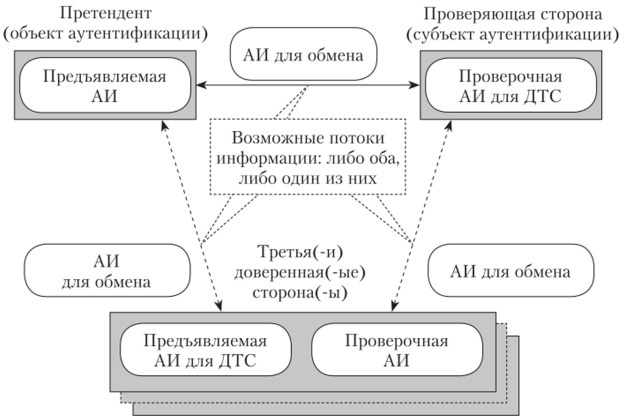

При интерактивной (on-line) аутентификации привлекается одна или несколько функционирующих ДТС. Однако, в отличие от поточной АО, интерактивные ДТС не расположены непосредственно на маршруте аутентификационного обмена между претендентом и проверяющим (рис. 22.4). Интерактивные ДТС могут быть востребованы претендентом с целью формирования АИ для обмена и могут содействовать проверяющему в процедуре проверки АИ. Интерактивная ДТС может выпускать интерактивные сертификаты для АО. При интерактивной аутентификации необходимо наличие последовательности ДТС, привлекаемых к формированию АИ, используемой при обмене между проверяющим и ДТС, которая подтверждает подлинность предъявляемой объектом АИ. В простейшем случае для прямого взаимодействия между претендентом или проверяющим необходима лишь одна ДТС. Однако такая модель может быть расширена до взаимодействия с последовательной группой ДТС, с которыми претендент или проверяющий устанавливают соединения.

Рис. 22.4. Интерактивная аутентификация.

С целью обеспечения регулярности аутентификации до начала следующего этапа может налагаться временный запрет на ее проведение. Примерами интерактивных ДТС могут быть серверы интерактивной аутентификации или центры распределения ключей.

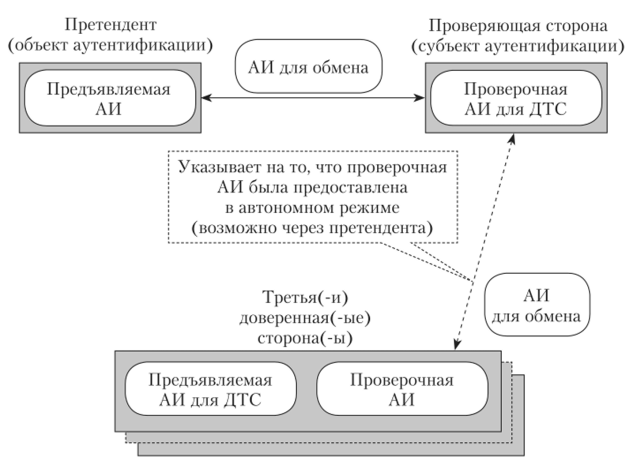

При независимой (off-line или автономной) аутентификации объекта необходимо использовать сертифицированные перечни аннулированных сертификатов, списки сертификатов, восстановленных из аннулированных сертификатов, интервалы изъятия сертификатов или другие опосредованные методы аннулирования проверочной АИ (рис. 22.5).

Рис. 225. Автономная (независимая) аутентификация.

При таком виде аутентификации одна или несколько ДТС обеспечивают процедуру АО без своего непосредственного участия в ней после каждого запроса на ее проведение. Автономная ДТС формирует и заблаговременно распространяет сертификаты для независимой АО, которые проверяющий позднее использует для подтверждения подлинности аутентификации. Следовательно, аутентификационный обмен осуществляется автономно (независимо), без вмешательства ДТС. Поскольку ДТС не принимает прямого участия в информационном обмене с претендентом или проверяющим в ходе процедуры АО, такой вид аутентификации более эффективен в смысле числа процедур информационного обмена. Процесс аннулирования должен зависеть от ряда дополнительных условий, таких как окончание «времени жизни» сертификатов и возобновление их действия, а также от сертифицированных списков аннулированных сертификатов. Примерами автономных ДТС являются УЦ, которые издают сертификаты для независимой аутентификации.

Доверие претендента к проверяющему

Способы и средства, которые применяются для обеспечения доверия к проверяющем}?, не являются адекватными, пока все возможные проверяющие не станут надежными. Ведь если подлинность проверяющей стороны не подтверждена, то ее надежность (благонадежность) неизвестна. Например, при использовании паролей для аутентификации необходимо удостовериться в том, что проверяющий не хранит и повторно не использует предоставленный претендентом пароль.