Полноцикловые преобразования.

Криптографические методы защиты информации.

Часть 1. Математические аспекты

Рассмотрим полный цикл элементов я-множестваХ как перестановку элементов, размещенную на п точках окружности. Значит, число различных полных циклов равно п. В то же время циклы эквивалентны (реализуют одинаковые п.ц. подстановки) отличаются лишь сдвигом элементов по окружности. Каждый класс эквивалентности состоит из п циклов, тогда искомое число равно (п — 1)!.? Последовательность {г/0… Читать ещё >

Полноцикловые преобразования. Криптографические методы защиты информации. Часть 1. Математические аспекты (реферат, курсовая, диплом, контрольная)

Особый интерес в криптографии представляют преобразования с экстремальными периодическими свойствами. Подстановка ??-множества g называется полноцикловой (и.ц.), если ее граф T (g) есть единственный цикл длины п. В этом случае txg = tg = n для любого х е X.

Теорема 8.4. Число различных п.ц. подстановок n-множества равно Оп — 1)!.

4 Рассмотрим полный цикл элементов я-множестваХ как перестановку элементов, размещенную на п точках окружности. Значит, число различных полных циклов равно п. В то же время циклы эквивалентны (реализуют одинаковые п.ц. подстановки) отличаются лишь сдвигом элементов по окружности. Каждый класс эквивалентности состоит из п циклов, тогда искомое число равно (п — 1)!. ?

Распознавание иолноцикловости подстановки по ее таблице требует в худшем случае просмотра всей таблицы. Сложность этой задачи характеризует и следующая теорема.

Теорема 8.5. Подстановка g п-множества X является п.ц. функции ф и? ф различны при любой отличной от константы функции ф: X —" У, где.

|у| >2.

4 Пусть ф (?(х)) = ф (х) для и.ц. подстановки g, для любого х е X и указанной функции ф. Тогда ф (Ж (х)) = ф (.г) для любого t е N, это в силу полноцикловости подстановки g означает, что функция ф — константа. Имеем противоречие, значит, отображения ф и gф различны.

Обратно, пусть подстановка g множества X не полноцикловая, и X' подмножество множества X, образующее цикл графа F (g). Определим отличную от константы функцию ф: X —> У, где Y = [у{у у2, …}: ф (зг) = у{ для всех х е X' и ф (х) = у2 для всех х е X X'. Тогда для любого х е X

выполнено равенство ф(g (x)) = ф (х). Следовательно, функции ф и g (p совпадают. ?

Пример 8.2. Линейный конгруэнтный генератор (ЛКГ) ЛКГ реализует преобразование g кольца вычетов Ет, где g (x) = (ах + b)nodm для любого х е Ет. Константы а} Ь, т называются множителем, сдвигом и модулем соответствен но.

Длина периода tg Для любого т имеются константы, а и Ь, при которых tg= т, соответствующие генераторы называются ЛКГ полного периода. [>

Теорема 8.6 [3]. Для ЛКГ tg = m выполнена система условий:

- 1) (Ь, т) = 1;

- 2) а — 1 кратно любому простому делителю числа т

- 3) а — 1 кратно 4, если т кратно 4.

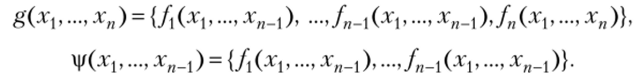

В частности, tg= т при т = 2' b — нечетное и а= l (mod4). О Пусть п > 1, g и |/ — преобразования множеств Хп и Хп~{ соответственно, где х = к и |/ задано подсистемой системы g:

Докажем критерий нолноцикловости преобразования g (x^f…, хп) в случае X = {0, 1}, тогда k-2w функции /1? — булевы. Доказательство более общего случая дано в [10].

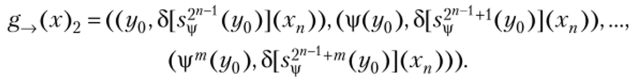

Пусть у = (tfj, …, aw_t) е s^(y) = (г/, |/(г/), …, Yiy)) ~ путь в Г (|/).

длины t > 0 из вершины у, где 5° {у) = |/°(г/) = у fn(y, хп) — подфункция функции fn(x 1,…, при фиксации (х1?= у.

Пути s^(y) соответствует булева функция 5[s{j,(z/)](x"), t > 0, где 8[$®(г/)].

(хп) =fn (y> Хп):

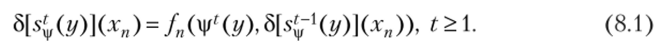

В данных условиях для любого у е Vn_{ и любого хп е X, t > 1:

Теорема 8.7. Подстановка g на Vn является п.ц. vp — п.ц. подстановка на Vn_i и для гамильтонова цикла s*n~y) в Г (р) функция 8[5-" -1(г/)](х") есть п.ц. подстановка на {0, 1}.

4 Покажем корректность формулировки теоремы, ведь при п.ц. подстановке р для гамильтонова ну ги s™(y) можно взять 2W1 различных начальных вершин у. Убедимся, что биективность функции 8[s^(y)](xn) не зависит от у.

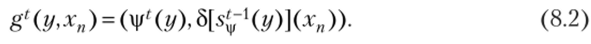

Пусть s™(y0) = (у0, уь …, ут_и ут) и s™(y{) = (yt, уъ …, утУ у0) — гамильтоновы пути в графе Г (|/) со смежными начальными вершинами, т = 2″ -1 — - 1. Если функция 8[л'" '(г/0)](х") есть подстановка множества {0, 1}, то в силу (8.1) и с учетом следствия из утверждения 4.3 8[${"(г/0)](х") — произведение подстановок: 5[s*(y0)](*B) =/"(у0. x")fn(yu x")…frl(ym_u х")

1п (Ут' х") — Следовательно, s"(yt) = f"(yv x")f"(y2, xn)…f"(ym, xn)f"(yf), x") — также подстановка, при этом подстановки s™(y0) и s™(yx) подобны: s™(yx) =.

= (/"(Уо> xn)Ylsv (yo)fn (yo> *#")? Поскольку гамильтонов путь в графе Г (у) есть последовательность пар смежных вершин, то функция 8[${"(г/)](хя) биективна при любом у е Vn_x.

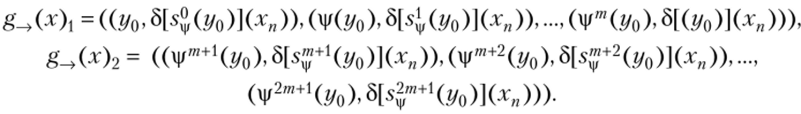

Пусть х = (г/0, хп) е Vrv g_,(x) = (х, g (x), g2(x),…). Разобьем [0, 2п — 1 ]-отрезок последовательности g_>(x) на два отрезка длины 2й-1, которые обозначим g_>(x)1 и g_>(x)2. Из (8.2) следует, что.

Пусть |/ и 5[s™(y)](xn) и.ц. подстановки, тогда огс1|/ = 2″ -1, значит,.

Последовательность {г/0, |/(г/0), •••> ^т(у)} не содержит одинаковых членов, так как образует гамильтонов цикл в Г (|/). Значит, различны все члены как отрезка g_>(x)1, так и отрезка g_>(x)2. В то же время, 5[s* (г/0)](х") Ф Ф Ь№п-у0)](х") при i = 0, 1, т, так как 8|s2" _1(z/)](x") — п.ц. подста новка. Тогда различны все члены [0, 2п — 11-отрезка последовательности g_>(x). Отсюда g — п.ц. подстановка.

Обратно, если g — п.ц. подстановка множества Vn, то из (8.2) следует: 2п = tg < 21 . Тогда ty > 2й" 1, следовательно, = 2я-1. Далее, если g, V|/ — п.ц. подстановки множеств Vn, Vn_{ соответственно, t — длина периода преобразования 8[52««1(г/)](хи), то из (8.2) следует: 2п= tg = 2п~Ч. Значит, t = 2, т. е. 5[s2«у)](хп) — п.ц. преобразование. ?

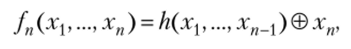

Следствие 1. Подстановка g является п.ц. |/ — и.ц. подстановка на Vn_x и.

где вес функции й (х1?хп_х) нечетный.

Л В данных условиях 8[s2n" (у)](хп) = хп ~ П-Дподстановка на {0, 1},.

и /(xt, …, хп) = /z (xj, …, хп_{) © хп, иначе преобразование g не инъективно. В соответствии с (8.1) 8[s2" -1 (у)](хя) =хп® © А (х1,…, хя-1) = хп Ф.

(xh…, xn_0eVn_{

© ||/г||шо (12. Отсюда вес функции h нечетный. ?

Следствие 2. Пусть треугольная подстановка gn множества Vn задана системой координатных функций {hj (x^ …, хм) © ху, i = 1, п), где h{ —

константа. Тогда подстановкаgn п.ц. h{ = 1 и ||/гу|| нечетный, i = 2,…, п.

А Индукция, но п с использованием следствия 8.1. ?

Замечание. В соответствии с теоремой 6.20 вес функции hj (x^ …, хм) нечетный моном x1…xi_1 входит в многочлен Жегалкина функции hj (xv …, Xj_|), Z 2, …, 71.

Число и.ц. подстановок, реализуемых двоичными регистрами сдвига длины /2, равно 22«~1_я [ 1 ], вместе с тем, не известны легко проверяемые критерии иолноцикловости регистра, выраженные, например, через характеристики функции обратной связи. Вместе с тем п.ц. регистры небольшой длины можно строить с помощью принципа «склеивания-расклеивания».

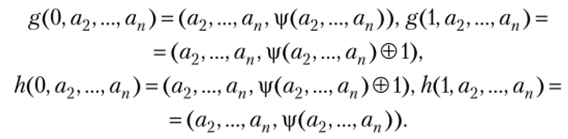

Теорема 8.8. Пусть g и h — подстановки двоичных регистров сдвига длины п > 1 с обратными связями f (xu …, хп) и/(a:lf…, хп) © х%2…х"п соответственно, где а2уап е {0, 1}. Тогда граф Y (g) отличается от графа Г (/г) тем, что-либо один цикл из Y (g) распадается на два цикла в Г (/г), либо два цикла из Y (g) объединяются в один цикл в Y (h).

Ч По следствию теоремы 7.5 f (xv …, х") =х^® f (x2, хп). Отсюда:

Значит, если вершины (0, аъ …, ап) и (1, а2,…, ап) принадлежат одному циклу графа Y (g), то в графе Г (/?) они принадлежат разным циклам. И наоборот, если вершины (0, а2, …, ап) и (1, а2, …, ап) принадлежат разным циклам графа T (g), то в графе Y (h) они принадлежат одному циклу. На всех остальных вершинах преобразования g и h совпадают. ?

Для построения п.ц. регистровой подстановки на Vn из исходной регистровой подстановки путем «склеивания» циклов определяются пары наборов (0, а2,…, ап) и (1, а2,…, ап), соседних по 1-й координате и принадлежащих разным циклам, после чего к функции обратной связи добавляется конъюнкция х22…х"п. Если граф исходного регистра состоит из г циклов, то для построения п.ц. регистра требуется выполнить г — 1 таких шагов.