Развертывание удаленного доступа на предприятии

Рабочие папки — это новое решение для синхронизации файлов, которое позволяет пользователям синхронизировать свои файлы на корпоративном файловом сервере со своими устройствами. Эта синхронизация использует протокол на основе HTTPS. Это позволяет легко выполнять публикацию через прокси-службу веб-приложения. Это означает, что пользователи теперь могут выполнять синхронизацию из интрасети… Читать ещё >

Развертывание удаленного доступа на предприятии (реферат, курсовая, диплом, контрольная)

Компонент удаленного доступа включает несколько функций для предприятий, в том числе: развертывание нескольких серверов удаленного доступа в кластере с балансировкой нагрузки при помощи компонента балансировки сетевой нагрузки Windows (NLB) или внешней подсистемы балансировки нагрузки; настройка мультисайтовых развертываний с серверами удаленного доступа, которые находятся в различных географических расположениях; развертывание DirectAccess с двухфакторной аутентификацией клиента с использованием одноразовых паролей (OTP).

Корпоративные сценарии удаленного доступа предоставляют следующие преимущества:

- 1. Повышенная доступность. Развертывание нескольких серверов удаленного доступа в кластере будет обеспечивать масштабируемость и увеличит допустимую пропускную способность и количество пользователей. Балансировка нагрузки кластера обеспечит высокую степень доступности. При отказе одного из серверов в кластере удаленные пользователи могут сохранить доступ к внутренней корпоративной сети через другой сервер в кластере. Обработка отказа происходит прозрачно для пользователей, поскольку клиенты подключаются к кластеру, используя виртуальные IP-адресов.

- 2. Упрощенное управление. Можно настраивать кластер или мультисайтовую конфигурацию развертывания и управлять ими при пользуясь консолью управления удаленным доступом, которая запущенна на одном из серверов кластера. Помимо этого, мультисайтовое развертывание позволит администраторам согласовать конфигурацию развертывания удаленного доступа и узлы Active Directory для создания упрощенной архитектуры. На всех серверах кластера или мультисайтовой точки входа можно легко устанавливать общие параметры. Управление параметрами удаленного доступа можно будет осуществлять только при использовании одного из серверов в кластере или развертывании, либо удаленно при помощи средств удаленного администрирования сервера. Наблюдение за всем кластером или мультисайтовым развертыванием можно осуществить с одной консоли управления удаленным доступом.

- 3. Рентабельность. Мультисайтовое развертывание удаленного доступа позволит корпорациям развернуть серверы удаленного доступа в нескольких узлах, соответствующих расположению клиентов. Благодаря этому удаленным клиентам предоставляется предсказуемый механизм взаимодействия независимо от расположения, снизятся затраты и уровень использования пропускной способности интрасети за счет маршрутизации трафика клиента через Интернет на ближайший сервер удаленного доступа.

- 4. Безопасность. Развертывание строгой проверки подлинности клиентов при помощи одноразовых паролей (OTP) вместо стандартной парольной проверки подлинности Active Directory повышает безопасность сети.

Аутентификация пользователей осуществляется по следующему сценарию:

- 1. Клиент удаленного доступа инициирует процесс подключения к серверу удаленного доступа (например, набирает его телефонный номер).

- 2. Происходит физическое соединение (например, двух модемов).

- 3. Сервер отправляет запрос клиенту с требованием предоставить информацию о полномочиях подключающегося пользователя.

- 4. Клиент отправляет ответ серверу, в который включает запрашиваемую информацию. В зависимости от используемого протокола аутентификации, ответ пересылается по сети либо в открытом, либо в зашифрованном виде.

- 5. Сервер проверяет информацию, содержащуюся в ответе, обращаясь к каталогу Active Directory. В случае автономного сервера удаленного доступа для проверки полномочий пользователя используется локальная база данных учетных записей сервера.

- 6. Если учетная запись существует и не заблокирована, сервер принимает решение об установлении соединения в соответствии с политикой удаленного доступа и свойствами учетной записи пользователя для клиента удаленного доступа.

- 7. Если разрешена функция ответного вызова, сервер вызывает клиента и продолжает переговоры о соединении.

Процесс аутентификации предполагает проверку подлинности пользователя. Тем не менее, сам факт успешного прохождения процедуры аутентификации не означает, что пользователь автоматически получает доступ к корпоративной сети. После аутентификации удаленного пользователя и подключения клиента к корпоративной сети клиент удаленного доступа может обращаться только к тем сетевым ресурсам, для которых он имеет соответствующее разрешение. Клиенты удаленного доступа подчиняются общим принципам разграничения доступа Windows Server 2003 точно так же, как если бы они физически располагались в локальной сети. Другими словами, клиенты удаленного доступа не могут выполнять какие-либо действия, не имея достаточных на то полномочий, и не могут обращаться к ресурсам, для которых они не имеют соответствующих разрешений.

Можно ограничить клиента удаленного доступа доступом только к общим ресурсам сервера удаленного доступа, а не к ресурсам всей сети, к которой подключен сервер удаленного доступа. Администратор может управлять тем, какая информация будет доступна клиентам удаленного доступа, и ограничивать доступ пользователей в случае нарушения защиты.

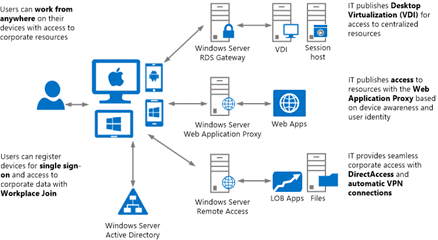

Настройка легкого доступа к корпоративным ресурсам:

Современные сотрудники мобильны и ожидают получить доступ к приложениям, необходимым для работы, где бы они ни находились. Компании применяют несколько способов предоставить эту возможность: с помощью VPN, прямого доступа Direct Access и шлюзов удаленных рабочих столов Remote Desktop Gateway.

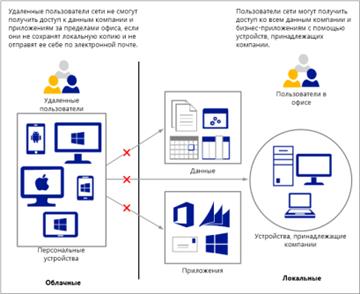

Однако в мире Bring Your Own Device эти подходы не предлагают уровень изоляции для обеспечения безопасности, необходимый многим клиентам. Для соответствия этому требованию прокси-служба веб-приложения роли включена в роль Windows Server RRAS (службы маршрутизации и удаленного доступа). Эта служба роли позволяет выборочно публиковать веб-приложения ведения бизнеса предприятия для доступа снаружи корпоративной сети.

Рабочие папки — это новое решение для синхронизации файлов, которое позволяет пользователям синхронизировать свои файлы на корпоративном файловом сервере со своими устройствами. Эта синхронизация использует протокол на основе HTTPS. Это позволяет легко выполнять публикацию через прокси-службу веб-приложения. Это означает, что пользователи теперь могут выполнять синхронизацию из интрасети и Интернета. Это также означает, что элементы управления проверкой подлинности и авторизации AD FS, описанные ранее, можно применять к синхронизации корпоративных файлов. Файлы затем сохраняются в зашифрованном месте на устройстве. Эти файлы можно затем выборочно удалить, когда устройство отключается от централизованного управления.

DirectAccess и службы маршрутизации и удаленного доступа (RRAS) VPN объединены в единую роль удаленного доступа в Windows Server 2012 R2. Эта новая роль сервера удаленного доступа обеспечивает возможность централизованного администрирования, настройки и наблюдения за службами удаленного доступа DirectAccess и VPN.

Windows Server 2012 R2 предоставляет Virtual Desktop Infrastructure (VDI), которая дает вашей организации ИТ свободу выбора рабочих столов на базе персональных виртуальных машин (ВМ) и виртуальных машин из пула, а также рабочие столы на основе сеансов. Он также предлагает ИТ-службе несколько вариантов хранения на основании их требования.

Повышение управления риском при контроле доступа с помощью Windows Server 2012 R2 ваша организация может настроить управление доступом к ресурсам компании на основе удостоверения пользователя, удостоверения зарегистрированных устройств и сетевого расположения пользователя (находится ли пользователь внутри сети организации или нет). С помощью многофакторной проверки подлинности, интегрированной в прокси веб-приложения, ИТ-специалисты могут использовать преимущества дополнительных уровней проверки подлинности при подключении пользователей и устройств к корпоративной среде.

В Windows Server 2012 R2 легко ограничить риски, связанные со скомпрометированными учетными записями, и гораздо проще реализовать многофакторную проверку подлинности с помощью Active Directory. Модель подключаемых модулей позволяет настроить разные решения для управления рисками непосредственно в AD FS.

Существует множество улучшений в управлении рисками при контроле доступа в AD FS в Windows Server 2012 R2, включая следующие:

- · Гибкое управление на основе расположения сети для указания того, как пользователю проходить проверку подлинности при доступе к защищаемому AD FS приложению.

- · Гибкие политики, помогающие определить, выполнять ли многофакторную проверку подлинности пользователя на основании данных пользователя, данных устройства и расположения в сети.

- · Управление на базе приложений для игнорирования единого входа и принуждения пользователя к вводу учетных данных при каждом доступе к конфиденциальному приложению.

- · Политики гибкого доступа на базе приложения с учетом данных пользователя, данных устройства или расположения в сети. Блокировка экстрасети AD FS позволяет администраторам защищать учетные записи Active Directory от атак методом перебора из Интернета.

- · Отзыв доступа для любого устройства, присоединенного к рабочему месту, которое отключено или удалено в Active Directory.

Таблица.

Элемент структуры решения. | Что входит в это решение? | |

Присоединение к рабочему месту (включено службой регистрации устройств [DRS]). | Организации могут реализовать ИТ-управление с проверкой подлинности устройства и двухфакторной проверкой подлинности с помощью единого входа. Присоединение к рабочей области устройств обеспечивает ИТ-администраторам более высокий уровень управления личными и корпоративными устройствами. Дополнительные сведения см. в разделе Присоединение к рабочему месту с любого устройства для единого входа и эффективной двухфакторной проверки подлинности в приложениях компании. | |

Многофакторная проверка подлинности. | Используя многофакторную проверку подлинности Azure, ИТ-специалисты могут задействовать дополнительные уровни проверки подлинности и проверки пользователей и устройств. Дополнительные сведения см. в разделе Возможности многофакторной проверки подлинности Azure. | |

Настройка доступа к корпоративным ресурсам.

Необходимо настроить файловые службы рабочих папок, виртуализацию служб удаленных рабочих столов и удаленный доступ.

1. Настройка прокси веб-приложения Этот раздел представляет собой введение по этапам настройки, которые должны быть выполнены для развертывания прокси веб-приложения и публикации приложений с его помощью.

a. Настройка инфраструктуры прокси-сервера веб-приложений: Описывается настройка инфраструктуры, необходимой для развертывания прокси веб-приложений.

b. Установка и настройка прокси-сервера веб-приложений: Описывается настройка прокси-серверов веб-приложений, включая настройку всех необходимых сертификатов при установке службы роли прокси веб-приложения и присоединения к домену прокси-серверов веб-приложений.

c. Публикация приложений с использованием предварительной проверки подлинности AD FS: Описывается процесс публикации приложений через прокси веб-приложения с использованием предварительной проверки подлинности AD FS.

d. Публикация приложений с помощью предварительной сквозной проверки подлинности: Описывается процесс публикации приложений с помощью предварительной сквозной проверки подлинности.

Настройка рабочих папок:

Простейшее развертывание рабочих папок — один файловый сервер (который часто называют сервером синхронизации) без поддержки синхронизации через Интернет. Такое развертывание полезно для тестовой лаборатории или в качестве решения синхронизации для присоединенных к домену клиентских компьютеров. Для создания простого развертывания выполните эти минимальные действия:

e. Установка рабочих папок на файловых серверах.

f. Создание групп безопасности для рабочих папок.

g. Создание общих ресурсов синхронизации для данных пользователей Настройка и проверка виртуализации службы сеансов удаленных рабочих столов:

Стандартное развертывание VDI позволяет устанавливать соответствующие службы ролей на отдельных компьютерах. Стандартное развертывание обеспечивает более точное управление виртуальными рабочими столами и коллекциями виртуальных рабочих столов, не создавая их автоматически.

Тестовая лаборатория демонстрирует процесс создания стандартного развертывания виртуализации сеансов следующим образом:

h. Установка служб ролей посредника подключений к удаленному рабочему столу, узла сеансов удаленных рабочих столов и веб-доступа к удаленным рабочим столам на отдельных компьютерах.

i. Создание коллекции сеансов.

j. Публикация рабочего стола на основе сеансов для каждого сервера узла сеансов удаленных рабочих столов в коллекции.

k. Публикация приложений как программ службы RemoteApp.

Настройка удаленного доступа:

Windows Server 2012 объединяет DirectAccess и службы маршрутизации и удаленного доступа (RRAS) VPN в единую роль удаленного доступа. Ниже представлены шаги по настройке, необходимые для развертывания одного сервера удаленного доступа Windows Server 2012 с базовыми параметрами.

l. Настройка инфраструктуры DirectAccess: Этот этап включает в себя настройку параметров сети и сервера, параметров DNS и параметров Active Directory .

m. Настройка сервера DirectAccess: Этот этап включает в себя настройку клиентских компьютеров DirectAccess и параметров сервера.

n. Проверка развертывания: Этот этап включает в себя действия по проверке развертывания.

Настройте управление рисками путем установки многофакторного управления доступом и многофакторной проверки подлинности.

Создание гибких и ясных политик авторизации для каждого приложения, благодаря которым можно разрешить или запретить доступ в зависимости от пользователя, устройства, сетевого расположения и состояния проверки подлинности, выполняется настройкой многофакторного управления доступом. Настройте дополнительное управление рисками в среде с многофакторной проверки подлинности.

Настройка и проверка многофакторного управления доступом включает в себя следующие три этапа:

a. Проверка стандартного механизма контроля доступа через службы AD FS.

b. Настройка политики многофакторного контроля доступа на основе данных пользователя.

c. Проверка механизма многофакторного контроля доступа Настройка и проверка многофакторной проверки подлинности включает в себя следующие три этапа:

d. Проверка стандартного механизма проверки подлинности через службы AD FS.

e. Настройка многофакторной проверки подлинности на сервере федерации.

f. Проверка механизма многофакторной проверки подлинности.