Защита данных в системах передачи информации

Отправитель документа генерирует пар}' ключей: открытый ключ k{ и секретный ключ k2. Открытый ключ генерируется из парного ему секретного ключа. Открытый ключ рассылается получателям документа или публикуется на веб-сайте для использования при проверке подписи. Концепция асимметричных криптографических систем с открытым ключом основана на применении однонаправленных функций, у которых отсутствует… Читать ещё >

Защита данных в системах передачи информации (реферат, курсовая, диплом, контрольная)

Основой большинства механизмов защиты данных является шифрование. Шифрование информации — это процесс преобразования открытой информации (исходный текст) в зашифрованную. Обобщенная схема криптосистемы шифрования приведена на рис. 3.26.

Рис. 3.26. Обобщенная схема криптосистемы шифрования.

Исходный текст передаваемого сообщения М с помощью криптографического преобразования Е зашифровывается в шифрованное сообщение с помощью ключа к{. Ключ шифрования является элементом, с помощью которого можно изменять результат криптографического преобразования. Обратное преобразование D позволяет расшифровать сообщение. Ключ к2 должен однозначно соответствовать ключ}' ку. Только в этом случае полученное сообщение М' будет эквивалентно М.

Преобразование шифрования может быть симметричным или асимметричным относительно преобразования дешифрования.

В симметричной системе шифрования используется один и тот же ключ: k = k2. Это означает, что любой, кто имеет доступ к шифрованию, может и расшифровать сообщение. Недостатком этой системы является необходимость предварительной передачи ключа получателю зашифрованного сообщения, что не может быть осуществлено по незащищенным каналам связи.

В асимметричной системе шифрования используются различные ключи.

Открытый ключ k используется для шифрования информации и вычисляется из секретного ключа k2.

Секретный ключ k2 используется для дешифрования информации, зашифрованной с помощью парного ему ключа кх.

Секретный и открытый ключи генерируются попарно. Процесс передачи зашифрованной информации в асимметричной криптосистеме осуществляется следующим образом:

- 1) получатель генерирует пару ключей и открытый ключ посылает отправителю или делает его доступным, например, на веб-сайте;

- 2) отправитель зашифровывает сообщение и отправляет его получателю;

- 3) получатель расшифровывает сообщение (никто, кроме него, не может прочитать сообщение, так как не имеет секретного ключа).

Концепция асимметричных криптографических систем с открытым ключом основана на применении однонаправленных функций, у которых отсутствует алгоритм обратного вычисления. Например, целочисленное умножение, целочисленная модульная экспонента и т. п.

Основным достоинством асимметричных криптосистем с открытым ключом является их высокая безопасность, поскольку нет необходимости передавать значения секретных ключей и проверять их подлинность. В то же время быстродействие таких систем существенно ниже по сравнению с симметричными криптосистемами.

Основной недостаток симметричных криптосистем заключается в том, что обновляемый секретный ключ должен регулярно передаваться партнерам по информационному обмену и это создает угрозу его перехвата.

В связи с этим наиболее эффективным является использование комбинированного метода симметричного и асимметричного шифрования. В этом случае быстродействующую симметричную систему используют для шифрования передаваемых сообщений, а асимметричную — для шифрования только секретного ключа симметричной криптосистемы. Такой подход существенно повышает защищенность передаваемой информации.

Электронная цифровая подпись (ЭЦП) — уникальное число, зависящее от подписываемого документа и секретного ключа отправителя. ЭЦП используется для аутентификации источника документа, передаваемого по общедоступным коммуникационным каналам, и по своим функциям соответствует обычной рукописной подписи.

Электронная цифровая подпись обычно содержит дополнительную информацию о дате подписи, сроке окончания действия ключа, о лице, подписавшем документ, наименовании открытого ключа.

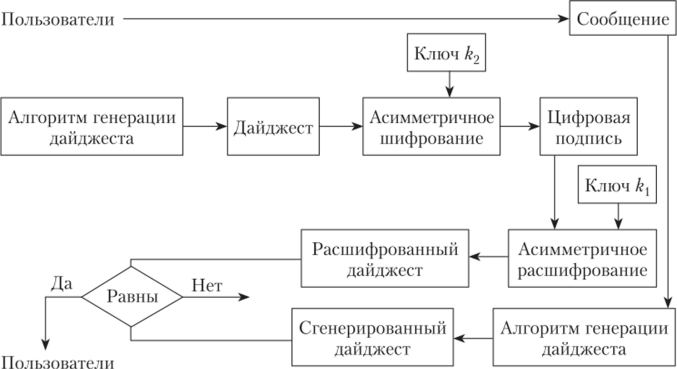

Действие ЭЦП основано на взаимосвязи содержимого передаваемого документа, самой подписи и пары ключей. Изменение хотя бы одного из этих элементов сделает невозможным подтверждение подлинности ЭЦП. Технология применения ЭЦП приведена на рис. 3.27.

Рис. 3.27. Алгоритм формирования и использования цифровой подписи.

Отправитель документа генерирует пар}' ключей: открытый ключ k{ и секретный ключ k2. Открытый ключ генерируется из парного ему секретного ключа. Открытый ключ рассылается получателям документа или публикуется на веб-сайте для использования при проверке подписи.

Для формирования ЭЦП отправитель по специальному алгоритму формирует дайджест — относительно короткое число, уникально характеризующее весь документ. Дайджест шифруется с помощью секретного ключа для получения ЭЦП. Документ вместе с ЭЦП отправляется получателю.

Получатель расшифровывает принятый дайджест с помощью открытого ключа. На основании принятого сообщения составляется дайджест принятого документа. Если два дайджеста совпадают, то цифровая подпись является подлинной. В противном случае документ или ЭЦП были изменены в процессе передачи.

Принципиальным элементом в системе ЭЦП является невозможность подделки ЭЦП отправителя без знания его секретного ключа. Поэтому важно защищать его от несанкционированного доступа.