Выбор проекта системы обеспечения информационной безопасности.

Игровая модель конфликта «защитник-нарушитель»

Если для построенной игры существует решение в чистых стратегиях, то это указывает наиболее предпочтительный проект (или проекты) подсистемы защиты. Значение игры покажет максимальные ожидаемые потери при реализации наилучшего проекта. Если решение существует только в смешанных стратегиях, оно нуждается в дополнительной интерпретации: в реальной ИС невозможно поочередно использовать различные… Читать ещё >

Выбор проекта системы обеспечения информационной безопасности. Игровая модель конфликта «защитник-нарушитель» (реферат, курсовая, диплом, контрольная)

Будем предполагать, что в ходе предварительного исследования было сформировано множество проектов подсистемы защиты информации, отвечающих предъявляемым функциональным требованиям и стоимостным ограничениям. И теперь необходимо выбрать из этих проектов наилучший по соотношению затрат и получаемого эффекта. Рассмотрим один из возможных подходов к решению данной задачи.

Выбор предлагается проводить с помощью математического аппарата теории игр, а если точнее — используя одношаговые конечные игры двух игроков (матричные игры) [31]. Использование данного класса моделей определяется следующими свойствами решаемой задачи и допущениями относительно ее характера:

- — имеется конфликт двух участников: в качестве первого игрока будем рассматривать владельца или защитника системы, в качестве второго — условный источник всех угроз, как преднамеренных, так и непреднамеренного характера;

- — присутствует фактор неопределенности и отсутствует достоверная статистика (заранее неизвестно, какие угрозы будут реализованы, и как часто будут происходить нежелательные события);

- — у каждого участника имеется конечное множество альтернатив (чтобы выполнить это требование, множество угроз безопасности предлагается разбить на подмножества, именуемые обобщенными у1розами);

- — можно количественно оценить каждый исход игры;

- — действия сторон являются однократными или могут быть сведены к суммарному однократному воздействию (выбор проекта производится только один раз).

Рассмотрим задание игры. Стратегии игрока I («защитника») заключаются во внедрении в ИС одного из проектов защиты или отказе от каких-либо действий. Обозначим множество проектов подсистемы защиты ИС через С, а текущее состояние системы как С. Тогда «защитник» будет выбирать стратегии, соответствующие элементам множества Cu{ С}.

Обозначим через U конечное множество обобщенных угроз информационной безопасности защищаемой ИС. Обобщенная угроза — это подмножесгво угроз ИБ, сходных по оказываемому на ИС воздействию и причиняемому ущербу. Подобное разбиение множества угроз ИБ формируется на базе экспертных оценок. Тогда игровая стратегия «нарушителя» (игрока II) — выбор элемента из Uu{ 0 }, где 0 — отказ от реализации угроз ИБ. В данной модели «нарушитель» рассматривается как источник всех угроз безопасности: и преднамеренных, и случайных. Конечная одношаговая антагонистическая игра (матричная игра) задается в виде:

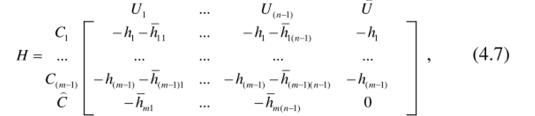

где X — множество стратегий «защитника», X = Cu{C}: Y — множество стратегий «нарушителя», Y = Uu (t/);H — матрица выигрышей. При |Х1 = m, IY| = п предлагается использовать матрицу выигрышей следующего вида (перед началом строк и над столбцами указаны соответствующие элементы множеств X и Y):

где hjj — оценки потерь от реализации «нарушителем» j-й обобщенной угрозы в отношении ИС, где реализован /-й проект подсистемы защиты; /г, — затраты на реализацию /-го проекта. Обе составляющие берутся со знаком минус, т. к. для «защитника» эго потери (отрицательный выигрыш).

Построенная антагонистическая игра отражает ситуацию наиболее пессимистичного прогноза: предполагается, что «нарушитель» всемогущ и имеет цель нанести максимальный вред. Если можно достоверно оценить возможности «нарушителя» и ценность для него результатов атаки на ИС, то предлагается использовать биматричные игровые модели. Биматричная игра определяется следующим образом:

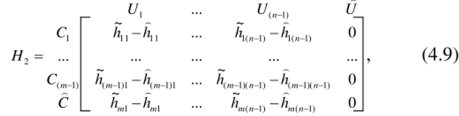

где X и Y — множества стратегий игроков I и II, Н — матрица выигрышей «защитника», Н2 — матрица выигрышей «нарушителя»:

где hjj — оценка вышрыша «нарушителя» от реализации /-й угрозы в отношении ИС, где реализован /-й проект; htJ — оценка затрат «нарушителя» на реализацию этой угрозы. Для угроз, источниками которых являются случайные события (например, сбой оборудования), принимаем h:j = 0, a htj равным по модулю соответствующему элементу матрицы выигрышей игрока I. Нули в последнем столбце матрицы Н2 соответствуют отказу от атаки на ИС. Данная модель отражает менее пессимистичный прогноз, основанный на наличии некоторых дополнительных знаний о «нарушителе».

Если для построенной игры существует решение в чистых стратегиях, то это указывает наиболее предпочтительный проект (или проекты) подсистемы защиты. Значение игры покажет максимальные ожидаемые потери при реализации наилучшего проекта. Если решение существует только в смешанных стратегиях, оно нуждается в дополнительной интерпретации: в реальной ИС невозможно поочередно использовать различные проекты защиты, как это предполагается определением смешанной стратегии. В этом случае можно отобрать проекты, попавшие в спектр оптимальной стратегии, и попытаться сформировать компромиссный вариант, объединяющий их сильные стороны.

Достоинством подобной игровой модели «защитникнарушитель» является то, что она позволяет учесть не только стоимость, но и особенности внедряемого проекта (через изменение оценок ожидаемых потерь).