Методики и программные продукты для оценки рисков

Исходя из оценок стоимости ресурсов защищаемой ИС, оценок угроз и уязвимостей, определяются «ожидаемые годовые потери». В табл. 4.4 приведен пример матрицы оценки ожидаемый потерь. В ней второй столбец слева содержит значения стоимости ресурса, верхняя строка заголовка таблицы — оценку частоты возникновения у1розы в течение года (уровня угрозы), нижняя строка заголовка — оценку вероятности успеха… Читать ещё >

Методики и программные продукты для оценки рисков (реферат, курсовая, диплом, контрольная)

В данном разделе будут приведены краткие описания ряда распространенных методик анализа рисков. Их можно разделить на:

- — методики, использующие оценку риска на качественном уровне (например, по шкале «высокий», «средний», «низкий»). К таким методикам, в частности, относится FRAP;

- — количественные методики (риск оценивается через числовое значение, например размер ожидаемых годовых потерь). К этому классу относится методика RiskWatch;

- — методики, использующие смешанные оценки (такой подход используется в CRAMM, методике Майкрософт и т. д.).

Методика CRAMM

Это одна из первых методик анализа рисков в сфере ИБ — работа над ней была начата в середине 80-х гг. центральным агентством по компьютерам и телекоммуникациям (ССТА) Великобритании.

В основе метода CRAMM лежит комплексный подход к оценке рисков, сочетающий количественные и качественные методы анализа. Метод является универсальным и подходит как для крупных, так и для малых организаций, как правительственного, так и коммерческого сектора. Версии программного обеспечения CRAMM, ориентированные на разные типы организаций, отличаются друг от друга своими базами знаний (авторами методики они называются профилями, англ, «profiles»). Для коммерческих организаций имеется Коммерческий профиль (Commercial Profile), для правительственных организаций — Правительственный профиль (Government profile). Правительственный вариант профиля также позволяет проводить аудит на соответствие требованиям американского стандарта ITSEC («Оранжевая книга»).

Исследование ИБ системы с помощью CRAMM проводится в три стадии [21,22, 23J.

На первой стадии анализируется все, что касается идентификации и определения ценности ресурсов системы. Она начинается с решения задачи определения границ исследуемой системы: собираются сведения о конфигурации системы и о том, кто отвечает за физические и программные ресурсы, кто входит в число пользователей системы, как они ее применяют или будут применять.

Проводится идентификация ресурсов: физических, программных и информационных, содержащихся внутри границ системы. Каждый ресурс необходимо отнести к одному из предопределенных классов. Затем строится модель информационной системы с позиции ИБ. Для каждого информационного процесса, имеющего, по мнению пользователя, самостоятельное значение и называемого пользовательским сервисом, строится дерево связей используемых ресурсов. Построенная модель позволяет выделить критичные элементы.

Ценность физических ресурсов в CRAMM определяется стоимостью их восстановления в случае разрушения.

Ценность данных и программного обеспечения определяется в следующих ситуациях:

- — недоступность ресурса в течение определенного периода времени;

- — разрушение ресурса — потеря информации, полученной со времени последнего резервного копирования, или ее полное разрушение;

- — нарушение конфиденциальности в случаях несанкционированного доступа штатных сотрудников или посторонних лиц;

- — модификация — рассматривается для случаев мелких ошибок персонала (ошибки ввода), программных ошибок, преднамеренных ошибок;

- — ошибки, связанные с передачей информации: отказ от доставки, недоставка информации, доставка по неверному адресу.

Для оценки возможного ущерба CRAMM рекомендует использовать следующие параметры:

- — ущерб репутации организации;

- — нарушение действующего законодательства;

- — ущерб для здоровья персонала;

- — ущерб, связанный с разглашением персональных данных отдельных лиц;

- — финансовые потери от разглашения информации;

- — финансовые потери, связанные с восстановлением ресурсов;

- — потери, связанные с невозможностью выполнения обязательств;

- — дезорганизация деятельности.

Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба по шкале со значениями от 1 до 10.

В описаниях CRAMM в качестве примера приводится в [21] такая шкала оценки по критерию «Финансовые потери, связанные с восстановлением ресурсов»:

- — 2 балла — менее $ 1000;

- — 6 баллов — от $ 1000 до $ 10 000;

- — 8 баллов — от $ 10 000 до $ 100 000;

- — 10 баллов — свыше $ 100 000.

При низкой оценке по всем используемым критериям (3 балла и ниже) считается, что рассматриваемая система требует базового уровня защиты (для этого уровня не требуется подробной оценки угроз ИБ) и вторая стадия исследования пропускается.

На второй стадии анализа рассматривается все, что относится к идентификации и оценке уровней угроз для групп ресурсов и их уязвимостей. В конце стадии заказчик получает идентифицированные и оцененные уровни рисков для своей системы. На этой стадии оцениваются зависимость пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимостей, вычисляются уровни рисков и анализируются результаты.

Ресурсы группируются по типам угроз и уязвимостей. Например, в случае существования угрозы пожара или кражи в качестве группы ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал, комната средств связи и т. д.). Оценка уровней угроз и уязвимостей производится на основе исследования косвенных факторов.

Программное обеспечение CRAMM для каждой ipyriribi ресурсов и каждого из 36 типов угроз генерирует список вопросов, допускающих однозначный ответ. Уровень угроз оценивается, в зависимости от ответов, как очень высокий, высокий, средний, низкий и очень низкий. Уровень уязвимости оценивается, в зависимости от ответов, как высокий, средний и низкий.

На основе этой информации рассчитываются уровни рисков в дискретной шкале с градациями от 1 до 7. Полученные уровни угроз, уязвимостей и рисков анализируются и согласовываются с заказчиком.

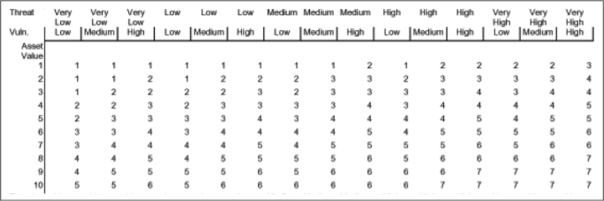

CRAMM объединяет угрозы и уязвимости в матрице риска. Рассмотрим, как получается эта матрица, и что каждый из уровней риска означает.

Таблица 4.2.

Шкала оценки уровней угрозы (частота возникновения)

Описание. | Значение. |

инцидент происходит в среднем не чаще, чем каждые 10 лет. | очень низкий (very low). |

инцидент происходит в среднем один раз в 3 года. | низкий (low). |

инцидент происходит в среднем раз в год. | средний (medium). |

инцидент происходит в среднем один раз в четыре месяца. | высокий (high). |

инцидент происходит в среднем раз в месяц. | очень высокий (very high). |

Основной подход для решения этой проблемы состоит в рассмотрении [12]:

- — уровня угрозы (шкала приведена в табл. 4.2);

- — уровня уязвимости (шкала приведена в табл. 4.3);

размера ожидаемых финансовых потерь (пример приведен в табл. 4.4).

Шкала оценки уровня уязвимости (вероятность успешной реализации угрозы)

Таблица 4.3.

Описание. | Значение. |

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию меньше 0,33. | низкий (low). |

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию от 0,33 до 0,66. | средний (medium). |

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию выше 0,66. | высокий (high). |

Таблица 4.4.

Матрица ожидаемых годовых потерь

0.1. | 0.1. | 0,1. | 0,34. | 0,34. | 0,34. | 3,33. | 3,33. | 3,33. | ||||||||

0.1. | 0.5. | 0.1. | 0.5. | 0.1. | 0.5. | 0.1. | 0.5. | 0.1. | 0.5. | |||||||

10J | ||||||||||||||||

3x1 о7 | ||||||||||||||||

10″ . | 10'. | |||||||||||||||

3"105 | 3х|0‘. | |||||||||||||||

10″ . | 10'. | |||||||||||||||

3x10″ . | ЗхЮ1 | |||||||||||||||

107 | 10″ . | |||||||||||||||

Зх107 | 3х|0'. | |||||||||||||||

10х | 10е | 10д | ||||||||||||||

Исходя из оценок стоимости ресурсов защищаемой ИС, оценок угроз и уязвимостей, определяются «ожидаемые годовые потери». В табл. 4.4 приведен пример матрицы оценки ожидаемый потерь [24]. В ней второй столбец слева содержит значения стоимости ресурса, верхняя строка заголовка таблицы — оценку частоты возникновения у1розы в течение года (уровня угрозы), нижняя строка заголовка — оценку вероятности успеха реализации угрозы (уровня уязвимости). Результат получается путем перемножения указанных оценок.

Значения ожидаемых годовых потерь (англ. «Annual Loss of Expectancy» — ALE) переводятся в CRAMM в баллы, показывающие уровень риска, согласно шкале, представленной в табл. 4.5 (в этом примере из [24] размер потерь приводится в фунтах стерлингов). В соответствии с приведенной ниже матрицей, выводится оценка риска (табл. 4.6).

Таблица 4.5.

Шкала оценки уровня риска

Уровень риска (CRAMM Measure of risk). | Ожидаемые годовые потери (Annual Loss of Expectancy). |

<? 1 000. | |

<? 10 000. | |

<? 100 000. | |

<? 1 000 000. | |

<? 10 000 000. | |

<? 100 000 000. | |

<? 1 000 000 000. |

Таблица 4.6.

Матрица оценки риска

Третья стадия исследования заключается в поиске адекватных контрмер. По существу, это поиск варианта системы безопасности, наилучшим образом удовлетворяющей требованиям заказчика.

На этой стадии CRAMM генерирует несколько вариантов мер противодействия, адекватных выявленным рискам и их уровням.

Контрмеры можно объединить в три категории: около 300 рекомендаций общего плана; более 1000 конкретных рекомендаций; около 900 примеров того, как можно организовать защиту в данной ситуации.

Таким образом, CRAMM — пример методики расчета, при которой первоначальные оценки даются на качественном уровне, а потом производится переход к количественной оценке (в баллах).