Выявление уязвимостей с помощью microsoft baseline security analyzer

В процессе работы BSA проверяет наличие обновлений безопасности операционной системы, офисного пакета Microsoft Office (для версий ХР и более поздних), серверных приложений, таких как SQL Server, Exchange Server, Internet Information Server и т. д. Кроме того, проверяется ряд настроек, касающихся безопасности, например, действующая политика паролей. Более подробную информацию можно получить… Читать ещё >

Выявление уязвимостей с помощью microsoft baseline security analyzer (реферат, курсовая, диплом, контрольная)

Цель работы.

Приобретение практических навыков выявления уязвимостей в ПО производства компании Microsoft с помощью специализированного программного средства Baseline Security analyzer (BSA).

Используемые программные средства.

Компьютер и/или виртуальная машина с ОС Microsoft и установленной программой BSA. Для выполнения работы требуются права локального администратора.

Теоретические сведения.

Microsoft Baseline Security analyzer — программа, позволяющая проверить уровень безопасности установленной конфигурации операционной системы Windows, начиная с версии Windows 2000. Также проверяется и ряд других приложений разработки Microsoft. Данное средство можно отнести к разряду систем анализа защищенности. Оно безвозмездно распространяется через web-сервера Microsoft.

В процессе работы BSA проверяет наличие обновлений безопасности операционной системы, офисного пакета Microsoft Office (для версий ХР и более поздних), серверных приложений, таких как SQL Server, Exchange Server, Internet Information Server и т. д. Кроме того, проверяется ряд настроек, касающихся безопасности, например, действующая политика паролей. Более подробную информацию можно получить из статей TechNet, посвященных продукту: http://technet.microsoft.com/ru-ru/security/cc 184 923.

Описание работы.

Перейдем к знакомству с программным продуктом. Надо отметить, что при подготовке описания данной лабораторной работы использовалась версия BSA 2.1, при использовании других версий пользовательский интерфейс может отличаться.

При запуске открывается окно, позволяющее выбрать объект проверки — один компьютер (выбирается по имени или ip-адресу), несколько (задаваемых диапазоном ip-адресов или доменным именем) или просмотреть ранее сделанные отчеты сканирования системы. При выборе сканирования отдельного компьютера, но умолчанию подставляется имя локальной станции, но можно указать имя или ip-адрес другого компьютера.

Рис. 5.6. Настройка параметров проверки.

Можно задать перечень проверяемых параметров. На рис. 5.6 представлен выбор вариантов проверки:

- — проверка на наличие уязвимостей Windows, вызванных некорректным администрированием;

- — проверка на «слабые» пароли (пустые пароли, отсутствие ограничений на срок действия паролей и т. д.);

- — проверка на наличие уязвимостей web-сервера IIS, вызванных некорректным администрированием;

- — аналогичная проверка в отношении СУБД MS SQL Server;

- — проверка на наличие обновлений безопасности.

Перед началом работы программа обращается на сервер Microsoft для получения перечня обновлений для ОС и описаний известных уязвимостей.

Для успешной проверки локальной системы необходимо, чтобы программа выполнялась от имени учетной записи с правами локального администратора. Иначе проверка не может быть проведена, о чем будет выдано соответствующее сообщение {па англ. You do not have sufficient permissions to perform this command. Make sure that you are running as the local administrator or have opened the command prompt using the 'Run as administrator' option).

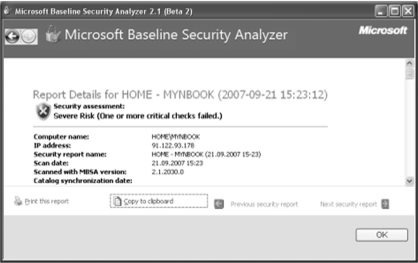

По результатам сканирования формируется отчет, вначале которого дается общая оценка уровня безопасности конфигурации проверяемого компьютера. В приведенном на рис. 5.7 примере уровень риска оценивается как «высокий» {англ. Severe risk).

Рис. 5.7. Заголовок отчета с указанием уровня риска.

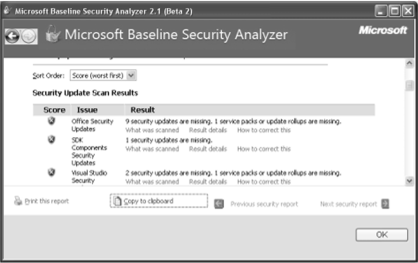

Далее приводится перечень обнаруженных уязвимостей, разбитый на группы: результаты проверки установки обновлений, результаты проверки Windows и т. д. Надо отметить, что выпускаемые Microsoft обновления бывают различных типов:

- — Security updates — собственно обновления безопасности, как правило, посвященные исправлению одной уязвимости программного продукта;

- — Update rollups — набор исправлений безопасности, который позволяет одновременно исправить несколько уязвимостей. Это упрощает обслуживание процесса обновления программного обеспечения;

- — Sen’ice packs — набор исправлений, как связанных, так и несвязанных с безопасностью. Установка Service pack, как правило, исправляет все уязвимости, обнаруженные с момента выхода предыдущего Service pack, таким образом устанавливать промежуточные обновления уже не надо.

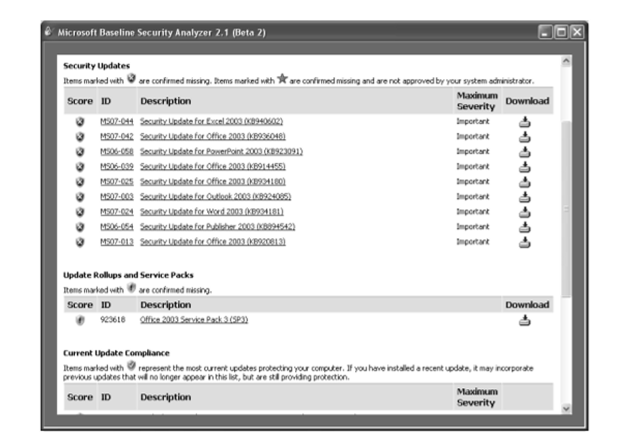

В окне с описанием результата проверки можно выбрать ссылку Result details и получить более подробную информацию о найденных проблемах (рис. 5.8, 5.9).

Рис. 5.8. Перечень отсутствующих обновлений (по группам).

Рис. 5.9. Подробное описание отсутствующих обновлений Microsoft Office.

При наличии подключения к сети Интернет, перейдя по приводимой в отчете ссылке, можно получить информацию об отсутствующем обновлении безопасности и скачать его.

Нужно отметить, что установка обновлений для систем с высокими требованиями в области непрерывности работы требует предварительной тщательной проверки совместимости обновлений с использующимися приложениями. Подобная проверка обычно производится на тестовых системах с близкой конфигурацией ПО. В то же время для небольших организаций и пользователей домашних компьютеров такая проверка зачастую неосуществима. Поэтому надо быть готовым к тому, чтобы восстановить систему после неудачного обновления. Для ОС семейства Windows, если после установки обновлений загрузка в нормальном режиме стала невозможна, можно использовать специальные режимы загрузки — безопасный режим или режим загрузки последней удачной конфигурации.

Также надо отметить еще одну особенность. На данный момент Baseline Security analyzer не существует в локализованной русскоязычной версии. И содержащиеся там ссылки на пакеты обновлений могут указывать на иные языковые версии, что может создать проблемы при обновлении локализованных продуктов.

Для удобства работы с отчетом его материалы можно распечатать или скопировать в буфер обмена и через него поместить отчет, например, в документ Word.

Кроме версии программы с графическим интерфейсом, существует также утилита с интерфейсом командной строки. Называется она mbsacli .ехе и находится в том же каталоге, куда устанавливался Baseline Security analyzer, например, «C:Program FilesMicrosoft Baseline Security Analyzer 2». У утилиты есть достаточно много параметров, получить информацию о них можно при запуске с ключом «/?»?

Запуск без ключей приведет к сканированию локального компьютера с выводом результатов на консоль. Чтобы сохранить результаты сканирования, можно перенаправить вывод в какой-либо файл. Например: mbsacli > mylog.txt.

Ключ / xml out приводит к запуску утилиты в режиме проверки обновлений: проверка на уязвимости, явившиеся результатом неудачного администрирования, проводиться не будет. Отчет формируется в формате xml. Например: mbsacli /xmlout > c: myxmlog.xml.

Задания.

Выполните проверку Вашего компьютера с помощью Microsoft Baseline Security analyzer. В отчете о выполнении лабораторной работы укажите:

- — как был оценен уровень уязвимости компьютера;

- — какие проверки проводились, в какой области обнаружено наибольшее количество уязвимостей;

- — опишите наиболее серьезные уязвимости каждого типа, выявленные на компьютере.

Проведите анализ результатов: какие уязвимости можно устранить, какие — нельзя из-за особенностей конфигурации ПО или использования компьютера.

Выполните удаленную проверку соседнего компьютера из сети лаборатории (или другой виртуальной машины). Опишите наиболее серьезные уязвимости.

Выполните проверку нескольких компьютеров с помощью утилиты mbsacli. Для этого, предварительно создайте текстовый файл с перечнем имен компьютеров или ip-адресов и запускайте mbsacli с ключом /listfile, после которого указывается имя файла с перечнем компьютеров. В результате должно быть получено сообщение примерно следующего содержания:

Computer Name, IP Address, Assessment, Report Name.

HOMEMYNBOOK, 127.0.0.1, Severe Risk, HOME — MYNBOOK (06.10.2013 13−51).

Для того чтобы увидеть подробные результаты проверки, надо повторно запустить mbsacli с ключом /Id, после которого указывается имя отчета. Вывод можно перенаправить в текстовый файл для дальнейшей обработки. Например:

mbsacli /Id «НОМЕ — MYNBOOK (06.10.2013 13−51) «> с: est eportl.txt.

После выполнения задания проанализируйте результаты, кратко опишите их в отчете по лабораторной работе.