Абстрактные модели контроля доступа к защищенным режимам обработки информации

Теперь построим абстрактную модель контроля доступа к сессиям. Предполагаем, что объекты доступа категорированы по уровням конфиденциальности обрабатываемой информации с использованием следующего принципа — в объект не может передаваться информация более высокого уровня конфиденциальности, чем задана меткой безопасности (мандатом) для этого объекта. В данном случае основу разграничительной… Читать ещё >

Абстрактные модели контроля доступа к защищенным режимам обработки информации (реферат, курсовая, диплом, контрольная)

Основное функциональное назначение современных СЗИ, как ранее отмечали, состоит не в разграничении прав доступа к какому-либо одному либо нескольким объектам доступа (подобная задача защиты, предполагающая задание прав доступа к защищаемым объектам, уже осталась в прошлом), а в формировании и разделении в рамках реализации разграничительной политики доступа методами контроля доступа соответствующих защищенных режимов обработки информации субъектами.

• Пол защищенным режимом обработки информации (ЗРОИ) будем понимать предоставление СЗИ субъекту доступа к объектам и прав доступа к этим объектам, необходимых и достаточных для решения субъектом требуемых задач в ИС.

Применительно к субъекту доступа «пользователь» можно говорить о таких ЗРОИ, как роль и сессия, о чем будет сказано далее.

Замечание. Аналогичная задача — формирование и разделение ЗРОИ, по для субъекта доступа «процесс», — решается реализацией рассмотренной выше процессной модели контроля доступа.

- • Под ролью будем понимать ЗРОИ, реализуемый СЗИ для субъекта в целях решения им требуемых функциональных задач в ИС.

- • Под сессией будем понимать ЗРОИ, реализуемый СЗИ для субъекта в целях обработки им информации соответствующего уровня конфиденциальности в ИС.

Замечание. Сессии могут категорироваться, т. е. сессия характеризуется уровнем конфиденциальности.

• Под уровнем конфиденциальности сессии будем понимать максимально допустимый уровень конфиденциальности обрабатываемой в сессии информации.

Таким образом, при реализации ЗРОИ по существу реализуется управление потоками информации, определяемыми либо функциональными обязанностями сотрудника, либо их уровнями доступа к конфиденциальной информации. Управление потоками реализуется в том смысле, что средствами контроля доступа, реализующими рассмотренные выше методы контроля доступа, должна формироваться разграничительная политика доступа в части:

- • создания ЗРОИ;

- • разделения ЗРОИ по обрабатываемым в них данным;

- • локализации обрабатываемой в рамках каждого защищенного режима информации;

- • локализации доступных программных средств (средств обработки информации) для защищенных режимов;

- • локализации доступных локальных устройств, включая внешние накопители, идентифицируемых их серийными номерами изготовителя;

- • локализации доступных сетевых, в том числе совместно используемых в сети, устройств, в частности, принтеров;

- • локализации доступных объектов внешней сети и т. д.

Управление потоками информации в данном случае заключается в том, что средства контроля доступа жестко регламентируют весь жизненный цикл обработки информации в рамках защищенного режима — из каких источников и как она может быть получена, либо каким образом создана, где и в каком виде может храниться, куда и каким образом передаваться, когда и каким образом может уничтожаться.

Принципиальное же отличие формирования роли и сессии будет состоять в том, что основу создания роли составляет использование методов дискреционного контроля доступа, сессии — мандатного контроля доступа.

Важнейшей возможностью формирования роли является идентификация субъекта доступа двумя сущностями — «пользователь» и «процесс». Это позволяет задавать, какому пользователю каким процессом разрешен/ запрещен доступ к объекту.

Заметим, что включение в субъект доступа сущности «процесс» здесь реализуется для решения совершенно иных задач защиты, чем в случае реализации процессной модели контроля доступа, рассмотренной выше. Данная возможность позволяет формировать для защищенного режима разграничительную политику доступа в части локализации для пользователя программных средств, с использованием которых он может осуществлять доступ к тому или иному объекту.

В общем случае, и объект доступа, и субъект доступа «процесс» в разграничительной политике могут задаваться соответствующими масками. Это означает, что один и гот же запрос доступа при его анализе на соответствие заданным правилам контроля доступа может одновременно подпадать под несколько заданных правил в разграничительной политике. Как следствие, стоит задача выбора нужного правила. Эта задача решается путем выявления масок в правилах, которые более точно описывают реальные субъект и объект доступа в анализируемом запросе.

Алгоритм анализа запроса доступа представлен на рис. 3.6. Поскольку приоритетной при решении задачи реализации защищенного режима обработки информации является сущность «субъект доступа» (разграничиваются права доступа для субъектов, а не к объектам), сначала в разграничительной политике доступа выполняется поиск правила с наиболее точным описанием субъекта, запросившего доступ. При нахождении анализируется, устанавливает ли данное правило права доступа к объекту, к которому запрошен доступ. Если да, то запрос доступа анализируется на непротиворечивость данному правилу, в противном случае производится поиск следующего правила с наиболее точным описанием субъекта доступа.

Замечание. Для разграничения права доступа только для пользователей или только для процессов используется маска * (любой): либо любой пользователь, либо любой процесс, либо любой субъект доступа, если такой маской в разграничительной политике доступа задается и пользователь, и процесс.

Отметим, что в качестве отдельных ролей могут создаваться соответствующие ЗРОИ для привилегированных пользователей (администраторов). Основой решения данной задачи является реализация самозащиты СЗИ при условии, что повлиять на ее работу, в том числе на корректность работы, может только администратор безопасности. В этих условиях администратор безопасности, создавая соответствующую роль, может усекать права привилегированных пользователей (системных администраторов), предоставляемые им ОС, назначая им только необходимые и достаточные в рамках реализуемой политики права администрирования системы и приложений. Таким образом, системный администратор получит не те права, которые.

Рис. 3.6. Алгоритм анализа запроса доступа.

предоставляются ему ОС, а те, которые предоставляются ему администратором безопасности, — СЗИ вводит дополнительную иерархию администраторов. Важность создания подобных ролей обусловливается двумя причинами: во-первых, тем, что привилегированный пользователь — это наиболее опасный потенциальный внутренний нарушитель, во-вторых, тем, что подавляющая часть целевых атак предполагает получение прав привилегированного пользователя, с последующим их использованием для развития атаки.

В общем случае на одном и том же компьютере может одновременно реализовываться несколько различных ЗРОИ — ролей или сессий.

• По/i различными будем понимать ЗРОИ, различающиеся реализуемыми ими разграничительными политиками доступа.

Как следствие, при этом возникает задача разделения различных ЗРОИ посредством контроля и разграничения прав обмена информацией между ЗРОИ или контроля доступа к режимам обработки информации.

Построим соответствующие абстрактные модели контроля доступа к ЗРОИ. Начнем с модели контроля доступа к ролям.

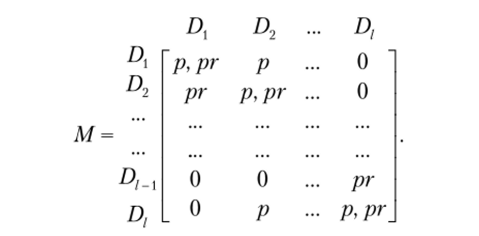

Если считать, что множество D = {Dv …, Я,} — линейно упорядоченное множество ролей в ИС, a R = {р, рг} — конечное множество прав доступа — прав обмена информацией между ролями (р — передача информации из роли, рг — прием информации в роль, по аналогии с записью и чтением), то разграничительная политика доступа к ролям — разграничительная политика обмена информацией между ролями, описывается матрицей контроля доступа Му где М[А D] — ячейка матрицы, которая содержит набор прав обмена информацией между ролями. В любой момент времени система описывается своим текущим состоянием Q = (А, А М).

Требование к безопасности системы, применительно к реализации защищенных режимов обработки информации, может быть сформулировано следующим образом. Для заданной системы состояние Qo = (Л/0) следует считать безопасным относительно некоторого права R, если не существует применимой к Qo последовательности действий, в результате выполнения которых из одной роли приобретается право R доступа к другой роли, исходно отсутствующее в ячейке матрицы М0[Я0, D0. Если же право R, отсутствующее в ячейке матрицы M0[D{), D{)], приобретается ролью, то следует говорить, что произошла утечка права R, а система небезопасна относительно права R.

Отметим, что в случае реализации диагональной матрицы контроля доступа к режимам обработки информации данные режимы будут полностью изолированы, но обработке в них информации.

Замечание. Заданием соответствующих правил контроля доступа к режимам обработки информации может, в том числе, реализовываться иерархия ролей.

Рассмотренная матрица контроля доступа может быть детализирована указанием в ней объектов доступа, например какого-либо файлового объекта, посредством которого могут обмениваться информацией субъекты, работающие в различных ЗРОИ (в данном случае, ролях).

Теперь построим абстрактную модель контроля доступа к сессиям. Предполагаем, что объекты доступа категорированы по уровням конфиденциальности обрабатываемой информации с использованием следующего принципа — в объект не может передаваться информация более высокого уровня конфиденциальности, чем задана меткой безопасности (мандатом) для этого объекта. В данном случае основу разграничительной политики доступа уже составляет использование метода мандатного контроля доступа, предполагающего, что каждой сессии присваивается метка безопасности (мандат).

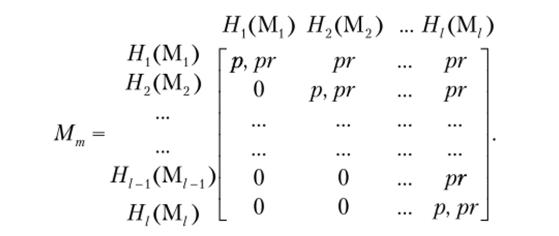

Будем считать, что множество Я = {Я,…, Я,} — линейно упорядоченное множество сессий в ИС, и что чем выше уровень конфиденциальности обрабатываемой в сессии информации, тем меньше ее порядковый номер в линейно упорядоченном множестве Я = {Hv …, Я,}, и тем меньшее значение метки безопасности М;, i = 1,/ присваивается сессии, т. е. М, < М2 < < М3 < … <�М/.

Таким образом, сессии характеризуются метками безопасности из множества М. При этом уровень конфиденциальности сессии определяется максимальным уровнем конфиденциальности обрабатываемой в ней информации (рассматриваем решение задачи защиты от понижения уровня конфиденциальности информации).

Используем следующие обозначения:

- • М, — метка безопасности i-и сессии;

- • М- — метка безопасности j-й сессии.

Сформулируем правила сессионного контроля доступа.

- 1. Сессия Я. имеет право приема информации (рг) из сессии Hj в случае, если выполняется условие: М. < М-.

- 2. Сессия Я. имеет право передачи информации (р) в сессию Я в случае, если выполняется условие: М; = М.

Данные формализованные правила, основанные на категорировании обрабатываемой информации, могут быть проиллюстрированы соответствующей матрицей контроля доступа Мт: