Оценка эффективности структурного резервирования для повышения безопасности информационных систем

Следствие. Задача защиты от нарушения доступности информации, которое может быть вызвано как отказом компонента ИС, так и реализацией угрозы атаки на этот компонент потенциальным нарушителем, может решаться структурным резервированием компонентов ИС в комплексе, при этом можно говорить о возможности решения задачи повышения уровня интегрированной информационно-эксплуатационной безопасности… Читать ещё >

Оценка эффективности структурного резервирования для повышения безопасности информационных систем (реферат, курсовая, диплом, контрольная)

Поскольку задачу повышения надежности функционирования ИС отчасти (лишь отчасти, так как применительно к И Б используется совершенно иное понятие отказа — возникновение по крайней мере одной реальной угрозы атаки) можно рассматривать в контексте обеспечения доступности информации, оценку эффективности структурного резервирования компонентов ИС с целью повышения уровня ее безопасности начнем именно с рассмотрения характеристики нарушения доступности информации.

Защита от нарушения доступности обрабатываемой информации

Утверждение. Защита от нарушения доступности обрабатываемой информации посредством резервирования компонентов ИС возможна при условии того, что резервируемые и резервирующие компоненты не зависимы по угрозам атак (т.е. угрозы атак для них различны), т. е. только в том случае, когда в качестве резервируемых и резервирующих компонентов И С используются различные технические (в общем случае, программно-аппаратные) средства.

Доказательство. Пусть каждый из V компонентов (резервируемых и резервирующих) с номерами v = 1,…, V может быть охарактеризован вероятностью того, что компонент ИС готов к безопасной эксплуатации в отношении потенциально возможных угроз атак, образующих угрозу безопасности компонента ИС, Р0 .

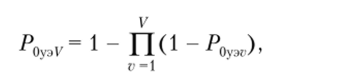

Если все угрозы атак для всех V компонентов системы (резервируемых и резервирующих) независимы, то вероятность Р0уэг может быть определена следующим образом:

поскольку для вывода из строя всех Vкомпонентов системы потенциальному нарушителю будет необходимо реализовать V различных угроз атак.

Структурное резервирование компонентов ИС в части повышения уровня безопасности опять же можно интерпретировать соответствующей схемой резервирования, в данном случае уже резервирования по угрозам атак (ранее мы говорили о резервировании по угрозам уязвимостей).

Рассмотрим модель резервирования по угрозам атак при реализации защиты от нарушения доступности информации. Для наглядности (простоты представления) предположим, что каждый из R компонентов ИС (включающих резервируемые и резервирующие элементы) подвержен только одной угрозе атаки.

Если угрозы атак всех зарезервированных компонентов системы различны (независимы) и характеризуются Ро~г- 1… R — вероятностью того, что ИС, содержащая в своем составе R компонентов, готова к безопасной эксплуатации в отношении r-й угрозы атаки, то для осуществления успешной атаки на ИС потенциальный нарушитель должен осуществить успешную атаку на каждый из R компонентов — на все резервируемые и все резервирующие элементы И С.

С учетом сказанного получаем орграф угроз атак (см. рис. 2.2, а)> «взвешенными» вершинами которого (взвешиваются значениями P0vr, r=l,…, R)

выступают вершины угроз атак на компоненты ИС, и соответствующую ему схему параллельного резервирования угроз атак (см. рис. 2.2, 6).

Замечание. Использование в модели (см. рис. 2.2, а) соответствующего графа предполагает рассмотрение последовательности реализации угроз атак на компоненты системы. Однако, как отмечали ранее (применительно к рассмотрению вопросов резервирования по угрозам уязвимостей), ввиду интерпретации схемой параллельного резервирования, подобная последовательность при моделировании не важна, интерес представляет совокупность (множество) угроз атак.

Представленная интерпретация позволяет дать определение структурному резервированию в области ИБ.

• Под структурным резервированием в области ИБ, осуществляемым резервированием по угрозам атак (резервированием угроз атак), будем понимать введение в систему посредством подключения резервирующего компонента дополнительных угроз атак, которые, сверх минимально необходимых (при отсутствии резерва), должен реализовать потенциальный нарушитель для достижения своей цели.

Следствие. Поскольку структурное резервирование в области И Б, предполагающее введение дополнительных компонентов в ИС, реализуется с целью дополнительного введения угроз атак, которые должен реализовать потенциальный нарушитель для отказа безопасности ИС, угрозы атак для резервируемых и резервирующих элементов должны быть различны.

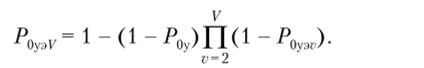

Обозначим характеристику безопасности ИС в отношении некой произвольной угрозы атаки как Р0у — вероятность готовности ИС к безопасной эксплуатации в отношении этой потенциально возможной угрозы атаки (пусть рассматриваем угрозу этой атаки на элемент системы v = 1). Для остальных элементов системы v = 2 V обозначим соответствующую характеристику, как и прежде, Р0уэ;, В данных предположениях соответствующая характеристика безопасности ИС при реализации в ней структурного резервирования Р0уэУ может быть определена следующим образом:

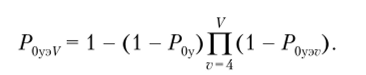

Если же одна и та же угроза атаки с характеристикой Р0у присутствует, например, для элементов v = 1, v = 2, v = 3 из V соответствующих элементов системы, участвующих в структурном резервировании, то для P0nV уже имеем:

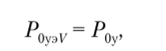

В предельном случае (для всех элементов V присутствует угроза одной и той же атаки) имеем

т.е. в том случае, если угрозы атак резервируемых и резервирующих компонентов ИС совпадают, задача резервирования по угрозам атак не решается, как следствие, уровень защиты от нарушения доступности информации повышен быть не может.

Сказанное позволяет ввести понятие и количественную оценку актуальности угрозы атаки на компонент ИС при его структурном резервировании.

• Под количественной оценкой актуальности угрозы атаки на компонент ИС при его структурном резервировании будем понимать значение вероятности готовности к безопасной эксплуатации структурно зарезервированного компонента ИС в отношении угрозы этой атаки Р0уэУ.

Естественно, что к наиболее актуальным угрозам атак при резервировании компонентов ИС должны быть отнесены не зарезервированные угрозы атак. Именно в отношении подобных угроз атак при резервировании компонентов ИС в первую очередь потребуется реализация функций ЗИ, предполагающая нейтрализацию соответствующих технологических уязвимостей и направленная в данном случае на повышение значения характеристики Р0уэУ. При этом не зарезервированные угрозы атак уже должны резервироваться соответствующими угрозами атак СЗИ.

Следствие. Задача защиты от нарушения доступности информации, которое может быть вызвано как отказом компонента ИС, так и реализацией угрозы атаки на этот компонент потенциальным нарушителем, может решаться структурным резервированием компонентов ИС в комплексе, при этом можно говорить о возможности решения задачи повышения уровня интегрированной информационно-эксплуатационной безопасности информационных систем в части защиты от нарушения доступности информации.

Сказанное позволяет сформулировать требование к построению безопасной отказоустойчивой ИС в отношении угроз атак, направленных на нарушение доступности обрабатываемой информации.

Требование. При построении безопасной отказоустойчивой ИС в отношении угроз атак, направленных на нарушение доступности обрабатываемой информации, в качестве резервируемого и резервирующего компонентов должны использоваться различные технические (программно-аппаратные) средства, характеризуемые различными для них угрозами атак, что обеспечит улучшение характеристики доступности обрабатываемой информации при повышении надежности функционирования системы.