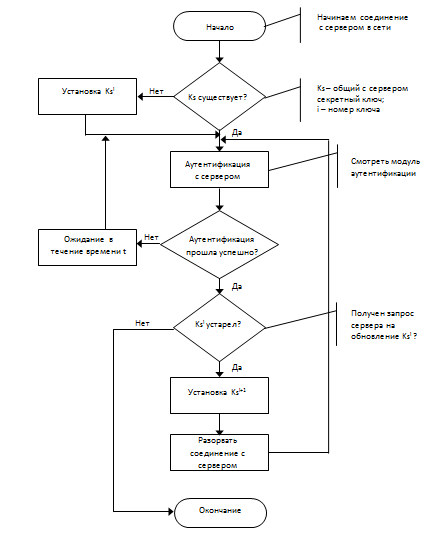

Алгоритм шифрования со стороны клиента представлен на рисунке 6.1:

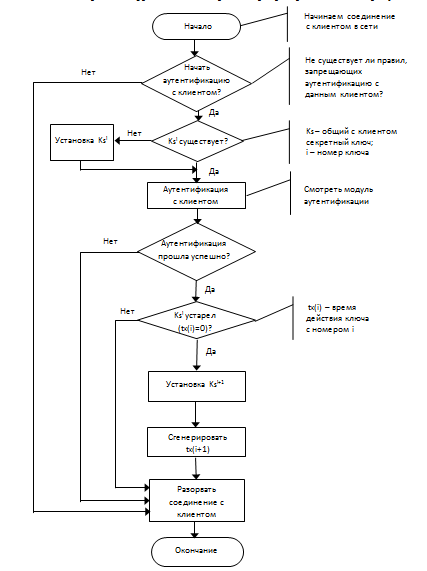

Рисунок 6.1 — Алгоритм обмена ключами со стороны клиента Алгоритм шифрования со стороны сервера представлен на рисунке 6.2:

Рисунок 6.2 — Алгоритм обмена ключами со стороны сервера.

ЗАКЛЮЧЕНИЕ

В курсовой работе рассмотрены вопросы организации системы защиты информации на предприятии. Затронуты наиболее важные аспекты научно-методологических основ, основные угрозы и каналы утечки информации, технология организации системы защиты информации.

Целью работы стояла разработка системы защиты информации, которая может сделать работу по организации более эффективной.

Во время выполнения курсовой работы были простроены функциональные модели процессов системы защиты информации, информационная модель логического и физического уровня системы защиты информации, а также алгоритмы, использующиеся в системе защиты информации со стороны клиента и со стороны сервера.

При этом надо понимать, что именно комплексность решений подразумевает взвешенный дифференцированный подход к этой проблеме. При создании систем защиты информации обязательно надо учитывать особенности предприятия, ценность информации, и т. д.

Начинать работу по организации системы защиты информации необходимо с выявления информационных ресурсов предприятия, подлежащих защите. Далее — провести оценку возможного ущерба от утечки данных, подлежащих защите, и классифицировать информацию по степеням важности. Затем определить все виды носителей информации, требующих защиты и возможные угрозы. Учитывая именно эти (и еще ряд других) факторы, необходимо определить состав разрабатываемой системы.

И наконец, никакую систему защиты информации нельзя считать абсолютно надежной, поэтому необходимо осуществлять постоянный мониторинг и развитие функционирующей на предприятии системы защиты информации.