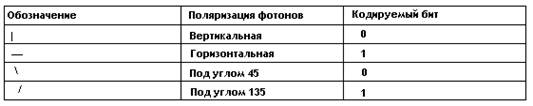

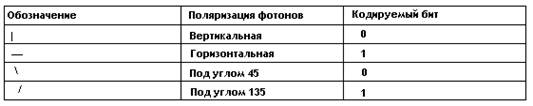

А теперь подробнее об этом протоколе. Носителями информации в этом протоколе являются фотоны, поляризованные под углами 0°, 45°, 90° и 135°. По законам квантовой физики с помощью измерения можно различить лишь два состояния: если известно, что фотон поляризован, либо вертикально, либо горизонтально, то путем измерения можно установить как именно.(Однако достоверно отличить фотон, поляризованный вертикально, от поляризованного под углом 45°, невозможно). Эти особенности поведения квантовых объектов и легли в основу протокола ВВ84.

Как работает протокол ВВ84 на деле, я могу разобрать на одном примере: отправитель кодирует отправляемые данные, задавая определенные квантовые состояния, а получатель, соответственно, регистрирует их; затем получатель и отправитель совместно обсуждают результаты наблюдений; в конечном итоге и получатель и отправитель могу быть уверены, что переданная и принятая информация достоверны. Чтобы обменяться ключом Получатель и Отправитель должны принять следующие действия (П-получатель, О-отправитель):

- — О посылает П бит А, задавая определенное квантовое состояние — описанную мною выше поляризацию в 0°, 45°, 90° и 135°;

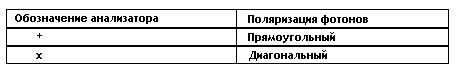

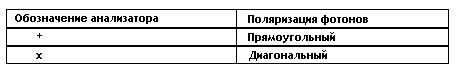

- — П располагает двумя анализаторами: один распознает вертикально-горизонтальную поляризацию, другой — диагональную. Для каждого фотона П случайно выбирает один из анализаторов и записывает тип анализатора и результат измерений. Полученный ключ В=А будет правилен на 75% (то есть будет содержать примерно 25% ошибок);

- — по общедоступному каналу П сообщает О, какие анализаторы использовались, но не сообщает, какие были получены результаты;

- — О сообщает П по общедоступному каналу связи, какие анализаторы были верно выбрано (неверные анализаторы отбрасываются);

- — для обнаружения перехвата О и П выбирают случайный участок ключа и сравнивают его по общедоступному каналу связи: если процент ошибок велик, то значит, что канал был атакован и процедура передачи информации повторяется снова. В качестве квантового объекта можно использовать квантовый источник света, который может быть представлен в виде светоизлучающего диода или лазера, а в качестве канала связи — проводника — используется, либо пространство, либо оптические кабели.

Здесь мною был разобран протокол ВВ84. Существуют и другие протоколы, в которых используются другие алгоритмы, например, протокол Экерта (Артур Экерт), суть которого заключается в том, что полученный ключ можно использовать не сразу же, а сохранить в секрете (то есть распространение и хранение ключа); протокол В92, в котором используются фотоны, поляризованные только в двух состояниях (такой протокол является более удобным для передачи данных на большие расстояния по оптическим кабелям).