Угроза нарушения нормальной жизнедеятельности предприятия

Согласно результатам отчета Global Cyber Executive Briefing для компании «Делойт Туш Томацу Лимитед» (Deloitte Touche Tohmatsu Limited) обеспечение надежности необходимо начать с изучения слабых сторон прикладных программ и усиления цифровой инфраструктуры. Поэтому компании, которые желают вовремя обнаруживать кибератаки, должны проявлять максимальную бдительность в этом процессе. На основе… Читать ещё >

Угроза нарушения нормальной жизнедеятельности предприятия (реферат, курсовая, диплом, контрольная)

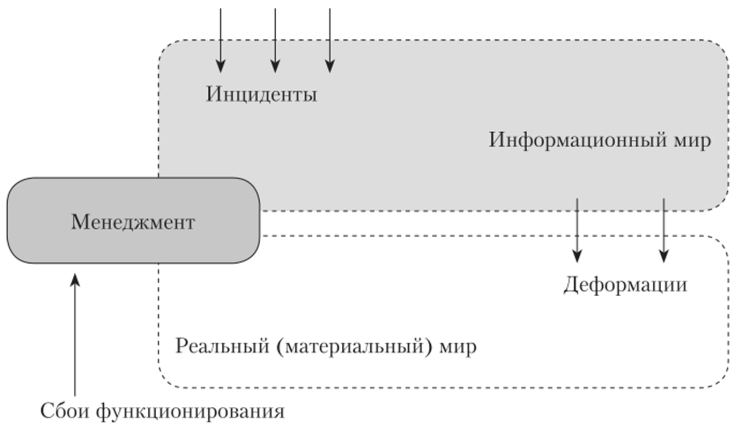

В последние годы изобретены и стали быстро распространяться специальные средства, действие которых значительно выходит за рамки реализации отдельных угроз информационной безопасности. Такие средства обладают свойствами существенно влиять через киберпространство на бизнес-процессы компаний, приводя к нарушениям жизнедеятельности предприятий (рис. 20.4). Учитывая эту специфику, их стали называть средствами кибернетического воздействия на управление бизнесом, а в ряде случаев — средствами кибернетического нападения.

Рис. 20.4. Деформация бизнеса через инциденты в информационной сфере.

В настоящее время более 140 стран мира, но оценке экспертов, разрабатывают такие средства. При этом результаты их воздействия на деятельность предприятий и государственных структур отличаются экономической эффективностью и скрытностью. Поэтому количество операций, но воздействию на бизнес компаний в киберпространстве постоянно растет. Ежедневно фиксируется более тысячи атак, которые направлены на нарушение работы объектов экономической и государственной инфраструктур разных стран.

Исходя из этого было сформулировано специальное понятие «кибернетические угрозы», которые представляют собой действия, явления, факторы, условия, являющиеся опасными для инфраструктуры, информации, порядка и субъектов управления. При этом опасность состоит в возможном нарушении свойств одного или нескольких элементов, что в конечном счете может привести к нарушению процессов управления и нормальной жизнедеятельности компании.

В сфере кибернетических угроз наблюдается две тенденции. Первая связана с профессиональным созданием мощных вирусных программ, способных парализовать работу крупных предприятий. Вторую тенденцию представляет традиционное мошенничество, связанное с размещением в Интернете заведомо ложной информации, имеющей внешние признаки бизнеса.

По результатам совместного исследования «Лаборатории Касперского» и компании В2 В International по киберпреступности за 2014 г., каждая кибератака на сети крупных российских компаний за указанный период наносит финансовый ущерб в среднем на сумму в 695 тыс. долл., на сети компаний среднего и малого бизнеса — около 4 тыс. долл. Что же касается кибератак в среднем по миру, то для крупных компаний ликвидация последствий обходится в сумму 109 тыс. долл., для среднего и малого бизнеса — в 13 тыс. долл.

Согласно результатам отчета Global Cyber Executive Briefing для компании «Делойт Туш Томацу Лимитед» (Deloitte Touche Tohmatsu Limited) обеспечение надежности необходимо начать с изучения слабых сторон прикладных программ и усиления цифровой инфраструктуры. Поэтому компании, которые желают вовремя обнаруживать кибератаки, должны проявлять максимальную бдительность в этом процессе. На основе материалов отчета можно сформулировать основные угрозы для компаний в рассматриваемой области. При этом указанные угрозы могут быть сгруппированы по отраслям производства.

Как свидетельствует практика, основными целями атак являются следующие категории объектов: офисы компаний, научно-исследовательские подразделения, центры обработки данных, сети поставщиков, облачные вычисления и сервисы, производство и другие цели, перечень которых различен для разных отраслей экономики.

Таким образом, с изменением среды ведения бизнеса, переходом его в область мобильных устройств и технологий с виртуализацией вычислений и облачных технологий, при одновременном использовании совместной работы многих пользователей, происходит количественная и качественная трансформация угроз процессам управления бизнесом. При этом, как показывают исследования консалтинговой компании в области экспертизы информационной безопасности N55 ЬаЬ$, можно выделить следующие основные направления их эволюции.

- • создаваемые вирусы для кибератак намного эффективнее лучших антивирусов и веб-шлюзов, которые иногда не могут им противостоять;

- • современные вредоносные программы и шпионское программное обеспечение (ПО) воруют не только ссылки на посещаемые сайты, но и реквизиты доступа к ним;

- • веби социальные сети часто являются рассадниками вредоносных программ и инструментом разведки злоумышленников;

- • для своих действий вредоносные программы используют неизвестные уязвимости.

Важно Одновремено с этим происходит эволюция тактики реализации киберугроз.

- • В первую очередь это использование массового заражения объектов нападения. Причем злоумышленников не интересуют известность и слава — им нужна финансовая выгода от реализации угроз.

- • Все больший вес начинает приобретать полиморфизм угроз — современные угрозы постоянно меняются, чтобы не дать возможности средствам защиты отследить их изменение поведения, адреса серверов управления и т. д.

- • В большинстве случаев фокус делается на конкрегную жертву, т. е. уфозы разрабатываются специально под атаку на объект, учитывая его инфраструктуру и встраиваясь в него, что делает невозможным применение специальных методов анализа.

- • Для реализации угроз широко используются передовые и тайные средства (типа advanced persistent threat). При этом угрозы становятся модульными, самовосстанавливающимися, устойчивыми к отказам и обнаружениям.

Однако угрозу представляют не только программные вирусы и вредоносное программное обеспечение, но и намеренно модифицируемые в процессе производства микросхемы, на которые также возможны кибератаки. Практически любой современный чип может хранить множество скрытых внутренних функций, к которым у пользователей нет прямого доступа. Хорошо спланированная кибератака может спровоцировать экономический коллапс, парализовав важнейшие структуры армии или правительства.

В современном мире доминирующими в области компьютерных технологий являются ведущие корпорации США, а основной архитектурной линией в проектировании современных ключевых микропроцессорных компонентов служит архитектура х86, которая продвигается такими корпорациями, как Intel, AMD и др. В свою очередь, правительство США рассматривает доминирующее положение американских корпораций на мировом рынке микропроцессорной техники как важнейший фактор, который обеспечивает стратегическое превосходство и позволяет при необходимости оказывать экономическое, политическое и военное давление на другие страны.

Глобализация приводит к социально-политической и экономической прозрачности государств, размыванию барьеров между странами. Глобальная безопасность связана с миграцией не только населения (человеческого капитала), но и финансового капитала, созданием новых его центров. В этих условиях выживают и развиваются организации, в максимальной степени использующие возможности быстрых перемен для укрепления собственной безопасности. При этом необходимо учитывать, что наиболее полную информацию об угрозах и рисках имеют руководители, непосредственно работающие на местах, в городе или регионе. Они же располагают оперативными возможностями для последовательной минимизации рисков и устранения угроз. В результате выигрывают организации, которые обеспечивают максимальное использование возможностей своих сотрудников на местах для повышения безопасности в условиях быстрых перемен. Для этого применяются прогрессивные адаптивные механизмы безопасности, разработкой которых занимаются исследователи.

Вопросы и задания для самоконтроля

- 1. Дайте определение понятия «информационная безопасность».

- 2. Дайте определение понятия «промышленный шпионаж».

- 3. Какие существуют основные угрозы в области защиты охраняемой информации от несанкционированного доступа?

- 4. Какие существуют основные угрозы в сфере защиты вычислительных систем, сетей и телекоммуникаций?

- 5. Перечислите возможные угрозы совершения уголовно наказуемых деяний в сфере информационной безопасности предприятия.