Дизайн сети предприятия

Коммутатор Уровня 3 обеспечивает рубеж защиты и против атак, исходящих изнутри. Он запрещает департаменту доступ к конфиденциальной информации на сервере другого департамента, применяя для этого средства контроля доступа. Например, в сети предприятия существуют департамент маркетинга и департамент разработки и исследований; в этом случае сервер разработки и исследований выделяется в отдельную… Читать ещё >

Дизайн сети предприятия (реферат, курсовая, диплом, контрольная)

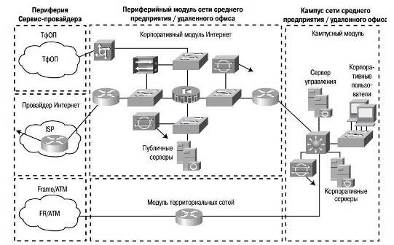

Дизайн SAFE средней сети состоит из трех модулей: корпоративного модуля Интернет, кампусного модуля и модуля территориальных сетей. Как и в случае дизайна малой сети, корпоративный модуль Интернет имеет подключение к Интернет и поддерживает со своей стороны VPN и трафик общедоступных сервисов (DNS, HTTP, FTP и SMTP). На этот же модуль выведен трафик входящего дозвона. К кампусному модулю относится инфраструктура коммутации Уровня 2 и Уровня 3, а также корпоративные пользователи, управляющие серверы и интранет-серверы. С точки зрения территориальных сетей, в рамках этого дизайна существуют два способа подключения удаленных сайтов. Первый способ — это подключение по частным каналам, а второй — IPSec VPN внутри корпоративного Интернет-модуля. Основные вопросы, связанные с этим дизайном, относятся к работе сети головного офиса корпорации, а также к специфическим изменениям в случае использования в качестве сети филиала.

Рисунок 8. Дизайн сети предприятия Корпоративный модуль Интернет Задача корпоративного модуля Интернетпредоставить внутренним пользователям доступ к услугам Интернет, а пользователям внешним обеспечить доступ к информации на общедоступных серверах (HTTP, FTP, SMTP и DNS). Кроме этого, модуль поддерживает трафик ВЧС от удаленных серверов и пользователей, а также трафик обычных пользователей, подключающихся при помощи дозвона. Корпоративный модуль Интернет не предназначен для поддержки приложений электронной коммерции.

Рисунок 9. Дизайн модуля Интернет Основные устройства.

- ? Сервер дозвона (удаленного доступа) — аутентифицирует отдельных пользователей и поддерживает их аналоговые подключения.

- ? Сервер DNS — служит авторизованным внешним сервером DNS для средней сети; передает внутренние запросы в Интернет.

- ? Сервер FTP/http — предоставляет открытую информацию предприятия.

- ? Межсетевой экран — обеспечивает защиту ресурсов на сетевом уровне и динамическое фильтрование трафика; поддерживает дифференцированную защиту удаленных пользователей; проводит аутентификацию удаленных сайтов и поддерживает подключения по туннелям IPSec.

- ? Коммутатор Уровня 2 (с поддержкой частных виртуальных локальных сетей) — обеспечивает подключение устройств по Уровню 2.

- ? Применение сетевых систем обнаружения вторжений — обеспечивает наблюдение по Уровням 4 — 7 за важнейшими сегментами сети.

- ? Сервер SMTP — выполняет промежуточную роль между внутренними почтовыми серверами и Интернет; контролирует пересылаемое содержание.

- ? Концентратор ВЧС — аутентифицирует отдельных удаленных пользователей и со своей стороны поддерживает с ними туннели IPSec.

- ? Оконечный маршрутизатор — обеспечивает базовое фильтрование и подключение к Интернет по Уровню 3.

Предотвращаемые угрозы В рамках этого модуля наиболее вероятными объектами атаки являются открытые и общедоступные серверы. Ниже приведены предполагаемые угрозы:

- ? Неавторизованный доступ — нейтрализуется фильтрованием у Интернет-провайдера, на оконечном маршрутизаторе и корпоративном межсетевом экране.

- ? Атаки уровня приложений — нейтрализуются системой обнаружения вторжений в сетевом и хостовом вариантах.

- ? Вирусы и «троянские» атаки — нейтрализуются фильтрованием электронной почты, сетевой системой обнаружения вторжений и антивирусным сканированием хостов.

- ? Атаки на пароли — сокращаются путем уменьшения сервисов, уязвимых

для прямого перебора. Эту угрозу позволяют отследить операционная система и системы обнаружения вторжений.

- ? Отказ в обслуживании — управление полосой пропускания на стороне Интернет-провайдера и контроль соединений TCP на межсетевом экране.

- ? Подмена адресов IP (spoofing) — нейтрализуется фильтрованием согласно RFC 2827 и RFC 1918 на выходе от Интернет-провайдера и на оконечном маршрутизаторе сети средней величины.

- ? Прослушиватели пакетов — эта угроза снижается благодаря коммутируемой инфраструктуре и хостовым системам обнаружения вторжений.

- ? Изучение сети — система обнаружения вторжений распознает попытку изучения, а фильтрование протоколов снижает ее эффективность.

- ? Злоупотребление доверием — запретительная модель доверия и частные виртуальные локальные сети для ограничения атак на основе доверия.

- ? Переадресация портов — запретительное фильтрование и хостовая система обнаружения вторжений, ограничивающая атаки.

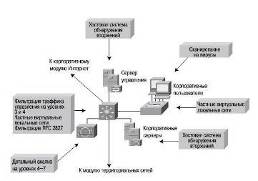

Рисунок 10. Отражение атак в модуле Интернет Рекомендации по дизайну Маршрутизатор Интернет-провайдера Важнейшей задачей оконечного маршрутизатора у Интернет-провайдера является обеспечение связи пользователей с сетью Интернет. На выходе маршрутизатора задаются некоторые пределы, которые ограничивают некритичный исходящий трафик, превышающий заданный порог, что позволяет нейтрализовать атаки DDoS. Организованное на выходе маршрутизатора Интернет-провайдера фильтрование нейтрализует подделки адресов локальной сети и частных адресных пространств.

Оконечный маршрутизатор Функции оконечного маршрутизатора в средней сети заключаются в том, чтобы разграничивать сеть Интернет-провайдера и сеть предприятия. Базовое фильтрование на входе оконечного маршрутизатора ограничивает доступ, про;

пуская только разрешенный IP-трафик и блокируя большинство известных атак. Здесь же в качестве проверки проводится фильтрование по RFC 1918 и RFC 2827. В дополнение к этому маршрутизатор конфигурируется на сброс фрагментированных пакетов, которые в обычных типах Интернет-трафика не видны, а для защиты сети являются серьезной опасностью. Эта опасность настолько велика, что считается допустимым терять из-за такого фильтрования даже часть разрешенного трафика. Наконец, маршрутизатор пересылает любой IPSec-трафик, предназначенный для концентратора ВЧС или межсетевого экрана. Поскольку для ВЧС удаленного доступа IP-адрес удаленной системы не разглашается, то фильтруется трафик только отвечающего хоста (концентратора ВЧС), к которому обращается удаленный пользователь. При VPN-подключении «сайт с сайтом» IP-адрес удаленного сайта, как правило, известен, и поэтому фильтровать трафик можно в обоих направлениях.

Межсетевой экран Главная задача межсетевого экрана — выполнять принудительное и подробное фильтрование инициированных через него сессий связи. Кроме этого, межсетевой экран работает как конечная точка для IPSec туннелей для управляющего и рабочего трафика удаленного сайта. В межсетевом экране различаются несколько сегментов. Во-первых, сегмент общедоступных сервисов, к которому относятся все общедоступные хосты. Второй сегмент — ВЧС удаленного доступа и дозвон — описан ниже. Общедоступные серверы в какой-то мере защищены от «затоплений» TCP SYN при помощи контроля «наполовину открытых соединений» на межсетевом экране. С точки зрения фильтрования в дополнение к ограничению трафика по адресам и портам в сегменте общедоступных сервисов используется также фильтрование в противоположном направлении. Если в ходе атаки взламывается один из общедоступных серверов, этот хост невозможно использовать как плацдарм для атаки других хостов сети. Нейтрализовать этот тип атак позволяет специальное фильтрование неавторизованных запросов, генерируемых общедоступными серверами и направляемых на какой-либо еще адрес. Например, фильтрование web-сервера ведется так, что сам web-сервер не может генерировать запросы, а может только отвечать на запросы клиентов. Это предотвращает хакеру возможность загрузить на взломанный в ходе первичной атаки web-сервер собственные утилиты. Также это запрещает хакеру переключать в ходе первичной атаки некоторые сессии. В дополнение к этому атаковать другие серверы в своем сегменте не позволяют частные виртуальные локальные сети. Такой трафик не всегда отслеживается межсетевым экраном, и поэтому частные виртуальные локальные сети являются весьма важным элементом.

Обнаружение вторжений К сегменту общедоступных сервисов относится и работа сетевой системы обнаружения вторжений, основной задачей которой является отслеживание атак по портам, которые указаны на межсетевом экране как разрешенные. Сетевая система обнаружения вторжений в сегменте общедоступных сервисов должна реализовывать запретительную политику, поскольку межсетевой экран в некоторых случаях оказывается бессилен. Плюс к этому каждый сервер должен иметь собственную систему обнаружения вторжений. Основной задачей хостовой системы обнаружения вторжений является отслеживание вредоносной активности на уровне операционной системы, а также на уровне серверных приложений (HTTP, FTP, SMTP и т. д.). DNS должен откликаться исключительно на разрешенные команды и не допускать никаких второстепенных откликов, которые могут помочь хакеру в изучении сети. Сюда относится запрещение межзональных пересылок (zone transfers) откуда бы ни было, кроме разрешенных вторичных серверов DNS. Сервер SMTP имеет сервисы проверки электронных сообщений, нейтрализующие вирусы и «троянские» атаки на внутреннюю сеть, которые обычно поступают по электронной почте. Межсетевой экран фильтрует SMTP-сообщения на Уровне 7, разрешая только необходимые команды для почтового сервера. Размещение сетевой системы обнаружения вторжений между частным интерфейсом межсетевого экрана и внутренним маршрутизатором обеспечивает окончательный анализ атак. В этом сегменте могут обнаруживаться всего лишь несколько типов атак, поскольку внутрь пропускаются только отклики на инициированные запросы, некоторые выбранные порты сервисов общедоступного сегмента и трафик сегмента удаленного доступа. Здесь будут обнаруживаться только сложные атаки, которые подразумевают, что система в сегменте общедоступных сервисов взломана и хакер пытается реализовать этот плацдарм для нападения на внутреннюю сеть. Например, когда взломан общедоступный сервер SMTP, хакер может попытаться взломать внутренний почтовый сервер по порту 25 TCP, который предназначен для передачи электронных сообщений между двумя хостами. Если атака обнаруживается именно в этом сегменте, то реакция на нее должна быть более жесткой, так как это означает, что взлом уже произошел. Внимательно рассмотрите применение TCP-сбросов и блокирование, вплоть до обрыва атак, подобных вышеназванной атаке по SMTP.

Виртуальные частные сети удаленного доступа Важнейшая функция концентратора VPN удаленного доступа заключается в обеспечении защищенных подключений к сети среднего размера удаленных пользователей. Перед тем как разрешить пользователю подключение, концентратор VPN инициирует сессию связи с сервером контроля доступа во внутренней сети, а сервер контроля доступа в свою очередь запрашивает систему одноразового пароля провести аутентификацию электронных идентификаторов пользователя. Благодаря пересылке политик IPSec между концентратором и клиентом пользователям запрещается запускать раздельное туннелирование (split tunneling), и они выходят в сеть только через корпоративное подключение. Для шифрования в протоколе IPSec используется алгоритм TripleDES или AES и алгоритм secure hash algorithm / hash-based message authentication code (SHA/HMAC) для проверки целостности данных. После туннеля трафик ВЧС проходит через межсетевой экран, гарантируя этим надежную фильтрацию пользователей. Такая организация также допускает блокирование атак на межсетевом экране системой обнаружения вторжений. Этот сценарий отличается от большинства прочих сценариев, в которых межсетевой экран размещается перед устройством ВЧС. При размещении перед устройством ВЧС межсетевой экран «не видит» типы трафика пользователей, так как весь трафик на этом этапе зашифрован.

Коммутаторы Уровня 2.

Важнейшей функцией коммутаторов в рамках корпоративного Интернет-модуля является обеспечение связей между различными устройствами, входящими в этот модуль. Для обеспечения физического разделения внешнего сегмента, сегмента общедоступных сервисов, сегмента ВЧС и внутреннего сегмента применяется несколько коммутаторов, а не один коммутатор с множеством виртуальных локальных сетей. Такая организация нейтрализует возможность изменения конфигурации коммутатора, которая может привести к взлому защиты.

Внутренний маршрутизатор Важнейшей функцией внутреннего маршрутизатора является разделение по Уровню 3 и маршрутизация между корпоративным Интернет-модулем и кампусным модулем. Это устройство работает исключительно как маршрутизатор без каких-то списков доступа, запрещающих трафик по какому-либо интерфейсу. Поскольку сведения о маршрутизации могут использоваться для проведения атаки DoS, то должна использоваться аутентификация маршрутной информации, чтобы нейтрализовать возможность такой атаки. Этот маршрутизатор является границей между маршрутизируемой внутренней сетью и внешним миром. Так как большинство межсетевых экранов конфигурируется без протоколов маршрутизации, внутри корпоративного Интернет-модуля необходимо обеспечить такую точку маршрутизации, которая не зависела бы от остальной сети.

Альтернативы Для этого модуля допустимы два разных дизайна. Вместо внедрения базового фильтрования на оконечном маршрутизаторе администратор может применить на этом устройстве динамическое фильтрование. Наличие двух динамических межсетевых экранов обеспечивает большую защиту модуля при эшелонированном подходе. В зависимости от взгляда администратора на вероятность атак, перед межсетевым экраном, возможно, потребуется сетевая система обнаружения вторжений. Кроме базовых функций фильтрования система обнаружения вторжений, будучи вынесена за межсетевой экран, обеспечивает важные сведения при возникновении тревог; в ином случае эта информация просто теряется. Поскольку количество возникающих в этом сегменте тревог достаточно велико, реагирование на возникающие здесь тревоги может быть менее жестким, чем на тревоги, источники которых находятся за межсетевым экраном. Также предусмотрите отдельную управляющую станцию для регистрации тревог, поступающих из этого сегмента, чтобы каждой группе тревог уделялось необходимое внимание. Предлагаемое системой обнаружения вторжений наблюдение за пределами межсетевого экрана улучшает оценку атак, а плюс к этому позволяет оценить эффективность фильтров Интернет-провайдера и оконечных фильтров предприятия.

Существуют и две другие возможности. Первая — удаление маршрутизатора, расположенного между межсетевым экраном и кампусным модулем. Несмотря на то, что его функции могут быть переданы коммутатору кампусного модуля Уровня 3, такое изменение сделает невозможным работу корпоративного Интернет-модуля из другой части сети без обращения к сервисам Уровня 3. Вторая возможность — организация проверки контента помимо проверки электронной почты. Например, в общедоступный сегмент можно вынести сервер проверки адресов URL, будет проверять страницы, к которым обращаются сотрудники.

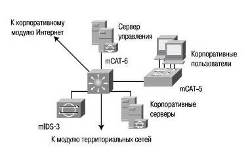

Рисунок 11. Дизайн кампусного модуля Кампусный модуль К кампусному модулю относятся рабочие станции конечных пользователей, корпоративные интранет-серверы, серверы управления, а также инфраструктура Уровня 2 и Уровня 3, необходимая для поддержки устройств.

Основные устройства.

- ? Коммутатор Уровня 3 — маршрутизирует и коммутирует рабочий и управляющий трафик внутри кампусного модуля, предоставляет сервисы уровня распределения встраиваемым коммутаторам, предлагает расширенные сервисы, как например фильтрование трафика.

- ? Коммутаторы Уровня 2 (с поддержкой виртуальных локальных сетей) — обеспечивают рабочим станциям пользователей сервисы Уровня 2.

- ? Корпоративные серверы — поддерживают для внутренних пользователей сервисы электронной почты (SMTP и POP3), а также сервисы доставки файлов, печати и DNS для рабочих станций.

- ? Рабочие станции пользователей — предоставляют авторизованным пользователям сети сервисы

- ? Управляющий хост SNMP — выполняет управление устройствами по протоколу SNMP.

- ? Консоль системы обнаружения вторжений — собирает сведения о тревогах с установленных в сети устройств системы обнаружения вторжений.

- ? Хост (ы) Syslog — собирают журнальную информацию о межсетевых экранах и хостах NIDS.

- ? Сервер контроля доступа — поддерживает сервисы аутентификации для сетевых устройств.

- ? Сервер одноразовых паролей (One-time Password — OTP) — авторизует по одноразовому паролю информацию, поступающую от сервера контроля доступа.

- ? Хост администратора сети — поддерживает изменения конфигурации, программного обеспечения и контента устройств.

- ? Устройство сетевой системы обнаружения вторжений — наблюдает по Уровням 4−7 за важнейшими сетевыми сегментами модуля.

Предотвращаемые угрозы.

- ? Прослушиватели пакетов — эта угроза снижается благодаря коммутируемой инфраструктуре.

- ? Вирусы и «троянские» атаки — нейтрализуются антивирусным сканированием хостов.

- ? Неавторизованный доступ — нейтрализуется обнаружением вторжений на хост и контролем доступа.

- ? Атаки на пароли — нейтрализуются тем, что сервер контроля доступа поддерживает жесткую двухфакторную аутентификацию для важнейших приложений.

- ? Атаки уровня приложений — нейтрализуются сетевой системой обнаружения вторжений, а также использованием предлагаемых производителем обновлений и программных «заплаток» для операционных систем, приложений.

- ? Подмена адресов IP (spoofing) — нейтрализуется фильтрованием по RFC 2827, которое предотвращает такую возможность.

- ? Злоупотребление доверием — частные виртуальные локальные сети запрещают хостам одной подсети обращаться друг к другу без необходимости.

- ? Переадресация портов — сетевая система обнаружения вторжений предотвращает инсталляцию агентов переадресации портов.

Рисунок 12. Отражение атак в кампусном модуле Рекомендации по дизайну Главный коммутатор Основной функцией главного коммутатора является маршрутизация и коммутация рабочего и управляющего трафика, распределение сервисов разных уровней (маршрутизация, QoS и контроль доступа) для прочих коммутаторов сети здания, подключение к корпоративным серверам и серверам управления, а также расширенные сервисы, например фильтрование трафика между подсетями. Вместо коммутатора Уровня 2 выбран коммутатор Уровня 3 — это сделано для того, чтобы предоставить сегменту (или сегментам) корпоративных серверов, сегменту управляющих серверов, сегменту (или сегментам) корпоративных пользователей отдельные виртуальные локальные сети, а также чтобы обеспечить подключение к модулю территориальных сетей и к модулю корпоративных пользователей.

Коммутатор Уровня 3 обеспечивает рубеж защиты и против атак, исходящих изнутри. Он запрещает департаменту доступ к конфиденциальной информации на сервере другого департамента, применяя для этого средства контроля доступа. Например, в сети предприятия существуют департамент маркетинга и департамент разработки и исследований; в этом случае сервер разработки и исследований выделяется в отдельную виртуальную локальную сеть, доступ к нему фильтруется, и это гарантирует его доступность только для сотрудников департамента разработки и исследований. По соображениям производительности важно, чтобы контроль доступа в данном случае был реализован на аппаратной платформе, которая способна фильтровать трафик со скоростью, близкой к скорости канала. Такая организация сети диктует использование коммутации Уровня 3 в противоположность более традиционным выделенным устройствам маршрутизации. Подобный контроль доступа также позволяет предотвратить локальную подделку исходных адресов с помощью фильтрования по RFC 2827 — оно должно присутствовать в виртуальных локальных сетях корпоративных пользователей и корпоративных интранет-серверов. Например, серверам в сегменте корпоративных серверов бывает необязательно связываться между собой, а только с устройствами, которые подключены к сегменту. Чтобы организовать следующий рубеж защиты для серверов управления, на интерфейсе виртуальной локальной сети, исходящей к сегменту корпоративных серверов, настраивается экстенсивное фильтрование Уровня 3 и Уровня 4. Фильтр ограничивает подключения управляющих серверов, а также подключения к ним самим, разрешая это только контролируемым ими устройствам (по IP-адресу) и только по разрешенным протоколам. Сюда же входит контроль доступа для управляющего трафика, предназначенного устройствам на удаленных сайтах. Этот трафик шифруется межсетевым экраном и отсылается удаленным сайтам. Доступ к управляемым устройствам и далее контролируется тем, что разрешается только одно обратное подключение через список доступа (фильтр — ACL).

Вторичные коммутаторы в сети здания Главной задачей вторичных коммутаторов кампусного модуля является обеспечение сервисов Уровня 2 для рабочих станций корпоративных пользователей. Реализуемые на этих коммутаторах частные виртуальные локальные сети нейтрализуют атаки злоупотребления доверием, так как персональным рабочим станциям не требуется подключаться друг другу. В дополнение к принципам сетевой защиты, которые описываются как аксиомы защиты коммутаторов, на уровне рабочих станций организуется антивирусное сканирование.

Обнаружение вторжений К кампусному модулю также относится сетевая система обнаружения вторжений. Подключенный к устройству системы обнаружения вторжений порт коммутатора конфигурируется таким образом, чтобы со всех виртуальных локальных сетей трафик, который необходимо наблюдать, зеркалировался бы на наблюдающий порт устройства. В этом месте обнаруживается очень немного атак, поскольку это устройство отслеживает те атаки, которые исходят из самого кампусного модуля. Например, когда рабочая станция пользователя взламывается через неопознанное модемное подключение, система обнаружения вторжений обнаруживает подозрительную активность, исходящую из этого места. Источниками других атак могут быть недовольные сотрудники, посторонние лица, воспользовавшиеся авторизованной в сети рабочей станцией в отсутствие ее пользователя, «троянские» приложения, случайно загруженные на мобильный компьютер, и прочее. На каждом управляющем и корпоративном интранет-сервере плюс к этому устанавливается хостовая система обнаружения вторжений.

Альтернативы Если сеть среднего размера относительно мала, то можно обойтись без вторичных коммутаторов, а их функции передать главному коммутатору. В этом случае рабочие станции конечных пользователей подключаются непосредственно к главному коммутатору, а для нейтрализации атак злоупотребления доверием на нем реализуется функциональность частных виртуальных локальных сетей. Если требования к производительности внутренней сети невысоки, то вместо высокопроизводительного коммутатора Уровня 3 можно использовать отдельный маршрутизатор и коммутатор Уровня 2. При желании отдельное устройство сетевой системы обнаружения вторжений можно заменить интегрированным модулем, который встраивается в главный коммутатор. Это обеспечивает ускоренную обработку трафика модулем системы обнаружения вторжений, поскольку в этом случае модуль с коммутатором объединен, а не ограничен скоростью порта подключения 10/100-Mбит Ethernet. Для контроля трафика, передаваемого модулю системы обнаружения вторжений можно, использовать ACL.

Модуль территориальных сетей.

Рисунок 13. Дизайн модуля территориальных сетей Этот модуль возникает только при необходимости подключения к удаленным сайтам по частной сети. Такая необходимость может возникнуть в том случае, когда требования к качеству сервиса (QoS) уже не могут быть удовлетворены с помощью IPSec VPN или когда используются морально устаревшие подключения, а переход на IPSec не предполагается.

Основные устройства.

? Маршрутизатор IOS — обеспечивает маршрутизацию, контроль доступа и механизм QoS для удаленных подключений.

Рисунок 14. Отражение атак в территориальном модуле Предотвращаемые угрозы.

- ? Подмена адресов IP (spoofing) — нейтрализуется фильтрованием по Уровню 3

- ? Неавторизованный доступ — простой контроль доступа позволяет ограничить филиалам типы протоколов, к которым они имеют

Рекомендации по дизайну Степень защищенности модуля WAN зависит от уровня доверия к удаленным сайтам, а также от Интернет-провайдера, предоставляющего связь. Защита обеспечивается средствами IOS. При этом дизайне приложенные к последовательному интерфейсу списки доступа на вход используются для блокирования попыток доступа в сеть любого нежелательного трафика. Будучи приложенными к Ethernet-интерфейсу, списки доступа на вход позволяют ограничивать трафик, направляемый из сети на удаленные сайты.

Альтернативы Некоторые предприятия, трепетно следящие за приватностью информации, шифруют трафик в классических каналах территориальных сетей. Аналогично междусайтовым VPN такой же уровень защиты данных дает IPSec. Плюс к этому маршрутизатор, выполняя дополнительную роль межсетевого экрана в территориальной сети, обеспечивает больший набор функций контроля доступа по сравнению с классическими списками доступа (ACL), применяемыми в дизайне SAFE.

Сеть филиала При конфигурации для филиала некоторые элементы дизайна среднего размера могут быть удалены. Во-первых, надо выяснить, как предприятие собирается подключаться к корпоративной штаб-квартире: по частному каналу или по IPSec VPN. В пользу частного канала говорит более детализированная поддержка QoS, устойчивость сетевой инфраструктуры, поддержка многоадресной рассылки (multicast), требования к иному, чем IP, трафику. Помните, что при использовании IPSec поверх туннелей GRE (generic routing encapsulation) многоадресная рассылка и другие сетевые протоколы, а не только IP, могут поддерживаться средой VPN. Есть несколько аргументов в пользу выбора IPSec VPN вместо подключения по территориальным сетям. Во-первых, IPSec VPN по Интернет может обеспечить локальный доступ в Интернет ко всем удаленным сайтам, экономя при этом пропускную способность канала (и сокращая расходы) главной сети. Также во многих собственных и большинстве общеизвестных приложений IPSec VPN предлагает значительную экономию по сравнению с частными подключениями территориальных сетей. Если для сети среднего размера, выполняющей роль сети филиала, выбирается частный канал, то корпоративный модуль Интернет становится не нужен (если в филиале не предполагается еще и собственный доступ в Интернет). С другой стороны, если выбран IPSec VPN, то становится ненужным частный канал, можно обойтись без концентратора VPN или маршрутизатора дозвона для удаленного доступа, если такие сервисы предоставляются штаб-квартирой. С точки зрения управления, конфигурирование и управление защитой сети среднего размера должно выполняться из модуля управления, расположенного в штаб-квартире (предполагается централизация IT-ресурсов). Когда для взаимодействия сайтов выбран частный канал, то управляющий трафик может передаваться по нему ко всем управляемым устройствам. При выборе IPSec VPN большая часть управляющего трафика передается аналогичным образом, но некоторые устройства, например, оконечный маршрутизатор, размещенный вне межсетевого экрана, не являются частью канала IPSec и должны управляться иначе. В этом случае можно организовать к устройству дополнительный туннель IPSec или использовать для конфигурирования устройства шифрование приложений (SSH). Но, как упоминалось в аксиомах, не все приложения имеют защищенные варианты.