Обоснования и внедрение интернет-шлюза Ideco ICS

Рисунок 14 — Параметры пользователя Вкладка «ограничения» включает в себя различные наборы правил, ограничивающих доступ пользователя в сеть интернет, такие как: ограничения по времени подключения, запрет доступа к определенным категориям web-ресурсов с помощью контент-фильтра. Процесс управления правилами пользовательского сетевого фильтра подробно будет описан в следующих разделах. Также… Читать ещё >

Обоснования и внедрение интернет-шлюза Ideco ICS (реферат, курсовая, диплом, контрольная)

Интернет-шлюз Ideco ICS cодержит встроенные модули: файерволл, межсетевой экран, антивирусное ПО и прокси сервер. Также имеет средства по распределению, учёту и контролю доступа в Интернет. Управление интернет-шлюзом осуществляется через графический интерфейс, из-под любой распространенной операционной системы (Windows, Linux, Mac OS). Устанавливается на границе между локальной сетью предприятия и Интернетом, а дальнейшее взаимодействие пользователей, с глобальной сетью, осуществляется только через Ideco ICS.

Сервер имеет три сетевых интерфейса: один интерфейс подключен к сети Интернет, второй — к локальной сети предприятия, а третий — к удаленному офису компании. Это позволяет полностью управлять Интернет-трафиком и обеспечивать защиту локальной сети от внешних угроз.

Минимальные требования, предъявляемые производителем интернет-шлюза Ideco ICS к оборудованию, рассчитаны на 100 рабочих станций [2]:

- — процессор Intel i3, i5, Xeon от 3 ГГц или совместимый;

- — объем оперативной памяти от 8 Гб;

- — дисковая подсистема, жесткий диск объемом 500 ГБ или больше с интерфейсом SATA, SAS либо совместимый аппаратный RAID;

- — сетевые адаптеры, два или более.

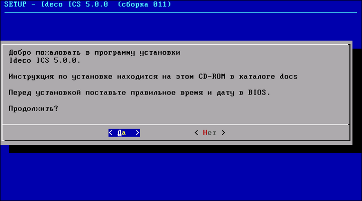

Начало установки

Выбрав режим установки в текстовой консоли загрузчика системы, наблюдаем на экране процесс запуска мастера установки Ideco ICS (рисунок 2).

Рисунок 2- Начало установки Лицензионное соглашение на использование программного продукта Ideco ICS. Нажатие кнопки «Согласен» будет свидетельствовать о согласие со всеми его положениями. Лицензионное соглашение представлено на следующем снимке экрана (рисунок 3).

Рисунок 3 — Лицензионное соглашение.

Выберем пункт «Установка Ideco ICS» и нажмем кнопку «OK». Система предупреждает о том, что при установке будут уничтожены все данные, которые хранятся на жестком диске.

Система произведет необходимые для установки тесты дисковой подсистемы. Создание таблицы разделов и их форматирование будет осуществлено в автоматическом режиме. Процесс создания файловой системы представлен на очередном снимке экрана. Всё свободное пространство, которое останется после установки системы, сформирует самостоятельный раздел. Он может использоваться в будущем для подключения дополнительных компонентов интернет-шлюза.

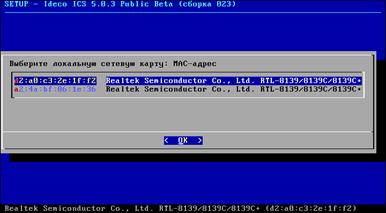

После завершения создания разделов начнется копирование системных файлов на диск. Этот процесс обычно занимает 10 — 15 минут. Копирование проходит в автоматическом режиме. После его завершения мастер установки автоматически настроит основные параметры системы, в соответствии с конфигурацией компьютера. Если всё прошло успешно, то система предложит настроить локальный сетевой интерфейс. Локальным считается интерфейс, к которому будет подключена локальная сеть предприятия. Для настройки локального интерфейса потребуется выбрать сетевой адаптер, к которому планируется подключить локальную сеть. Второй свободный адаптер будет, соответственно, использован для подключения к сети интернет-провайдера (рисунок 4). При определении локального интерфейса можно столкнуться со сложностями идентификации сетевой карты. Иногда у нескольких адаптеров может быть один и тот же производитель. В этом случае, для правильного выбора, необходимо будет идентифицировать устройство по его MAC-адресу. В дальнейшем, если понадобится, можно изменить эти настройки.

Рисунок 4 — Настройка сетевых карт После завершения настройки локального сетевого интерфейса нажимаем кнопку «Далее». Установка завершена (рисунок 5).

Рисунок 5 — Завершение установки.

Настройка Ideco ICS

После загрузки интернет-шлюза, запускаем на любом компьютере локальной сети интернет-браузер, например Internet Explorer, и переходим по тому локальному IP-адресу, который вы указали при установке в настройках локального сетевого интерфейса, в окне интернет-браузера видим приглашение для входа в панель управления интернет-шлюзом Ideco ICS (рисунок 6).

Рисунок 6 — Вход в панель управления При первоначальном входе в панель управления будет запущен мастер настройки сервера, о чем будет свидетельствовать соответствующее приветствие. Первый шаг мастера настройки интернет-шлюза показан ниже. Первоначальная настройка включает в себя следующие этапы: базовая настройка; настройка подключения к интернет-провайдеру; подключение администратора; настройка режима безопасности; поиск и подключение компьютеров; дополнительные настройки.

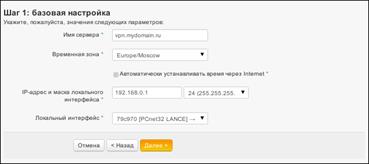

Базовая настройка

На этом этапе указываем доменное имя сервера, временную зону, IP адрес и маску под сети (рисунок 7).

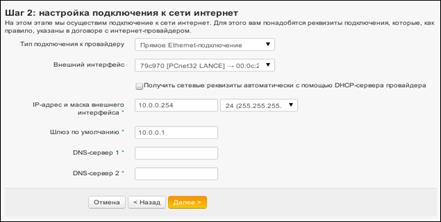

Рисунок 7 — Базовые настройки Подключения к интернет-провайдеру. На данном этапе предстоит определить сетевые реквизиты сетевого адаптера, используемого для подключения к сети интернет-провайдера (рисунок 8).

Рисунок 8 — Подключение к сети интернет.

Подключение администратора

Администратор системы имеет полный набор прав доступа, необходимый для успешного управления интернет-шлюзом. Этим обусловлено повышенное внимание к его авторизации. Следует указать Email для получения системных сообщений, IP-адрес компьютера, с которого может осуществляться подключение к панели управления и пароль (рисунок 9).

Рисунок 9 — Подключение администратора.

Настройка режима безопасности

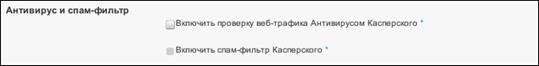

На этом этапе осуществляется первичная настройка спам-фильтра и антивируса, а также определяются параметры сетевой безопасности.

(рисунок 10).

Рисунок 10 — Антивирус и спам фильтр Включить проверку web-трафика Антивирусом Касперского — включает возможность антивирусной проверки web-трафика и приведет к автоматическому запуску прокси-сервера с прозрачным кэшированием трафика. Включить спам-фильтр Касперского — включает возможность фильтрации спама.

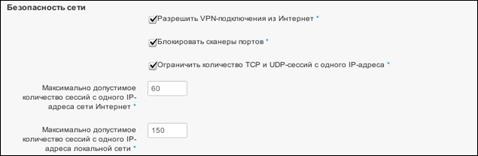

Безопасность сети

Разрешить VPN-соединения из интернет — глобальный параметр, разрешающий подключение удаленных пользователей и подразделений по VPN. Блокировать сканеры портов — в случае обнаружения попыток сканирования сетевых портов, интернет-шлюз заблокирует IP-адрес сканирующего компьютера на несколько минут. Это позволяет блокировать попытки поиска уязвимостей в локальной сети. Ограничить количество TCP и UDP сессий, с одного адреса устанавливается не более 150 одновременных соединений. Если происходит превышение этого значения, вероятно, что произошло заражение компьютера пользователя вирусами или adware программами. Включение данной опции заблокирует интенсивный трафик, вызванный вирусной эпидемией. Опция также ограничивает использование пиринговых сетей, так как поведение клиентов этих сетей не отличается от вирусных эпидемий. Кроме того, опция выполняет такую важную функцию как защита от атак типа DDoS. Максимальное количество сессий из интернет — максимальное количество соединений, которое может быть установлено с одного IP-адреса сети Интернет. Максимальное количество сессий из локальной сети — максимальное количество соединений, которое можно будет произвести с одного IP-адреса локальной сети от одного пользователя (рисунок 11). корпоративный вредоносный программа детектирование.

Рисунок 11 — Безопасность сети.

Настройка через веб-интерфейс

Пользователи в интерфейсе управления Ideco ICS отображаются в виде дерева и могут быть организованы в группы, что облегчает управление большим количеством пользователей. Добавить группу или пользователя можно с помощью специальных иконок (рисунок 12).

Рисунок 12 — Добавления пользователей.

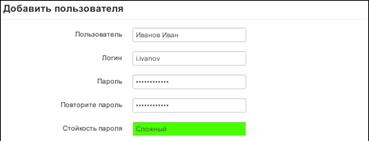

Форма создания учетной записи пользователя показана на рисунке 13.

Рисунок 13 — Форма создания учетной записи Чтобы определить параметры учетной записи пользователя, выберите её в дереве пользователей нажатием мышью. В правой части экрана появятся параметры выделенной учетной записи параметры, приведенные в таблице 1.

Таблица 1 — Параметры учетной записи пользователя.

Пользователь. | Имя пользователя, для которого создается учетная запись. |

Логин. | Логин, который будет применяться пользователем для прохождения процедуры авторизации в различных службах Ideco ICS. |

Пароль. | Функция изменения пароля для учетной записи пользователя. |

В группе. | Группа, в которую входит данный пользователь. |

IP-адрес. | IP-адрес, который закреплен за данной учетной записью. |

MAC-адрес. | MAC-адрес сетевого адаптера, которому назначен IP-адрес, закрепленный за учетной записью. |

Авторизация. | Тип авторизации. |

Профиль. | Профиль для учета стоимости трафика пользователя. |

NAT. | Использование технологии NAT для предоставления пользователю доступа в сеть Интернет. |

Пул. | Пул IP-адресов, из которого учетной записи будет присваиваться IP-адрес. |

Форма базовых параметров показана на рисунке 14.

Рисунок 14 — Параметры пользователя Вкладка «ограничения» включает в себя различные наборы правил, ограничивающих доступ пользователя в сеть интернет, такие как: ограничения по времени подключения, запрет доступа к определенным категориям web-ресурсов с помощью контент-фильтра. Процесс управления правилами пользовательского сетевого фильтра подробно будет описан в следующих разделах. Также на странице пользователей есть вкладки статистика и финансы. Задача вкладки «статистика» — предоставление статистики потребления трафика по конкретной учетной записи пользователя или по группе. Задача вкладки финансы заключается в управление персональными и групповыми квотами на потребляемый трафик.

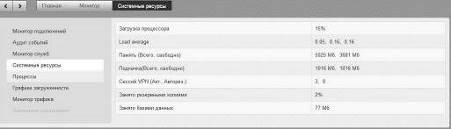

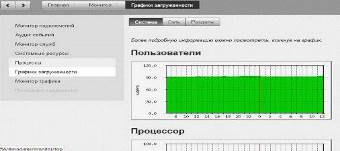

Вкладка основного меню «монитор» содержит: монитор подключений и служб, процессы, графики загруженности, системные ресурсы, что позволяет контролировать состояние интернет-шлюза (рисунки 15,16,17).

Рисунок 15 — Системные ресурсы.

Рисунок 16 — Графики загруженности системы.

Рисунок 17 — График загруженности сети.

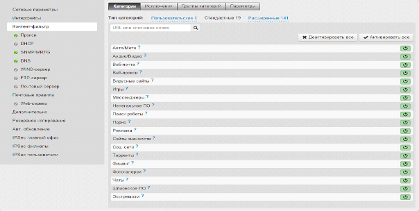

На вкладке «сервер» находится контент-фильтр. Контент-фильтр реализован, на основе данных о веб-трафике, получаемых от модуля проксирования веб-трафика (прокси-сервера) пользователей. Таким образом, контент-фильтр позволяет эффективно блокировать доступ к различным интернет ресурсам. Сам механизм контентной фильтрации заключается в проверке принадлежности адреса запрашиваемого пользователем сайта или отдельной страницы сайта на наличие его в списках запрещенных ресурсов. Списки в свою очередь поделены на категории для удобства администрирования. Таким образом, вся мощь контент-фильтра Ideco ICS заключается в полноте списков и гибкости политик, применяемых к пользователям [2].

Поскольку контент-фильтр работает с веб-трафиком, нужно, что бы модуль прокси-сервера обязательно был включен. Так же, для того чтобы веб-трафик всех пользователей проходил через прокси-сервер нужно включить прозрачную работу прокси для всех пользователей (рисунок 18).

Рисунок 18 — Подключения прокси-сервера Категории контент-фильтра Ideco ICS: пользовательские, стандартные и расширенные. В сети используются все три категории.

Стандартные категории это неизменяемые, категоризированные списки интернет-ресурсов. Посмотреть содержимое этих списков, дополнить или изменить их невозможно. Эти списки присутствуют на сервере с момента установки Ideco ICS и доступны к назначению пользователям (рисунок 19).

Рисунок 19 — Категории контент-фильтра Категория пользовательские, здесь есть возможность перечислять домены или URL сайтов и отдельные страницы в сети Интернет. Все списки пользовательских категорий можно просматривать, дополнять и вносить изменения в любой момент времени (рисунок 20).

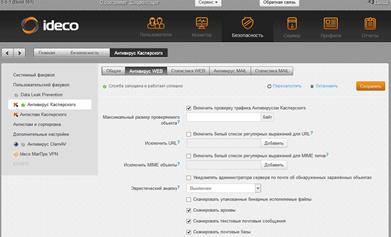

Рисунок 20 — Категория контент-фильтра (пользовательские) Вкладка безопасность содержит в себе антивирусную проверку веб трафика, антиспам, пользовательский и системный фаервол.

Встроенные модули на основе технологий «Лаборатории Касперского» выполняют комплексную проверку веб-трафика на предмет обнаружения вредоносных кодов и осуществлять фильтрацию спама, и полностью управляются через единый web-интерфейс. Что позволяет блокировать внешние угрозы (зараженные файлы, вирусы, вредоносные скрипты) и значительно повысить общий уровень защищенности локальной сети. Администратор будет уведомлен о заблокированных объектах, ведется статистика инцидентов. Поддерживается проверка упакованных и архивированных объектов. Предусмотрено ведение собственных белых списков по источникам и типам внешнего трафика. Для еще большей безопасности имеется возможность последовательной проверки трафика двумя антивирусами: антивирусом Касперского и антивирусом ClamAV (рисунок 21).

Рисунок 21 — Настройка антивируса Антиспамовый модуль также реализован на базе «Лаборатории Касперского»: Kaspersky Security for Linux Mail Server. Это решение характеризуется очень высоким уровнем детектирования спама при низких значениях ложных срабатываний (0,003 — 0,005% от общего количества сообщений) [2]. Для защиты пользователей используется большой набор технологий распознавания спама с использованием внешних сервисов (DNSBL, SPF и SURBL) и собственных алгоритмов: сигнатурный анализ текста и графики, лингвистический эвристик, использование UDS-запросов в режиме реального времени. Антиспамовый модуль работает в автоматическом режиме, таким образам спам сообщения автоматически удаляться.

Фаервол (брандмауэр) один из основных средств управления трафиком на сервере. С его помощью можно ограничивать трафик пользователей, проходящий через сервер из локальной сети, а также исходящий и входящий трафик на сам сервер. Принцип работы брандмауэра заключается в анализе заголовков пакетов, проходящих через сервер. Эта низкоуровневая задача решается шлюзом на основе стека протоколов TCP/IP. Поэтому брандмауэр хорошо подходит для определения глобальных правил управления трафиком по сетевым протоколам, портам, принадлежности к определенным IP-сетям и другим критериям, основанным на значениях полей в заголовках сетевых пакетов. Сетевой экран не предназначен для решения задач, связанных с контролем доступа к ресурсам сети Интернет исходя из адреса URL, доменного имени или ключевых слов, встречающихся на страницах ресурса. Эти задачи более высокого уровня, как правило, касающиеся web-трафика, решаются с помощью модуля контентной фильтрации в компоненте прокси-сервера (рисунок 22).

Рисунок 22 — Фаервол Для обеспечения высокой эффективности процесса управления трафиком брандмауэр разделен на два глобальных контейнера правил:

- а) системный фаервол — содержит список глобальных правил, применяемых ко всей сетевой подсистеме шлюза. Весь трафик, проходящий через шлюз, проверяется на соответствие этим правилам. Таким образом, правила, созданные в системном брандмауэре, распространяются как на служебный трафик шлюза, так и на трафик, генерируемый самими клиентами сети;

- б) пользовательский фаервол — содержит правила, касающиеся только трафика клиентских устройств в сети и не влияющие на глобальные правила брандмауэра. Эти правила действуют только в том случае, если они зафиксированы во вкладке Ограничения в настройках конкретного пользователя или группы пользователей. Запрещающие правила пользовательского брандмауэра приоритетнее правил системного. Например, в системном фильтре разрешена работа с ICQ (TCP порты 5190 и 4000). Вместе с тем в пользовательском брандмауэре существует правило, запрещающее соединения с использованием этих портов. Таким образом, ICQ не будет работать у пользователя, которому назначено это правило.

Сам процесс создания правил и групп правил для обоих брандмауэров одинаков. Все правила объединяются в группы. Обработка сетевых пакетов с помощью правил также работает одинаково: сверху вниз от первого правила в первой группе к последнему правилу в последней группе.

Для того чтобы создать правила в группе, нужно выделить ее и нажмите на кнопку «добавить правило на панели инструментов». Далее необходимо ввести критерии правила брандмауэра, представленные в таблице 2.

Таблица 2 — Критерии правила брандмауэра.

Источник. | Адрес источник трафика, проходящего через шлюз. В этом поле может быть указан IP-адрес и маска сети, диапазон адрес или домен. |

SRC Port, порт источника. | Порт источника. Имеет смысл только для TCP и UDP. |

Назначение. | Адрес назначения трафика, проходящего через шлюз. В этом поле может быть указан IP-адрес и маска сети, диапазон адрес или домен. |

DST Port, порт назначения. | Порт назначения. Имеет смысл только для TCP и UDP. |

Протокол. | Протокол передачи данных. |

Путь. | Направление прохождения трафика. Различают входящий, исходящий, транзитный. Весь пользовательский трафик является транзитным. |

Действие. | Действие, выполняемое над трафиком после срабатывания правила. |

Критерий позволяет определить, какое направление прохождения трафиком будет проверяться. Для этого необходимо выбрать из списка Путь одно из следующих значений:

- — FORWARD (пакеты, проходящие через сервер. Это основной трафик пользователей);

- — INPUT (входящие пакеты, предназначенные для самого сервера);

- — OUTPUT (пакеты, исходящие от самого сервера).

Для блокировки серверов «спамеров», используйте пути INPUT и OUTPUT. Для ограничения доступа пользователя или нескольких пользователей к сайту, используйте путь FORWARD.

Значения параметра «действие» описаны в таблице 3 [2].

Таблица 3 — Значение параметра действие.

Запретить. | Запрещает трафик. При этом ICMP-уведомлений осуществляться не будет. |

Разрешить. | Разрешает трафик. |

Шейпер | Ограничивает скорость трафика. С помощью этого правила можно ограничить скорость трафика пользователей, серверов или протоколов. При выборе этого действия появится параметр «Макс. скорость». Скорость указывается в Кбит/сек. Например, максимальной скорости в 10 Кбайт/сек соответствует скорость примерно 80 Кбит/сек. |

QOS. | Назначает приоритет трафика. Всего есть 8 приоритетов, которые можно назначить трафику, отобранному по критериям, указанным в общих правилах брандмауэра. При выборе этого действия появится поле для ввода приоритета. В первую очередь будет обрабатываться (передаваться) трафик с приоритетом 1, а в последнюю очередь — трафик с приоритетом 8. |

Portmapper (DNAT). | Транслирует адреса назначения, тем самым позволяет перенаправить входящий трафик. При выборе этого действия, появятся поля: «Переадресовать на адрес» и «Порт». Здесь необходимо указать адрес и, опционально, порт назначения на целевом устройстве. Порт имеет смысл указывать, если правило описывает протокол подключения TCP или UDP. С помощью этой возможности можно прозрачно переадресовать входящий трафик на другой адрес или порт. Для примера представим, что перед вами стоит задача предоставить доступ из сети Интернет к службе удаленного рабочего стола и web-серверу, которые находятся в локальной сети предприятия и не имеют публичного IP-адреса. Публичный IP-адрес, по которому возможно осуществить подключение, назначен на внешний интерфейс Ideco ICS. Таким образом, для решения это задачи вам потребуется настроить фаервол так, чтобы он обеспечивал прозрачное перенаправление входящего трафика в локальную сеть к соответствующим службам. То же самое потребуется сделать в том случае, если вам потребуется перенаправить все HTTP-запросы, идущие из локальной сети к внешним IP-адресам, на внутренний web-сервер. |

SNAT. | Транслирует адреса источника. Аналогично действию «NAT» в профиле (переопределяет NAT в профиле). |

Продолжение таблицы 3 | |

Разрешить и выйти из Firewall. | Разрешает прохождение трафика и прекращает дальнейшую проверку. Таким образом, те правила, которые находятся после правила с данным действием не будут применены. |

Запретить и разорвать подключение. | Запрещает соединение, не устанавливать TCP-сессию. |

Логировать. | Все пакеты, попадающее под данное правило, будут записываться в /var/log/kern.log. |

Не SNAT. | Отменяет действите «SNAT» (либо в firewall выше по списку, либо в профиле) для трафика, удовлетворяющего критериям правила. |

Не DNAT. | Отменяет действите «DNAT» (либо в firewall выше по списку, либо в профиле) для трафика, удовлетворяющего критериям правила. |

Разрешить без авторизации. | Разрешает доступ к ресурсу без авторизации на сервере. |

MASQUERADE. | Аналогично действию «SNAT». Применяется, когда адрес у интерфейса, на который делается переадресация, динамический. Необходимо указать имя интерфейса в соответствующей графе. |

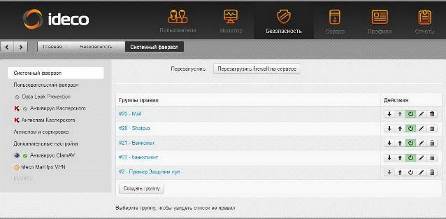

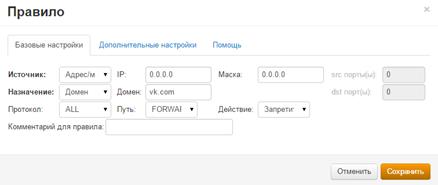

Добавляем в список фаервола домен vk.com. Блокировка должна распространяться на всех пользователей, поэтому пишем правило в системном фаерволе без указания адреса источника. Для этого сначала создаем группу правил в фаерволе (рисунок 23).

Рисунок 23 — Создания правила в Фаерволе Заполняем форму «правило» (рисунок 24).

Рисунок 24 — Правило в фаерволе Поле чего нажимаем сохранить, после перезагрузки фаервола правило начнет работать.

Последняя вкладка, в основном меню, интернет шлюза это «отчеты». С помощью отчетов точно знаем, что происходит с пользователями в сети и можем быстро устранять возникшие проблемы, изменять политики для пользователей, тем самым поддерживать безопасность и повышать производительность сети. Отчеты по веб-активности тесно интегрированы с модулем контентной фильтрации Ideco Cloud Web Filter, так и со стандартным контентным фильтром. Все посещаемые ресурсы определяются в соответствии с категориями контентного фильтра (500 миллионов URL, 141 категория). Сохраняется информация как о ресурсах, доступ к которым открыт, так и по заблокированным ресурсам. Помимо объема трафика и количества посещений также анализируется время пользовательской активности на этих ресурсах. Просматривая отчеты о пользовательской активности, администратор может принимать взвешенные управленческие решения, направленные на повышение эффективности работы сотрудников. Прямо из отчетов можно переходить к управлению политиками доступа. И при необходимости менять права доступа для пользователей, отделов или для всей сети в целом. Контентный фильтр блокирует доступ к вредоносным и фишинговым ресурсам. Это существенно повышает безопасность компьютеров и устройств конечных пользователей, обеспечивая превентивную защиту от зараженных сайтов и сайтов распространяющих вирусы. Отчеты по заблокированным ресурсам позволяют своевременно обнаружить и устранить угрозы безопасности.

На главной странице представлена вся основная информация по веб-активности всей компании (рисунок 25).

Рисунок 25 — Отчеты (главная страница) На странице «сайты» система показывает самые популярные сайты у сотрудников компании. Доступны фильтры: по количеству запросов, по времени, по входящему и исходящему трафику. Кроме того, выводится информация по заблокированным ресурсам. При необходимости можно посмотреть веб-активность сотрудников по отдельно выбранному сайту (рисунок 26).

Рисунок 26 — Отчеты (сайты) Администратор в любой момент времени имеет возможность посмотреть отчет в интерфейсе администрирования Ideco ICS. Кроме того, большинство отчетов может быть в таком же наглядном виде с графиками и таблицами сохранено в pdf файлах и отправлено на печать.

Стоит заметить, что доступ к личной информации сотрудников регулируется на законодательном уровне. С отчетами и статистикой по веб-активности работают администратор и руководители, не уполномоченные получать доступ к личной информации сотрудников. Как в общих, так и в детализированных отчетах по отдельным пользователям, не отображается частная информация сотрудников, касающаяся передаваемых запросов к поисковым системам или содержания сообщений мессенджеров.

Выделим преимущества принятого решения по внедрению Ideco ICS:

- — Ideco ICS построен на базе ядра Linux с применением уникальных технологий. Поэтому имеет беспрецедентную надежность и защищенность, сравнимую с аппаратными маршрутизаторами;

- — встроенные средства безопасности обеспечивают эффективную защиту от широкого спектра интернет-угроз, сеть защищена от вирусов, спама, хакерских атак, утечек информации и несанкционированного доступа;

- — управление группами пользователей и политиками доступа осуществляется через удобный и многофункциональный веб-интерфейс который позволяет контролировать систему из любой точки администрирования, в любое время;

- — фильтрация спама и веб-контента позволяет значительно снижать непродуктивные временные затраты пользователей и экономить ресурсы;

- — надежность системы подтверждается примерами внедрения Ideco ICS в корпоративных сетях с числом пользователей 3000 и более;

- — учитывая экономию расходов, низкие эксплуатационные издержки и высвобождение времени специалистов — Ideco ICS окупается за несколько месяцев.