Фильтрация пакетов.

Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей

Различают статическую и динамическую трансляцию адресов. При статической трансляции используется блок внешних адресов, которые назначаются запросом хостов локальной сети. При динамической трансляции все запросы хостов локальной сети имеют один и тот же адрес. Для динамической трансляции используется форма (NAT Ovarloading), которая ставит в соответствие множеству адресов локальной сети… Читать ещё >

Фильтрация пакетов. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей (реферат, курсовая, диплом, контрольная)

Сначала данная технология применялась на сетевом уровне, поэтому фильтрация подвергалась только IP — адреса источника и назначения. В настоящее время анализ сетевого трафика при фильтрации пакетов проводится и на транспортном уровне.

Каждый IP — пакет исследуется на соответствие множеству правил. Эти правила устанавливают разрешение связи по содержанию заголовков сетевого и транспортного уровня уровней модели TCP/IP, анализируется и направление придвижения пакета.

Фильтры пактов контролируют:

- 1) Физический интерфейс, откуда пришел пакет;

- 2) IP и (IP — адреса источника);

- 3) IP и (IP — адреса назначения);

- 4) Тип транспортного уровня (TCP, UDP, ICMP);

- 5) Транспортные порты источника и назначения.

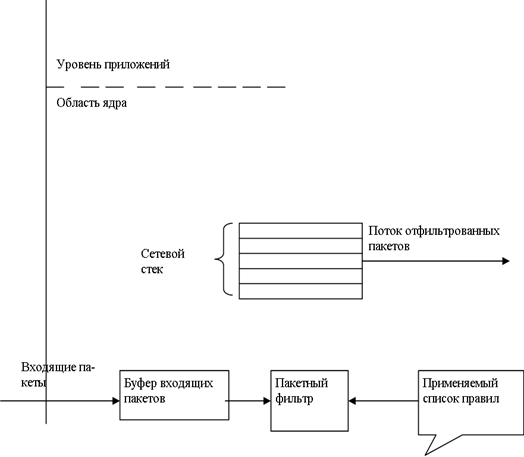

Схема архитектуры фильтров пакетов рисунок.

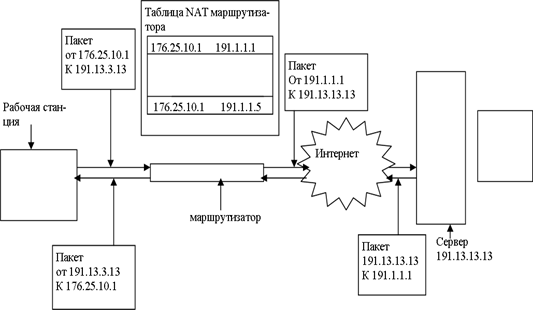

Трансляция сетевых адресов. МЭ, фильтрующий пакеты, часто переадресуют сетевые пакеты так, что выходной трафик осуществляется с другими адресами. Такая схема называется схемой трансляции адресов (Nat, Network Address Translation) и описана в RFC 1631. Применение схемы Nat позволяет, во первых, спрятать топологию и схему адресации доверенной сети, а во вторых, использовать внутри организации пул IP — адресов меньшего размера. Схема функционирования трансляции адресов рисунок.

Различают статическую и динамическую трансляцию адресов. При статической трансляции используется блок внешних адресов, которые назначаются запросом хостов локальной сети. При динамической трансляции все запросы хостов локальной сети имеют один и тот же адрес. Для динамической трансляции используется форма (NAT Ovarloading), которая ставит в соответствие множеству адресов локальной сети единственный IP — адрес, используется различными номерами портов (Port Address Translation, PAT).

Трансляция адресов, кроме вскрытия внутренних адресов хостов локальной сети, выполняет важную функцию защиты. Если атакующий направит пакет на хост внутренней сети, то он будет отброшен, так как для него соответствующей строки в табл. NAT.

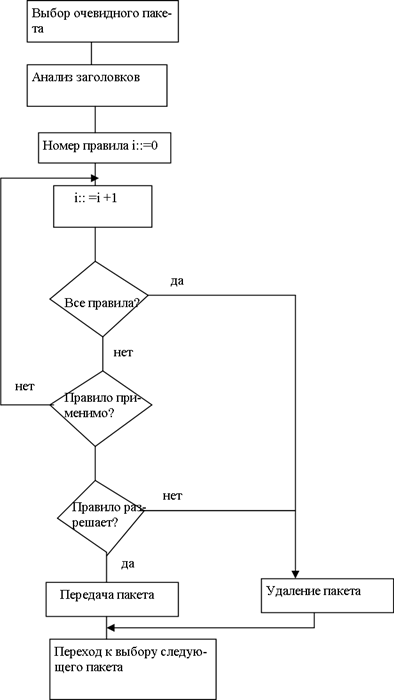

Процесс фильтрации пакетов. При фильтрации пакетов, если пакет удовлетворяет правилам, то он перемещается по сетевому стеку для дальнейшей обработки или передачи.

Все входные пакеты проверяются на соответствие заданным правилам фильтрации. Пакет уничтожается или разрешается для перемещения в сетевой стек для доставки. В такой архитектуре применяются ограниченное множество команд для анализа одного или нескольких сетевых протоколов, но она осуществляет анализ в пространстве ядра. Фильтр пакетов не разбирает, какой прикладной протокол будет использоваться. Правила содержат два списка: список запрещения, и список разрешения.

Сетевой пакет проходит проверку на оба списка:

- 1) Если правило разрешает, то пакет допускается;

- 2) Если правило запрещает, то пакет удаляется ;

- 3) Если не одно правило не применено, то пакет удаляется.

Схема обработки пакетов при фильтрации приведена ниже.

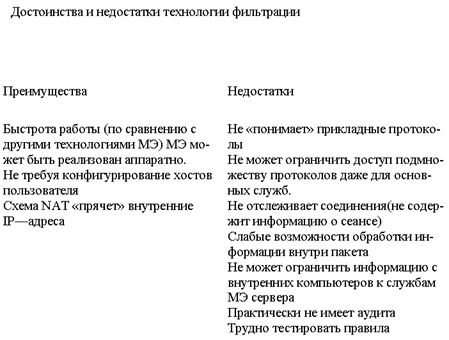

Технология фильтрации пакетов послужила основой создания различных средств защиты и реализована практически во всех типах маршрутизаторов. Основные достоинства и недостатки данной технологии приведены выше.

Списки контроля доступа. Для реализации процесса фильтрации применяются правила, называемые списками контроля доступа.

В качестве примера рассмотрим реализацию фильтров в маршрутизаторах. компании Cisco. Маршрутизатор Cisco выполняет маршрутизацию пакетов посредством списка управления доступом, которые включены в Cisco рис. 2.7.

Список контроля доступа содержит перечень элементов в заголовках пакетов, которые будут проверятся. Маршрутизаторы данного типа определяют списки доступа как последовательный набор запрещающих и разрешающих условий. Каждый пакет проверяется на соответствие правилам списка. Если пакет соответствует правилу, то он отбрасывается или передается далее. если пакет соответствует правилу, то он уже не будет проверятся на соответствие остальным правилам. Поэтому порядок правил в списке доступа играет важную роль.

Существует несколько типов списков контроля доступа. Простейший фильтрации пакетов соответствует стандартный список управления доступом. При описании синтаксиса списков управления доступом. При описании синтаксиса списков управления доступом Cisco значения, указанные в фигурных скобках, являются обязательными, а значения в квадратных скобках — необязательны.

Достоинства и недостатки технологии фильтрации приведены на рис.

Синтаксис стандартного списка контроля управления доступом:

Accesslist listnumber (permit/deny) source {mask} [log].

Здесь listnumber — номер нового данного списка доступа. Ключевое слово permit — запрещает прохождение. При удалении пакета посылается сообщение ICMP о недостижимости назначения. Слово source определяет источник из которого послан пакет. Источник может быть определен IP — адресом или ключевым словом any. Слово mask определяет биты маски для заданного адреса источника. По умолчанию маска равна 0.0.0.0, она определяет единственный IP — адрес. Чтобы не указывать маску, можно использовать слово host, за которым следует его IP — адрес, например

Access — list 15 permit host 192.168.123.45.

Или же с указанием маски:

Access — list 15 permit host 192.168.123.45 0.0.0.0.

Поскольку маска состоит из одних нулей, необходимо проверять каждый бит адреса. Для приведенных правил будет разрешатся только адрес 192.168.123.45 и разрешается все друге адреса.

Бит маски, установленный в единицу, означает, что данный бит не должен соответствовать биту адреса. Таким образом, маска из всех единиц (255.255.255.255) означает, что не проверяются никакие биты адреса, т. е. разрешается весь график. Для облегчения использования случая, когда маска состоит из одних нулей или единиц, используется слово any. В качестве примера рассмотрим случай, когда необходимо запретить доступ к хостам, адреса которых находятся в диапозоне от 192.168.10.32 до 192.168.10.63. маска подсети для этого диапазона будет 255.255.255.224, а маска для фильтрации — 0.0.0.31.

Ключевое слово log вызывает регистрацию события, вызывающего совпадение с утверждением правила.

Каждый маршрутизатор имеет, как минимум, два интерфейса. Интерфейс, связанный с внутренней сетью, обозначается Ethernet 0, а внешний интерфейс — Serial 0. При наличии большего числа интерфейсов они получают последовательно увеличивающиеся адреса, например Ethernet 0, Ethernet 1.

Приведем правила стандартного списка управления доступом для случая, когда только трафику хостов сети разрешено проходить через маршрутизатор, за исключением хоста 192.168.20.13, хотя он и является хостом данной сети. Строка правила списка доступа, начинающаяся с восклицательного знака, означает комментарий:

Access — list 25 deny host 192.168.20.13.

! запрет доступа в защищаемую сеть данному хосту.

Access — list 25 deny host 192.168.20.0.0.0.0.255.

!разрешение доступа подсети класса С Маршрутизаторы Cisco используют идеологию: «то что не разрешено запрещено», поэтому в каждом списке доступа строкой подразумевается deny. В пиведенном примере будет разрешен весь неуказанный трафик. Правила списка важна последовательность написания правил. В нашем примере изменение порядка строк привело к тому, что хост 192.168.20.13 всегда бы имел доступ к внутренней сети, так как второе правило некогда бы не проверялось. Поэтому в списках контроля доступа всегда сначала пишутся утверждения с ключевым словом deny.

Стандартные списки доступа Cisco выполняют функции простой фильтрации т. е. являются межсетевыми экранами фильтрации пакетов.