Вероятность реализации потенциальным нарушителем реальной угрозы безопасности

С учетом сказанного ранее, вероятность реализации нарушителем реальной угрозы атаки Рл и, соответственно, реальной угрозы уязвимостей реализации Pav, исходя из (7.1) и (7.2), может быть определена через сложность реализации этих угроз безопасности (как количество информации в отношении присутствия в системе соответствующей угрозы безопасности, которое должен иметь (получить) потенциальный… Читать ещё >

Вероятность реализации потенциальным нарушителем реальной угрозы безопасности (реферат, курсовая, диплом, контрольная)

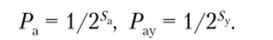

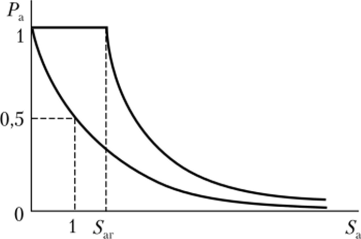

Предположим, что потенциальный нарушитель полностью готов к осуществлению атаки на реальную угрозу безопасности. Вероятность реализации атаки при этом определяется исключительно надежностной характеристикой угрозы безопасности — вероятностью готовности ИС к безопасной эксплуатации в отношении этой угрозы (соответственно Р0, Р0л). Естественно будет предположить, что вероятность реализации потенциальным нарушителем реальной угрозы атаки нелинейно зависит от сложности ее реализации, т. е. функция Рл =/(5а) нелинейна.

С учетом сказанного ранее, вероятность реализации нарушителем реальной угрозы атаки Рл и, соответственно, реальной угрозы уязвимостей реализации Pav, исходя из (7.1) и (7.2), может быть определена через сложность реализации этих угроз безопасности (как количество информации в отношении присутствия в системе соответствующей угрозы безопасности, которое должен иметь (получить) потенциальный нарушитель для реализации успешной атаки) следующим образом:

Вид функции Рл = /(5а) приведен на рис. 7.2. Аналогичный вид имеет и функция Рау=/(5у).

Таким образом, с вероятностью Рл потенциальный нарушитель реализует реальную угрозу атаки сложности 5а, с вероятностью Рлу — реализует атаку на реальную угрозу уязвимостей сложности Sy.

Рис. 7.2. Вид функции РА =/(5а).

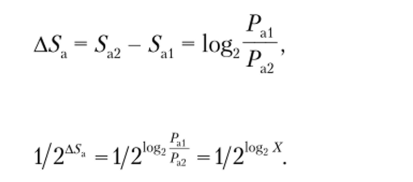

А теперь ответим на следующий вопрос. Если потенциальный нарушитель полностью готов к реализации угрозы атаки некой сложности 5а1, то насколько он при этом будет готов к реализации угрозы атаки некой большей сложности 5а2 при условии, что 5а2 — 5а1 = Д5а > 0, т. е. с какой вероятностью он реализует атаку сложности Sa2?

Утверждение. Увеличение сложности реализации угрозы атаки на А5а = = 5а2 — 5а1 приводит к снижению вероятности ЪРЛ ее реализации потенциальным нарушителем, определяемому следующим образом:

![Доказательство. В теории информации существуют два взаимосвязанных понятия — количество информации и энтропия. Количество информации / и энтропия Я характеризуют одну и ту же ситуацию, но с противоположных сторон. / — это количество информации, которое требуется для снятия неопределенности II. По определению Л. Бриллюэна, информация есть отрицательная энтропия (негэнтропия) |8].](/img/s/8/83/1384383_3.png)

Доказательство. В теории информации существуют два взаимосвязанных понятия — количество информации и энтропия. Количество информации / и энтропия Я характеризуют одну и ту же ситуацию, но с противоположных сторон. / — это количество информации, которое требуется для снятия неопределенности II. По определению Л. Бриллюэна, информация есть отрицательная энтропия (негэнтропия) |8].

Когда неопределенность снята полностью, количество полученной информации равно изначально существовавшей неопределенности. При частичном снятии неопределенности полученное количество информации и оставшаяся неснятой неопределенность составляют в сумме исходную неопределенность Ht + It = Н.

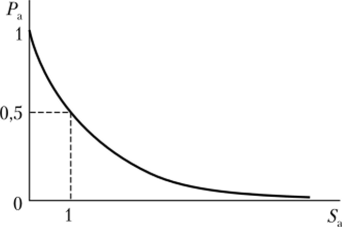

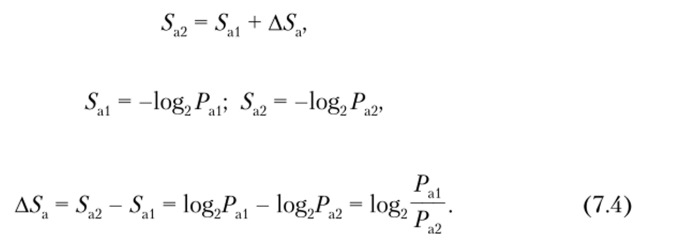

С учетом сказанного для рассматриваемых двух угроз атак можем записать:

или то же, но с использованием характеристики сложности реализации угрозы атаки:

где откуда.

Утверждение. При полной готовности потенциального нарушителя к реализации угрозы атаки некой сложности 5а1 вероятность Р.х2 реализации им угрозы атаки большей сложности 5а2, 5а2 — 5а1 = Д5а > 0, определяется следующим образом:

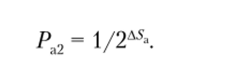

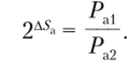

Доказательство. Обратимся к полученному ранее равенству (7.4). Из него можем записать.

Условие полной готовности потенциального нарушителя к реализации реальной угрозы атаки некой сложности 5а1 предполагает выполнение равенства Ра1 = 1, т. е. при возникновении реальной угрозы атаки подобной сложности потенциальный нарушитель ее неминуемо реализует. С учетом этого получаем, что вероятность Р.{2 реализации им реальной угрозы атаки большей сложности ^а2.

С учетом сказанного, предполагая, что потенциальный нарушитель полностью готов к реализации реальной угрозы уязвимостей некой сложности 5vr, вероятность Р,1У такой реализации в общем случае определяется следующим образом:

где А5у = Sy — 5уг.

Аналогично можем записать и вероятность реализации реальной угрозы атаки, где через 5аг обозначена сложность реализации угрозы атаки, к которой полностью готов потенциальный нарушитель:

где А5;, = Sa — 5аг.

• Под эксплуатационной характеристикой «вероятность реализации потенциальным нарушителем реальной угрозы атаки» будем понимать вероятность, определяемую сложностью реализации угрозы безопасности, соответственно для реальной угрозы атаки.

Вид функции Рл = /(5а, 5аг), с учетом того, что потенциальный нарушитель полностью готов к реализации угрозы атаки сложности 5аг, приведен на рис. 7.3. Аналогичный вид имеет и функция Ру =/(5v, Syr).

Рис. 7.3. Вид функции Ра =/(5а, 5аг).

Вновь обратимся к примеру, рассмотренному ранее. Опять же рассмотрим две угрозы уязвимостей реализации. Пусть для первой из них значение характеристики P0v составляет 0,7, для второй — 0,99. При этих условиях сложность реализации потенциальным нарушителем угрозы первой уязвимости составляет S х = 1,74, второй — Sy2 = 6,64. Предположим, что.

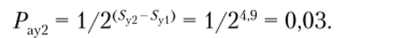

5VI. = 5vl = 1,74. Определим вероятность P 2 того, что потенциальный нарушитель реализует возникшую вторую реальную уязвимость, для первой имеем Рлу2 = 1. Значениеау2 в этом случае, исходя из сказанного выше, может быть рассчитано по следующей формуле:

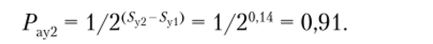

Изменим условие задачи моделирования. Пусть 5vr = 6,5. В этом случае для первой угрозы опять же имеем ?^av2 = 1, а значение ?^av2 уже будет определяться следующим образом:

Ранее мы говорили о том, что для определения энтропии состояния отказа безопасности И С для потенциального нарушителя в отношении угрозы безопасности в расчетной формуле энтропии целесообразно использовать логарифм, но основанию 2. Однако речь здесь идет именно о целесообразности, связанной с удобством представления и интерпретации в этом случае единицы энтропии.

Вместе с тем необходимо оценить корректность использования в данном случае логарифма по основанию 2, так как возможно, что если использовать иное основание логарифма при определении энтропии состояния отказа безопасности, то получим совсем иные результаты моделирования, что в данном случае потребует дополнительных обоснований.

Утверждение. На результаты моделирования характеристики вероятность реализации потенциальным нарушителем реальной угрозы безопасности не сказывается выбор основания логарифма при определении энтропии состояния отказа безопасности ИС, естественно, при условии > 1.

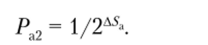

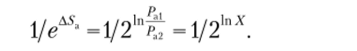

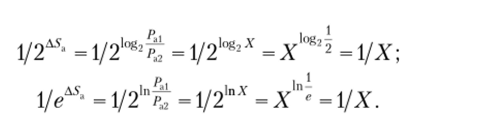

Доказательство. Зависимость Ра = ½^[1], если 5а > 5аг, т. е. при условии, что ~ < 1, получена исходя из следующего равенства:

Изменим основание логарифма, например, рассмотрим натуральный логарифм. По полной аналогии для этого случая можем записать:

т.е. можем записать.

Теперь воспользуемся следующим свойством логарифмов:

Замечание. Выполнение условия с ^ 1 определяется рассматриваемой задачей р" ,.

моделирования: —— < 1.

Имеем.

Проведенное исследование позволяет сделать вывод о том, что на результатах моделирования не сказывается выбор основания логарифма при определении энтропии состояния отказа безопасности ИС, естественно, при условии его выбора больше единицы. Однако, как уже говорилось, в расчетной формуле энтропии целесообразно использовать логарифм по основанию 2.

- [1] а2