Опасность потенциального нарушителя для информационной системы

Данный орграф внешне во многом будет совпадать с орграфом потенциально возможных угроз атак на конкретную ИС. Отличие его будет состоять в том, что последней вершиной в орграфе в функциональной модели опасности потенциального нарушителя для И С может быть не ресурс (объект), НСД к которому является целью атаки, а вершина, соответствующая последней использованной нарушителем при осуществлении… Читать ещё >

Опасность потенциального нарушителя для информационной системы (реферат, курсовая, диплом, контрольная)

- • Под опасностью потенциального нарушителя для информационной системы будем понимать вероятность реализации им возникающих реальных угроз уязвимостей и реальных угроз атак определенной сложности в ИС, обрабатывающей информацию определенной ценности для потенциального нарушителя.

- • Под характеристикой ценности для потенциального нарушителя обрабатываемой в системе информации будем понимать меру сложности реализации угрозы атаки, которую он готов осуществить для получения НСД к этой информации.

Как и ранее, говоря о конкретной И С, для которой должна проектироваться СЗИ, подразумеваем, что речь идет об ИС, обрабатывающей определенную конкретную (содержание, объем) информацию, поскольку именно к обрабатываемой информации нарушителем и осуществляется НСД, т. е. информацию, обладающую определенной ценностью для потенциального нарушителя. Под подобной же (или аналогичной) ИС, для которой проектируется СЗИ, понимаем эксплуатируемую ИС, обрабатывающую подобную (по содержанию и объему) информацию, имеющую ту же ценность для потенциального нарушителя.

Отметим, что в той или иной мере подобная система при проектировании системы защиты конкретной ИС всегда может быть определена (всегда с той или иной достоверностью можно найти некий аналог защищаемой ИС).

Подобная ИС на основании опыта ее практической эксплуатации (с использованием соответствующих средств аудита безопасности в процессе ее эксплуатации) может быть охарактеризована совокупностью реализованных при ее эксплуатации угроз атак, что представляет собою функциональную модель опасности потенциального нарушителя для ИС.

Замечание. В качестве подобной должна рассматриваться ИС как минимум базового (целесообразно, повышенного) уровня защиты, иначе о какой-либо сложности реализации угрозы атаки говорить не приходится, поскольку в противном случае система полностью не защищена и применительно к ней будут реализовываться успешные атаки минимальной сложности, что не позволит оценить реальную опасность потенциального нарушителя для ИС.

• Под функциональной моделью опасности потенциального нарушителя для ИС будем понимать совокупность реализованных им угроз атак (в том числе частично реализованных — отраженных на определенных этапах реализации средствами защиты) на подобную ИС.

Функциональная модель опасности потенциального нарушителя может быть представлена соответствующим орграфом реализованных потенциальным нарушителем угроз атак, который строится аналогично орграфу угроз атак, рассмотренному ранее. Однако в данном случае речь уже идет о построении орграфа не потенциально возможных угроз атак на конкретную защищаемую ИС (функциональная модель потенциального нарушителя), а о построении орграфа реализованных угроз атак (полностью или частично) на подобную ИС, возникших в процессе ее эксплуатации.

Данный орграф внешне во многом будет совпадать с орграфом потенциально возможных угроз атак на конкретную ИС. Отличие его будет состоять в том, что последней вершиной в орграфе в функциональной модели опасности потенциального нарушителя для И С может быть не ресурс (объект), НСД к которому является целью атаки, а вершина, соответствующая последней использованной нарушителем при осуществлении атаки реальной угрозы уязвимостей в том случае, если атака не была успешной.

Рассмотрим, как количественно оценить опасность потенциального нарушителя для И С.

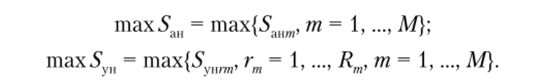

Пусть в процессе эксплуатации подобной (аналогичной) ИС зафиксировано множество осуществленных на нее атак (успешных и прерванных), каждая из которых может быть в общем случае охарактеризована соответствующей сложностью реализации угрозы атаки {5ан|||, т = 1,…, М}, а каждая 777-я атака — соответствующими сложностями реализации, создающих эту атаку угроз уязвимостей реализации {5VIIOT, гт = 1,…, RJ.

Как моделируются и рассчитываются эти характеристики, было рассмотрено ранее.

Эти характеристики безопасности могут интерпретироваться в качестве математической модели опасности потенциального нарушителя для ИС.

• Под математической моделью опасности потенциального нарушителя для ИС будем понимать множество реализованных им атак на подобную И С, характеризуемых сложностью реализации угрозы атаки {5.шот, т = = 1,…, М}, каждая из которых характеризуется множеством создающих угрозу атаки угроз уязвимостей реализации, сложность реализации которых {5у|Ш, rm = 1…RJ.

Определим на множествах значений данных характеристик безопасности максимальные значения.

Очевидно, что характеристики max5vlI и max 5^ определяют то, какой сложности атаку готов реализовать потенциальный нарушитель на конкрстную ИС. Значения данных характеристик безопасности можно интерпретировать как количественную меру опасности потенциального нарушителя для конкретной ИС.

• Под эксплуатационной характеристикой «опасность потенциального нарушителя для ИС» будем понимать максимальные значения сложности реализованных им атак при эксплуатации подобной (аналогичной) ИС, определяемой как max5vlI и max5^.

Таким образом, данная эксплуатационная характеристика безопасности позволяет учесть то, угрозу атаки какой сложности на конкретную ИС готов реализовать потенциальный нарушитель с учетом соответствующей ценности для него обрабатываемой информации. В свою очередь, следуя введенному ранее определению, характеристики max$vlI и шах5ан могут рассматриваться в качестве характеристик ценности обрабатываемой в системе информации для потенциального нарушителя.