Угрозы и система защиты конфиденциальной информации

Под посторонним лицом понимается любое лицо, не имеющее непосредственного отношения к деятельности фирмы (работники милиции, МЧС, коммунальных служб, медицинской помощи, прохожие и др.), посетители организации, работники других организаций, включая контролирующие органы, а также работники самого предприятия, не обладающие правом доступа в определенные здания и помещения, к конкретным документам… Читать ещё >

Угрозы и система защиты конфиденциальной информации (реферат, курсовая, диплом, контрольная)

Под угрозой или опасностью утечки информации понимается единичное или комплексное, реальное или потенциальное, активное или пассивное проявление неблагоприятных возможностей внешних или внутренних источников угрозы создавать критические ситуации, события, оказывать дестабилизирующее воздействие на защищаемые и охраняемые информационные ресурсы, в том числе и финансовые, включая документы и базы данных.

Информация является одним из важнейших видов продуктов и видов товара на рынке, в том числе на международном. Средства ее обработки, накопления, хранения и передачи постоянно совершенствуются. Информация как категория, имеющая действительную или потенциальную ценность, стоимость, как и любой другой вид ценности, — охраняется, защищается ее собственником или владельцем.

Защищают и охраняют, как правило, не всю или не всякую информацию, а наиболее важную, ценную для ее собственника, ограничение распространения которой приносит ему какую-то пользу или прибыль, возможность эффективно решать стоящие перед ним задачи Под защищаемой информацией понимают сведения, на использование и распространение которых введены ограничения их собственником.

Под общими признаками (концепциями) защиты любого вида охраняемой информации понимают следующее;

ѕ защиту информации организует и проводит собственник, владелец / уполномоченное на это лицо;

ѕ защитой информации собственник охраняет свои права на владение и распространение информации, стремится оградить ее от незаконного завладения и использования в ущерб его интересам;

ѕ защита информации осуществляется путем проведения комплекса мер по ограничению доступа к защищаемой информации и созданию условий, исключающих или существенно затрудняющий несанкционированный доступ к засекреченной информации.

Следовательно, защита информации — есть комплекс мероприятий, проводимых собственником информации по ограждению своих прав на владение и распоряжение прав на информацию, создание условий, ограничивающих и исключающих или существенно затрудняющих несанкционированный доступ к засекреченной информации и ее носителям.

Защита информации — это деятельность собственника информации или уполномоченных им лиц по: обеспечению своих прав на владение, распоряжение и управление защищаемой информацией; предотвращению утечки и утраты информации; сохранению полноты достоверности, целостности защищаемой информации, ее массивов и программ обработки, сохранению конфиденциальности или секретности защищаемой информации в соответствии с правилами, установленными законодательными и другими нормативными актами.

Сохранение сведений в тайне, владение секретами дает определенные преимущества той стороне, которая ими владеет. Защищаемая информация, как и любая другая информация, используется человеком или по его воле различными созданными искусственно или существующими естественно системами в интересах человека. Она носит семантический, то есть смысловой, содержательный характер. Это дает возможность использовать одну и ту же информацию разными людьми, народами независимо от языка ее представления и знаков, которыми она записана, формы ее выражения и т. д. В то же время защищаемая информация имеет и отличительные признаки:

ѕ засекречивать информацию, то есть ограничивать к ней доступ, может только ее собственник (владелец) или уполномоченные им на то лица;

ѕ чем важнее для собственника информация, тем тщательнее он ее защищает. А для того чтобы все, кто сталкивается с этой защищаемой информацией, знали, что одну информацию необходимо оберегать более тщательно, чем другую, собственник определяет ей различную степень секретности;

ѕ защищаемая информация должна приносить определенную пользу ее собственнику и оправдывать затрачиваемые на ее защиту силы и средства.

Основной угрозой информационной безопасности является несанкционированный (незаконный, неразрешенный) доступ злоумышленника или постороннего лица к документированной информации с ограниченным доступом и, как результат, овладение информацией и незаконное, противоправное ее использование.

Разработка мер, и обеспечение защиты информации осуществляются подразделениями по защите информации (служба безопасности) или отдельными специалистами, назначаемыми руководством предприятия (учреждения) для проведения таких работ. Разработка мер защиты информации может осуществляться также сторонними предприятиями, имеющими соответствующие лицензии Гостехкомиссии России и / или ФАПСИ на право оказания услуг в области защиты информации.

Под злоумышленником понимается лицо, действующее в интересах противника, конкурента или в личных корыстных интересах (на сегодняшний день — террористы любых мастей, промышленный и экономический шпионаж, криминальные структуры, отдельные преступные элементы, лица, сотрудничающие со злоумышленником, психически больные лица и т. п.).

Под посторонним лицом понимается любое лицо, не имеющее непосредственного отношения к деятельности фирмы (работники милиции, МЧС, коммунальных служб, медицинской помощи, прохожие и др.), посетители организации, работники других организаций, включая контролирующие органы, а также работники самого предприятия, не обладающие правом доступа в определенные здания и помещения, к конкретным документам, базам данных.

Каждое из указанных лиц может быть злоумышленником или его сообщником, агентом конкурента и т. п., но может и не быть им.

Наиболее часто встречающимися угрозами (опасностями) конфиденциальных сведении в документопотоках могут быть:

- 1. Несанкционированный доступ постороннего лица к документам, делам и базам данных за счет его любопытства или обманных, провоцирующих действий, а также случайных или умышленных ошибок персонала фирмы;

- 2. Утрата документа или его отдельных частей (листов, приложений, схем, копий, экземпляров, фотографий и др.), носителя чернового варианта документа или рабочих записей за счет кражи, утери, уничтожения;

- 3. Утрата информацией конфиденциальности за счет ее разглашения персоналом или утечки по техническим каналам, считывания данных в чужих массивах, использования остаточной информации на копировальной ленте, бумаге, дисках и дискетах, ошибочных действий персонала;

- 4. Подмена документов, носителей и их отдельных частей с целью фальсификации, а также сокрытия факта утери, хищения;

- 5. Случайное или умышленное уничтожение ценных документов и баз данных, несанкционированная модификация и искажение текста, реквизитов, фальсификация документов;

- 6. Гибель документов в условиях экстремальных ситуаций.

Для электронных документов угрозы особенно реальны, т.к. факт кражи информации практически трудно обнаружить. В отношении конфиденциальной информации, обрабатываемой и хранящейся в компьютерах, условия возникновения угроз, по мнению ряда специалистов, классифицируются по степени риска следующим образом:

- 1. Непреднамеренные ошибки пользователей, референтов, операторов, референтов, управляющих делами, системных администраторов и других лиц, обслуживающих информационные системы;

- 2. Кражи и подлоги информации;

- 3. Стихийные ситуации внешней среды;

- 4. Заражение вирусами.

В соответствии с характером указанных выше угроз формируются задачи обеспечения защиты информации в документопотоках, направленные на предотвращение или ослабление этих угроз.

Следует внимательнее относиться к вопросам отнесения информации к различным грифам секретности и, соответственно, к обеспечению уровня ее защиты.

Защита информации представляет собой регламентированный технологический процесс, предупреждающий нарушение доступности, целостности, достоверности и секретности (конфиденциальности) информационных ресурсов предприятия. Данный технологический процесс в конечном счете должен обеспечить надежную информационную безопасность организации в его управленческой и финансово-производственной деятельности.

Комплексная система защиты информации — рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее утечке и разглашению.

Правовой элемент системы защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений предприятия и государства по поводу правомерности использования системы защиты информации (системы лицензирования в области защиты информации и сертификации средств защиты информации); на обязанности персонала: соблюдать установленные собственником информации ограничительные и технологические меры режимного характера защиты информационных ресурсов организации.

Правовое обеспечение системы защиты информации включает:

- 1. Наличие в организационных документах, правилах внутреннего трудового распорядка, трудовых договорах, контрактах, заключаемых с персоналом, в должностных инструкциях (регламентах) положений и обязательств по защите информации;

- 2. Формулирование и доведение до сведения всего персонала банка (в том числе не связанного с защищаемой и охраняемой информацией) положения о правовой ответственности за разглашение информации, несанкционированное уничтожение или фальсификацию документов;

- 3. Разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите документированной информации.

Организационный элемент, как одна из основных частей системы защиты информации содержит меры управленческого, режимного (ограничительного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты информации фирмы. Эти меры связаны с установлением режима секретности (конфиденциальности) информации в организации.

Организационно-документационное обеспечение включает в себя документирование и регламентацию:

- 1. Формирования и организации деятельности службы безопасности организации, службы кадров и службы закрытого (конфиденциального) документационного обеспечения управления (ДОУ) (или менеджера по безопасности, или помощника (референта) руководителя предприятия), обеспечения деятельности этих служб нормативно-методическими документами по организации и технологии защиты информации;

- 2. Составления и регулярного обновления состава перечня защищаемой информации организации, составления и ведения перечня защищаемых бумажных и электронных документов организации;

- 3. Разрешительной системы (иерархической схемы) разграничения доступа персонала к защищаемой и охраняемой информации предприятия;

- 4. Методов отбора персонала для работы с защищаемой информацией, методики обучения и инструктирования работников;

- 5. Направлений и методов воспитательной работы с персоналом, контроля соблюдения работниками порядка защиты информации;

- 6. Технологии защиты, обработки и хранения бумажных и электронных документов, баз данных предприятия (делопроизводственной, электронной и смешанной технологий);

- 7. Внемашинной технологии защиты электронных документов — защиты носителей информации;

- 8. Порядка защиты ценной информации предприятия от случайных или умышленных несанкционированных действий работников банка;

- 9. Порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями контрольных органов, средств СМИ, рекламных агентств и т. д.;

- 10. Оборудования и аттестации зданий и помещений, рабочих зон, выделенных для работы с документированной информацией.

Инженерно-технический элемент предназначен для пассивного и активного противодействия средствами технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты и охраны велика.

Элемент включает в себя:

- 1. Сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здание и помещение (заборы, решетки, стальные двери, кодовые замки, идентификаторы, сейфы);

- 2. Средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов и офисного оборудования, проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов;

- 3. Средства защиты помещений от визуальных способов технической разведки;

- 4. Средства обеспечения охраны территории, здания и помещений (средств наблюдения, оповещения, сигнализация);

- 5. Средства противопожарной охраны;

- 6. Средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры);

- 7. Технические средства контроля, предотвращающие вынос персоналом из помещения специально маркированных предметов, документов, дискет, книг.

Программно-математический элемент предназначен для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Элемент включает в себя:

- 1. Регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами;

- 2. Регламентацию специальных средств и продуктов программной защиты;

- 3. Регламентацию криптографических методов защиты информации в ЭВМ и сетях, криптографирования (шифрования) текста документов при передаче их по каналам телеграфной и факсимильной связи, при пересылке почтой;

- 4. Регламентацию доступа персонала в режимные (охраняемые) помещения с помощью идентифицирующих кодов, магнитных карт, биологических идентификаторов.

Криптографическое обеспечение включает в регламентацию:

- 1. Использования различных криптографических методов в компьютерах и серверах, корпоративных и локальных сетях, различных информационных системах;

- 2. Определение условий и методов криптографирования текста документа при передаче его по незащищенным каналам почтовой, телеграфной, телетайпной, факсимильной и электронной связи; регламентацию использования средств криптографирования переговоров по незащищенным каналам телефонной, спутниковой и радиосвязи;

- 3. Регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами; регламентацию доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров (например, на сегодняшний день вошло в практику использования, как идентифицирующий кодов системы паролей, отпечатков пальцев и сетчатки глаза человека).

Составные части криптографической защиты, пароли и другие ее атрибуты разрабатываются и меняются специализированными организациями, входящими в структуру Федеральной службы по техническому и экспертному контролю России. Применение пользователями иных систем шифровки не допускается.

Таким образом, наиболее часто встречающимися угрозами (опасностями) конфиденциальных документов являются:

- 1. Несанкционированный доступ постороннего лица к документам, делам и базам данных за счет его любопытства или обманных, провоцирующих действий, а также случайных или умышленных ошибок персонала фирмы;

- 2. Утрата документа или его отдельных частей (листов, приложений, схем, копий, экземпляров, фотографий и др.), носителя чернового варианта документа или рабочих записей за счет кражи, утери, уничтожения;

- 3. Утрата информацией конфиденциальности за счет ее разглашения персоналом или утечки по техническим каналам, считывания данных в чужих массивах, использования остаточной информации на копировальной ленте, бумаге, дисках и дискетах, ошибочных действий персонала;

- 4. Подмена документов, носителей и их отдельных частей с целью фальсификации, а также сокрытия факта утери, хищения;

- 5. Случайное или умышленное уничтожение ценных документов и баз данных, несанкционированная модификация и искажение текста, реквизитов, фальсификация документов;

- 6. Гибель документов в условиях экстремальных ситуаций.

В отношении конфиденциальной информации, обрабатываемой и хранящейся в компьютерах, условия возникновения угроз, классифицируются по степени риска следующим образом:

- 1. Непреднамеренные ошибки пользователей, референтов, операторов, референтов, управляющих делами, системных администраторов и других лиц, обслуживающих информационные системы;

- 2. Кражи и подлоги информации;

- 3. Стихийные ситуации внешней среды;

- 4. Заражение вирусами.

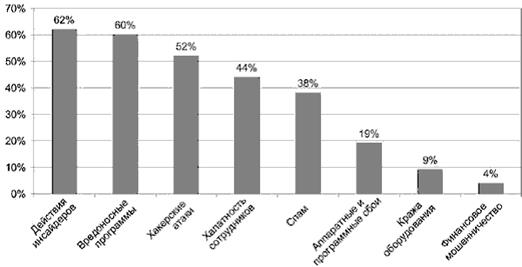

Рис. 1. Самые опасные ИТ-угрозы

Cистема защиты информационных ресурсов включает в себя следующие элементы:

ѕ правовой;

ѕ организационный;

ѕ инженерно-технический;

ѕ программно-аппаратный;

ѕ криптографический В каждой вышеупомянутой части обеспечение системы защиты информации организации могут быть реализованы на практике только отдельно составные элементы, в зависимости от: поставленных задач защиты организации; величины фирмы.

Структура системы, состав и содержание комплекса частей обеспечения системы защиты информации фирмы, их взаимосвязь зависят от ценности защищаемой и охраняемой информации, характера возникающих угроз информационной безопасности предприятия, требуемой защиты и стоимости системы.

Одним из основных признаков защищаемой информации являются ограничения, вводимые собственником информации на ее распространение и использование.

В общем виде цели защиты информации сводятся к режимно-секретному информационному обеспечению деятельности государства, отрасли, предприятия, фирмы. Защита информации разбивается на решение двух основных групп задач:

- 1. Своевременное и полное удовлетворение информационных потребностей, возникающих в процессе управленческой, инженерно-технической, маркетинговой и иной деятельности, то есть обеспечение специалистов организаций, предприятий и фирм секретной или конфиденциальной информации.

- 2. Ограждение засекреченной информации от несанкционированного доступа к ней соперника, других субъектов в злонамеренных целях.

Риск угрозы утечки любых информационных ресурсов (открытых и с ограниченным доступом) создают стихийные бедствия, экстремальные ситуации, аварии технических средств и линий электроснабжения, связи, другие объективные обстоятельства, а также заинтересованные и не заинтересованные в возникновении угрозы лица. Пример тому — сбой электроснабжения в Москве в 2005 году, последствия которого до сих пор испытывают некоторые организации.

Главная задача защиты информации, по мнению большинства специалистов, — защитить доступ (физический или программный) к месту пребывания электронной конфиденциальной информации таким образом, чтобы максимально удорожить процесс несанкционированного доступа к защищаемым данным.