Системы управления доступом (СУД)

Общая структура модели СУД приведена на рис. 7 и включает следующие основные элементы: субъект, объект (ресурс), базу данных авторизаций (БДА), подсистему контроля безопасности (ПКБ) и процессор авторизации. Субъект является активной сущностью, которая может запрашивать доступ к объекту (ресурсу) от имени некоторого пользователя. Для входа в систему пользователь должен указать свое имя и пароль… Читать ещё >

Системы управления доступом (СУД) (реферат, курсовая, диплом, контрольная)

Системы управления доступом предназначены для обеспечения доступа субъектов к различным объектам и ресурсам с использованием заданных политик и процедур. Примерами применения СУД являются такие системы, как банкоматы, системы интернет-банкинга, торговые автоматы, системы безопасности.

Общая структура модели СУД приведена на рис. 7 и включает следующие основные элементы: субъект, объект (ресурс), базу данных авторизаций (БДА), подсистему контроля безопасности (ПКБ) и процессор авторизации.

Рис. 7. Общая структура модели СУД.

Субъект является активной сущностью, которая может запрашивать доступ к объекту (ресурсу) от имени некоторого пользователя. Для входа в систему пользователь должен указать свое имя и пароль.

Объект (ресурс) — некоторое хранилище информации или ресурс, которые требуется защитить от несанкционированного доступа. Примерами таких объектов могут быть дисковые файлы, каталоги или тома, сетевые объекты, очереди сообщений, почтовые ящики.

База данных авторизаций содержит информацию о правах доступа пользователей к объектам (ресурсам). Для контроля прав субъекта по доступу к объекту обычно используется идентификатор пользователя. Сами права доступа могут быть заданы через указание владельца объекта, указание прав доступа членам группы и др.

Подсистема контроля безопасности фиксирует все попытки входа в систему и сохраняет записи о них в специальном журнале. Подсистема контроля может ограничить число неудачных попыток входа в систему, после чего запретить системе, например, временно, выполнять последующие попытки. О подобных событиях система также может оповещать администратора.

Процессор авторизации непосредственно реализует процедуру авторизации.

К системе предъявляются следующие основные требования:

- • надежная защита объектов от несанкционированного доступа;

- • высокое быстродействие и низкая нагрузка на исполняющую систему, так как система всегда используется при обращении к объектам;

- • защищённость самой системы от постороннего вмешательства.

Рассмотренная структура может быть использована как для сосредоточенных, так и для распределенных систем. При её применении к распределенным системам используется три основных механизма управления доступом: прямое, мандатное и ролевое управление.

Прямое управление доступом заключается в том, что субъектывладельцы объектов могут разрешать или запрещать доступ к этим объектам другим субъектам. Для этого субъекты-владельцы объектов формируют списки управления доступом, в которых для субъектов указываются права доступа к объектам. Данный подход достаточно часто используется, но обеспечивает средние показатели безопасности.

Мандатное управление предусматривает назначение меток конфиденциальности для информации в объектах, и выдаче разрешений (допуска) субъектам на обращение к информации таких же уровней конфиденциальности. Таким образом, всем объектам и субъектам назначается некоторый уровень допуска. Система запрещает пользователю или процессу, обладающему определённым уровнем доверия, получать доступ к информации, процессам или устройствам более защищённого уровня. Иногда мандатное управление называют также «принудительным контролем доступа». Например, субъект «Пользователь «В», имеющий допуск уровня «не секретно», не может получить доступ к объекту, имеющего метку «для служебного пользования». В то же время субъект «Пользователь «А» с допуском уровня «секретно», имеет право доступа к объекту с меткой «для служебного пользования».

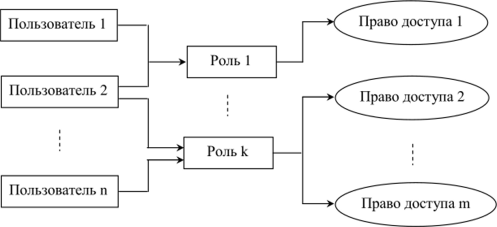

С ростом числа пользователей ранее рассмотренные системы управления доступом становятся крайне сложными для администрирования в связи с ростом количества связей в них[1]. Ролевое управление доступом предусматривает введение так называемых ролей, которые логически располагаются между пользователями и их привилегиями. Каждый пользователь одновременно может «исполнять» несколько ролей, каждая из которых дает ему определенные права (рис. 8).

Рис. 8. Пример использования ролей для управления доступом Преимуществами ролевого управления доступом являются:

- • сокращение числа ролей по сравнению с числом пользователей;

- • возможность установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах, что дополнительно облегчает администрирование.

Как результат, количество администрируемых связей оказывается пропорциональным сумме количества пользователей и объектов.

В конкретных системах рассмотренные механизмы управления доступом могут быть использованы совместно.

- [1] Количество связей в системе пропорционально произведению количествапользователей на количество объектов