Интересным является подход к классификации угроз безопасности АИС, представленный Бачило И.Л. Автор классифицирует угрозы следующим образом

По типу реализации можно различать программные и непрограммные злоупотребления. К программным относят злоупотребления, которые реализованы в виде отдельного программного модуля или модуля в составе программного обеспечения. К непрограммным относят злоупотребления, в основе которых лежит использование технических средств АИС для подготовки и реализации компьютерных преступлений (например… Читать ещё >

Интересным является подход к классификации угроз безопасности АИС, представленный Бачило И.Л. Автор классифицирует угрозы следующим образом (реферат, курсовая, диплом, контрольная)

- а) по признаку области поражения: угрозы для информационной среды, ее подсистем и элементов; угрозы для предметных областей информационного обеспечения — субъектов и объектов пользования; угрозы для всей социальной системы, исходящие от информационной среды;

- 6) по признаку их связи с информационной средой определенной социальной системы: внешние; внутренние — идущие от социальной системы и ее элементов; внутрисистемные — исходящие от самой информационной среды;

- в) по силе воздействия на область поражения выделяются: разрушительные; дестабилизирующие; парализующие и стимулирующие угрозы;

- г) по организационной форме выражения и степени социальной опасности: коллизии, конфликты, проступки, преступления, аварии и катастрофы.

Рассмотренная система классификации угроз реализована с точки зрения информационной безопасности общества и информационных процессов, происходящих в нем. Следует отметить ее функциональную наполненность и емкость.

Таким образом, в настоящее время отсутствует единый подход к классификации программных злоупотреблений (ПЗ), поскольку они лишь недавно стали объектом пристального внимания и исследования. Кроме того, многообразие форм проявлений, различия во внутренней организации, жизненный цикл и среда обитания — все это существенно усложняет создание единого классификатора.

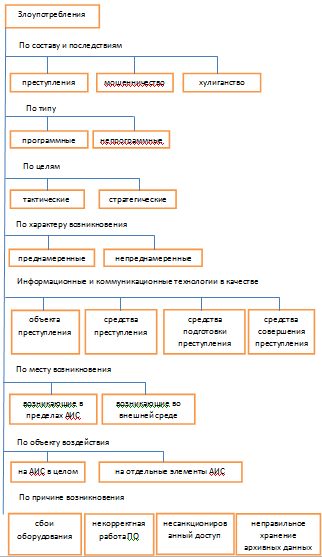

Представляется необходимым дополнить рассмотренные подходы к классификации угроз безопасности АИС, концентрируя внимание на преднамеренных угрозах — программных злоупотреблениях. Считаем возможным предложить новую классификацию, приведенную на рис. 1 и призванную дополнить и расширить основы классификации По составу и последствиям следует выделять преступления, мошенничество и хулиганство.

Под компьютерным преступлением (КП) следует понимать комплекс противоправных действий, направленных на несанкционированный доступ, получение и распространение информации, выполненный с использованием средств вычислительной техники, коммуникаций и программного обеспечения.

Рис. 1. Классификация угроз информационной безопасности АИС

Группа экспертов из Организации экономического сотрудничества и развития в 1983 г. определила, что под термином «компьютерная преступность» (или «связанная с компьютерами преступность») трактуются любые незаконные, неэтичные или неправомерные действия, связанные с автоматической обработкой данных и/или их передачей. В той же работе определены основные виды компьютерной преступности:

1) связанные с компьютерами экономические преступления, среди которых можно различать шесть основных видов:

махинации путем компьютерного манипулирования АИС с целью получения финансовой выгоды;

компьютерный шпионаж и кража программного обеспечения; компьютерные диверсии;

кража услуг (времени), неправомерное использование АИС;

неправомерный доступ к АИС и их «взламывание» ;

традиционные преступления в сфере бизнеса (экономики), совершаемые с помощью АИС.

2) нарушение личных прав. К такого вида нарушениям можно отнести следующие действия:

составление и использование некорректных данных;

незаконное раскрытие данных или их использование не по назначению (данное действие частично входит в сферу традиционных преступлений, связанных с производственными секретами); незаконный сбор и хранение данных; нарушение формальных обязанностей и информационного права в соответствии с законами о частной тайне.

3) компьютерные преступления против «индивидуальных» интересов, таких, как преступления против национальной безопасности, трансграничного потока данных, неприкосновенности компьютерных процедур и сетей передачи данных и другие.

В последнее время получила широкое распространение разновидность компьютерных преступлений — компьютерное мошенничество и хулиганство.

Компьютерное мошенничество — вид компьютерных нарушений, целью которого является незаконное обогащение нарушителя.

Компьютерное хулиганство на первый взгляд, является безобидной демонстрацией интеллектуальных способностей. По последствия подобных действий могут быть весьма серьезными, поскольку выражаются в потере доверия пользователей к вычислительной системе, а также краже данных, характеризующих личную или коммерческую информацию.

По типу реализации можно различать программные и непрограммные злоупотребления. К программным относят злоупотребления, которые реализованы в виде отдельного программного модуля или модуля в составе программного обеспечения. К непрограммным относят злоупотребления, в основе которых лежит использование технических средств АИС для подготовки и реализации компьютерных преступлений (например, несанкционированное подключение к коммуникационным сетям, съем информации с помощью специальной аппаратуры и др.).

Компьютерные злоумышленники преследуют различные цели и для их реализации используют широкий набор программных средств. Исходя из этого, представляется возможным объединение программных злоупотреблений в две группы: тактические и стратегические. К тактическим относят злоупотребления, которые преследуют достижение ближайшей цели (например, получение пароля, уничтожение данных и др.). К группе стратегических относятся злоупотребления, реализация которых обеспечивает возможность получения контроля за технологическими операциями преобразования информации, влияние на функционирование компонентов АИС (например, мониторинг системы, вывод из строя аппаратной и программной среды и др.).

По характеру возникновения различают непреднамеренные и преднамеренные. Непреднамеренные угрозы связаны со стихийными бедствиями и другими неподдающимися предсказанию факторами, сбоями и ошибками вычислительной техники и программного обеспечения, а также ошибками персонала. Преднамеренные угрозы обусловлены действиями людей и ориентированы на несанкционированное нарушение конфиденциальности, целостности и/ или доступности информации, а также использование ресурсов в своих целях.

При реализации угроз информационные и коммуникационные технологии могут выступать в качестве объекта преступления, средства преступления, средства подготовки преступления или среды совершения преступления .

По месту возникновения угроз безопасности АИС можно различать угрозы, возникающие в пределах АИС и угрозы, возникающие во внешней среде.

По объекту воздействия следует выделять угрозы, воздействующие на АИС в целом, и угрозы, воздействующие на отдельные ее элементы.

По причине возникновения различают сбой оборудования, некорректную работу операционных Систем и программного обеспечения, несанкционированный доступ и неправильное хранение архивных данных, вследствие чего они могут быть утеряны (уничтожены).