Моделирование угроз атак на защищенную информационную систему и на систему защиты информации

Построим соответствующую математическую модель, описывающую процесс холодного резервирования СЗИ угроз уязвимостей реализации. При этом будем строить модель холодного резервирования одной угрозы уязвимостей ИС одной угрозой уязвимостей СЗИ. Введем обозначения параметров безопасности: Ху — интенсивность возникновения в системе уязвимости; рув — интенсивность обнаружения уязвимости, величина… Читать ещё >

Моделирование угроз атак на защищенную информационную систему и на систему защиты информации (реферат, курсовая, диплом, контрольная)

Задачи моделирования. Как ранее отмечали, отличие построения модели угрозы атаки на ЗИС состоит лишь во включении в модель угрозы атаки ИС угроз уязвимостей СЗИ, выступающих в данном случае в качестве резервирующих элементов угроз уязвимостей ИС. В модели же системы защиты будут присутствовать угрозы уязвимостей исключительно СЗИ, выступающие в качестве соответствующих дополнительных условий реализации угроз технологических уязвимостей ИС.

Однако, говоря о параметрах надежности и характеристиках угрозы атаки, говоря о резервировании угроз уязвимостей реализации ИС угрозами уязвимостей реализации СЗИ, имеет смысл рассмотреть моделирование угроз атак на защищенную ИС при различных способах реализации резерва — при «горячем» и при «холодном» резервировании [19]. Эти задачи моделирования существенно различаются.

Отметим, что задача моделирования СЗИ состоит в количественной оценке меры повышения уровня безопасности в ИС от ее использования в ЗИС. Это обусловливает практическую значимость моделирования не отдельно взятого средства ЗИ, применительно к реализации защиты от угрозы атаки, а моделирования угрозы атаки на ЗИС с учетом реализации в отношении нее соответствующей защиты — использования соответствующего средства ЗИ.

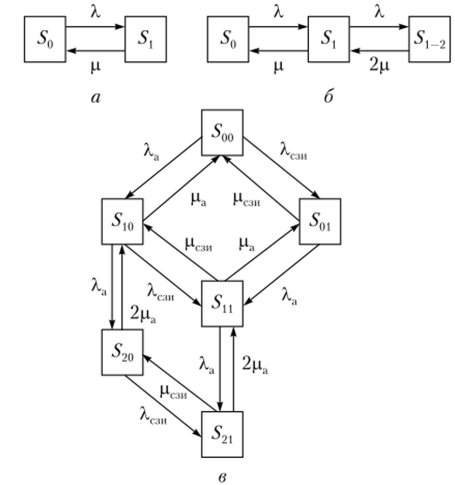

Моделирование угроз атак на ЗИС при горячем резервировании угроз уязвимостей реализации. Пусть угроза атаки на ИС создается одной угрозой уязвимостей одного тина, применительно к моделированию которой опять же (для простоты изложения и наглядности) примем допущение о том, что вероятностью появления в системе одновременно более двух подобных уязвимостей можно пренебречь. Пусть угроза атаки на СЗИ также создается угрозой уязвимостей одного типа, но применительно к моделированию системы защиты. По понятным причинам предполагаем, что вероятностью одновременного появления более одной подобной уязвимости можно пренебречь.

Будем строить модель, исходя из того, что угрозой уязвимостей средства ЗИ реализуется резервирование угрозы уязвимостей ИС, — с этой целью средство защиты, как мы ранее определили, и используется в ИС.

Пусть число обслуживающих приборов опять равно трем (вопросы реализации дисциплин обслуживания здесь рассматривать не будем), каждый из которых может обслуживать заявки обоих типов (три коллектива сотрудников, устраняющих возникающие уязвимости обоих типов — и уязвимости ИС, и уязвимости СЗИ).

Замечание. Как учесть в модели то, что заявки на обслуживание различных типов обслуживаются различными приборами, мы рассматривали ранее.

Граф системы состояний случайного процесса для угрозы атаки на СЗИ представлен на рис. 6.11, а. Граф системы состояний случайного процесса для угрозы атаки на ИС принимает вид, приведенный на рис. 6.11, б. Граф же системы состояний случайного процесса для угрозы атаки на ЗИС принимает вид, приведенный на рис. 6.11, в. Состояния системы обозначены как Sljy где i обозначает число возникших уязвимостей ИC, j — число возникших уязвимостей СЗИ, и ра — надежностные параметры безопасности угрозы атаки ИС, А,сзи и рсзи — надежностные параметры безопасности угрозы атаки СЗИ.

Рис. 6.11. Размеченные графы системы состояний случайного процесса

для угроз атак:

а — СЗИ; 6 — ИС; в — ЗИС Данная модель ничем, кроме обозначений, не отличается от модели, приведенной на рис. 6.3, а. С использованием данной модели угрозы атаки, аналогично тому, как это делалось при моделирования угрозы атаки на ИС, могут быть определены соответствующие надежностные параметры и характеристики безопасности угрозы атаки уже на ЗИС.

Вывод. Использование альтернативных методов моделирования угрозы атаки на СЗИ и на ЗИС (при условии использования средств ЗИ в системе в горячем резерве) ничем не отличается от использования этих методов при моделировании угроз атак на ИС, за исключением учитываемых при этом угроз уязвимостей средств ЗИ, используемых для резервирования соответствующих угроз уязвимостей ИС.

Ранее (см. табл. 6.1) мы давали оценку тому, какие значения характеристики безопасности Р0азнс достижимы на практике применительно к угрозам безусловных технологических уязвимостей.

Оценим, используя модель, приведенную на рис. 6.11, какое значение вероятности готовности к безопасной эксплуатации ЗИС Р0азис достигается при использовании в ней СЗИ, характеризуемой достижимым на практике условием Р0 = 0,98, используемой для устранения условной технологической уязвимости, при различных значениях характеристики безопасности создающей ее угрозы уязвимостей реализации ИС Р0у (табл. 6.2).

Используя эту же модель, оценим, как будет изменяться требование к характеристике безопасности СЗИ Ро усэ" при изменении значения вероятности готовности ИС к безопасной эксплуатации в отношении угрозы уязвимостей реализации ИС Р0 при необходимости обеспечения для ЗИС значения вероятности готовности к безопасной эксплуатации Р0азис = 0,98 (см. табл. 6.2).

Таблица 6.2

Результаты расчетов характеристик безопасности Р0азис и Р0усзи

Характеристика. | Значения характеристики безопасности Р0у | |||||||

0,0. | 0,1. | 0,2. | 0,3. | 0,4. | 0,5. | 0,6. | 0,7. | |

р 1 Оазис. | 0,980. | 0,982. | 0,984. | 0,986. | 0,988. | 0,99. | 0,992. | 0,994. |

Р Оусзн. | 0,980. | 0,978. | 0,975. | 0,971. | 0,967. | 0,96. | 0,950. | 0,933. |

Из проведенных исследований следует, что изменение значения вероятности готовности ИС к безопасной эксплуатации в отношении угрозы уязвимостей реализации Руа достаточно сильно влияет на требование к характеристике безопасности СЗИ Р0усзи.

С учетом проведенного исследования также можем сделать вывод и о том, что требования к значениям надежностных характеристик и параметров безопасности СЗИ, решающим задачи нейтрализации угроз условных технологических уязвимостей, могут быть значительно ниже, чем соответствующие требования к системам ЗИ, решающим задачи нейтрализации угроз безусловных технологических яузвимостей, для которых Р0у = 0.

Замечание. Ничем по сути, кроме учитываемых при моделировании угроз уязвимостей — ИС и СЗИ, не отличаются и модели отказов безопасности ЗИС, используемые при оценке их актуальности. Примеры и виды подобных моделей приведены на рис. 4.3 и рис. 5.16.

Моделирование угроз атак на защищенную информационную систему при холодном резервировании угроз уязвимостей реализации. Под холодным резервированием угроз уязвимостей реализации СЗИ будем понимать такой режим эксплуатации системы защиты, при котором угрозы условной технологической уязвимости нейтрализуются системой защиты только после возникновения соответствующей уязвимости реализации (когда о ней стало известно) и до ее устранения в системе.

Естественно, что использование СЗИ в холодном резерве позволяет снизить нагрузку на вычислительный ресурс. Эта нагрузка может оказаться достаточно значительной, учитывая количество угроз технологических уязвимостей, принимаемых во внимание при реализации повышенного уровня защиты.

Таким образом, холодное резервирование можно рассматривать как некий компромисс между производительностью (влиянием СЗИ на загрузку вычислительного ресурса) и безопасностью ИС.

В области И Б существует понятие уязвимости «нулевого дня» (англ. zeroday) — термин, обозначающий возникшую и не устраненную уязвимость, в отношении которой еще не создано исправление — уязвимость известна («опубликована») и не устранена в системе. Как следствие, она может использоваться для реализации атаки на ИС.

Именно «опубликование» обнаруженных уязвимостей реализации позволяет включить процесс нейтрализации соответствующих угроз условных технологических уязвимостей СЗИ. Роль СЗИ в данном случае сводится к защите ИС в период от момента, когда станет известно об уязвимости, до ее устранения разработчиком соответствующего ПО.

Однако в любом случае существует некий промежуток времени, в течение которого о возникшей в системе уязвимости известно только потенциальному нарушителю. Это период с момента обнаружения уязвимости потенциальным нарушителем до момента «публикации» о ней.

В течение данного промежутка времени при холодном резервировании угроз уязвимостей потенциальный нарушитель может реализовать атаку на защищаемую ИС, поскольку еще нет оснований для включения процесса нейтрализации соответствующей угрозы условной технологической уязвимости средством ЗИ, находящимся в холодном резерве.

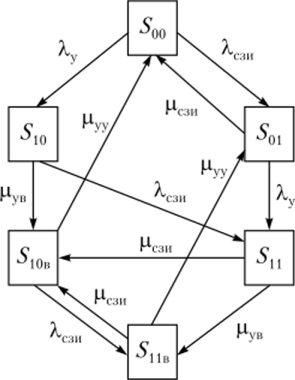

Рассмотрим на примере подход к моделированию угрозы атаки при использовании соответствующего средства защиты в «холодном резерве». Вместо одного состояния системы, характеризующего возникновение резервируемой уязвимости реализации, требуется рассматривать уже два состояния — состояние отсутствия резерва (система защиты еще не включена) — состояние отказа безопасности, и состояние включения резерва — состояние восстановленной безопасности.

Построим соответствующую математическую модель, описывающую процесс холодного резервирования СЗИ угроз уязвимостей реализации. При этом будем строить модель холодного резервирования одной угрозы уязвимостей ИС одной угрозой уязвимостей СЗИ. Введем обозначения параметров безопасности: Ху — интенсивность возникновения в системе уязвимости; рув — интенсивность обнаружения уязвимости, величина, обратная средней продолжительности времени от момента возникновения уязвимости до момента «опубликования» сведений о возникшей уязвимости; pvv — интенсивность устранения уязвимости, величина, обратная средней продолжительности времени нахождения уязвимости в состоянии «нулевого дня» (устранения разработчиком после «опубликования» сведений об уязвимости).

Холодное резервирование реализуется СЗИ, пусть также характеризуемой одной угрозой уязвимостей с соответствующими параметрами безопасности ХСЗ|1 и рсзи. Система защиты реализует холодный резерв, т. е. включается только после «опубликования» сведений об угрозе уязвимостей. Несмотря на это, уязвимости собственно в СЗИ могут возникать и устраняться и при ее отключении в ИС, поскольку СЗИ может быть проанализирована потенциальным нарушителем и в выключенном состоянии (в том числе, в это время она может быть включена в иных ИС). Таким образом, существует вероятность включения СЗИ с возникшей в ней и не устраненной уязвимостью реализации.

Пусть при моделировании (для простоты и наглядности) введено допущение о том, что вероятностью одновременного нахождения в системе нескольких уязвимостей и ИС, и СЗИ можно пренебречь. В системе имеется не менее двух обслуживающих приборов, каждый из которых может обслуживать заявки различных типов.

Замечание. Подобные допущения здесь и в иных моделях мы вводим исключительно для того, чтобы не загромождать соответствующие рисунки, что может препятствовать пониманию излагаемых подходов к моделированию.

Размеченный граф системы состояний случайного процесса при холодном резервировании угрозы уязвимостей приведен на рис. 6.12.

Рис. 6.12. Размеченный граф системы состояний случайного процесса при холодном резервировании угрозы уязвимостей реализации.

На рис. 6.12 состояния системы обозначены следующим образом: 500 означает отсутствие в системе возникших и не устраненных уязвимостей; 510 — возникла, но еще не «опубликована» резервируемая уязвимость в ИС, система защиты не включена (это состояние отказа безопасности); Sm — «опубликована» резервируемая уязвимость в ИС, начинается ее восстановление разработчиком с интенсивностью pvv, с целью резервирования включается СЗИ; S0l — возникла и не устранена уязвимость в СЗИ; 5И — возникли и не устранены уязвимости и в ИС, и в СЗИ, но СЗИ еще не выполняются функции резерва, поскольку возникшая уязвимость ИС еще не «опубликована» (это состояние отказа безопасности); 511в — «опубликована» резервируемая уязвимость в ИС, начинается ее восстановление разработчиком с интенсивностью pvv, с целью резервирования включается СЗИ, однако при этом в СЗИ возникла и не устранена собственная уязвимость (это состояние отказа безопасности).

Важным при построении модели является то, что, как отмечали, возникновение уязвимостей в СЗИ никак не связано с ее состоянием. В частности, это обусловливает наличие перехода из состояния 500 в состояние 501.

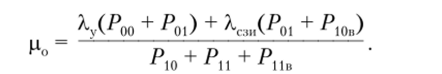

С учетом сказанного вероятность готовности подобным образом резервируемой системы к безопасной эксплуатации ПузиО как следует из рис. 6.12, может быть определена следующим образом:

где через Р00, Р01, Р10в обозначены вероятности нахождения системы в соответствующих состояниях S00, Sov S 10в.

Аналогично тому, как это делалось ранее, можно рассчитать значения надежностных параметров и характеристик безопасности для угрозы атаки на ЗИС, но уже при реализации холодного резервирования ее угроз уязвимостей угрозами уязвимостей СЗИ. В частности, для модели, представленной на рис. 6.12, интенсивность отказов безопасности в отношении угрозы атаки (объединили в одно состояние на графе (см. рис. 6.12), состояния 500, 501, 510в) Х0 может быть рассчитана по формуле.

Соответственно интенсивность восстановлений безопасности в отношении угрозы атаки ро:

Соответствующим образом рассчитываются и надежностные временные характеристики безопасности ИС в отношении угрозы атаки.

Использование на практике систем (как правило, отдельных средств, реализуемых в составе системы) ЗИ в холодном резерве поднимает на совершенно иной уровень актуальности задачу моделирования уязвимостей (не угроз уязвимостей), которую мы рассмотрели ранее. Это обусловливается тем, что оперативное опубликование информации о выявленной уязвимости, в том числе информации о том, в каком средстве она выявлена, как и с какой целью при реализации атаки может быть использована потенциальным нарушителем, уже становится не некой справочной информацией, а руководством к реальным действиям, но вводу в эксплуатацию соответствующего средства защиты (выведения его из холодного резерва) и соответствующей его настройке.