Моделирование угроз атак

Если угрозу уязвимостей мы выше позиционировали в качестве элементарного объекта моделирования, то об угрозе атаки можем говорить как о ключевом объекте моделирования, поскольку именно актуальность угрозы атаки требуется оценивать для принятия решения о необходимости реализации в отношении нее ЗИ, при этом, естественно, необходимо иметь количественную меру актуальности угрозы атаки… Читать ещё >

Моделирование угроз атак (реферат, курсовая, диплом, контрольная)

Моделирование угроз атак для оценки их актуальности

Если угрозу уязвимостей мы выше позиционировали в качестве элементарного объекта моделирования, то об угрозе атаки можем говорить как о ключевом объекте моделирования, поскольку именно актуальность угрозы атаки требуется оценивать для принятия решения о необходимости реализации в отношении нее ЗИ, при этом, естественно, необходимо иметь количественную меру актуальности угрозы атаки.

Ранее мы говорили об альтернативных задачах моделирования угроз безопасности — о задаче, решаемой для оценки актуальности угроз безопасности, с целью принятия решения о необходимости реализации в отношении них защиты, и о задаче, решаемой при проектировании СЗИ, в том числе с целью определения регламента устранения возникающих в системе уязвимостей.

Первая задача моделирования была подробно исследована в предыдущей главе. Моделирование надежностных параметров и характеристик безопасности (в рассматриваемом случае — угроз атак) при решении этой задачи состоит в построении модели угрозы отказов безопасности, основанном на использовании аналитического метода преобразования счетной модели в конечную и на использовании подхода к упрощению задачи моделирования при расчете искомых параметров и характеристик.

Определим, какие расчетные формулы, не требующие при проведении расчетов решения соответствующих задач моделирования, должны использоваться в общем случае для решения этой задачи моделирования. Исходим из того, что обслуживание заявок различных типов в системе — независимые события.

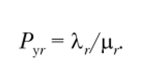

Пусть в системе возможно возникновение уязвимостей R типов. Пронумеруем их соответствующим образом: г = 1,…, R. Для любой г-го типа уязвимости, с использованием соответствующей статистики, могут быть определены надежностные параметры — интенсивность возникновения уязвимостей r-го типа Хг и интенсивность устранения уязвимостей г-го типа цг, и в соответствии с тем, как это было показано выше, рассчитаны стационарные вероятности отказа безопасности в отношении угрозы уязвимостей (в системе присутствует, по крайней мере, одна реальная угроза уязвимостей) Руг:

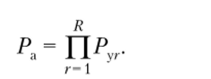

С учетом всего сказанного ранее стационарная вероятность отказа безопасности в отношении угроз атак (в системе присутствует, по крайней мере, одна реальная угроза атаки) Рл может быть определена следующим образом:

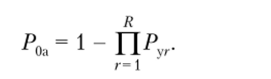

Вероятность готовности системы к безопасной эксплуатации Р0а:

Отметим, принципиально важным здесь является то, что данные формулы были получены через построение соответствующей марковской модели. Во-первых, это позволяет интерпретировать вероятности Рл и Р0а как доли времени нахождения системы в соответствующих состояниях, во-вторых, это позволяет определить требуемые надежностные параметры и временные характеристики угрозы атаки.

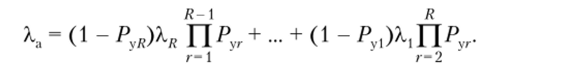

Интенсивность возникновения в системе отказа безопасности (если реальна по крайней мере одна угроза атаки) может быть определена как.

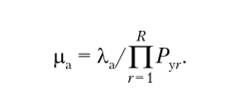

Интенсивность устранения в системе отказа безопасности (устранения всех присутствующих в системе реальных угроз атак) ца:

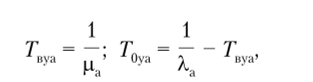

Среднее время наработки на отказ безопасности ИС (восстанавливаемая система) в отношении угрозы атакиOva и среднее время восстановления безопасности ИС Т в отношении угрозы атаки определяются следующим образом:

среднее время между отказами безопасности равно Г0уа + Тта.

Решения каких-либо задач моделирования для расчета надежностных параметров и характеристик угрозы атаки в данном случае не требуется, достаточно использования представленных в общем виде расчетных формул.

Проиллюстрируем простым примером практическую значимость рассмотренного подхода к моделированию надежностных параметров и характеристик угрозы атаки для количественной оценки уровня ее актуальности. Для этого вновь обратимся к примеру угрозы атаки на повышение привилегий, рассмотренному ранее, актуальность которой в части реализации применительно к ней защиты отнюдь не очевидна.

Попробуйте сами ответить на вопрос, исходя из каких соображений, экспертным путем, не решая соответствующих задач моделирования, оценить ее актуальность, при этом еще попробуйте и мотивировать свой ответ.

Ответим на этот вопрос, проведя соответствующее моделирование. В данном случае угрозу атаки создает только один тип угроз уязвимостей реализации — ошибки программирования в соответствующих системных компонентах, что было рассмотрено ранее. Подобные технически реализуемые уязвимости (для них создаются соответствующие эксплойты), следуя приведенной ранее статистике, возникают порядка трех в год, при средней продолжительности устранения уязвимости в системной средстве порядка одного месяца (это опять же данные статистики).

Оценим долю времени, в течение которого данная угроза создает отказ безопасности: 3/12 = 0,25, т. е. четверть времени эксплуатации ИС она будет отказавшей в отношении данной угрозы уязвимостей. Это позволяет определить интенсивность возникновения соответствующих отказов безопасности как = 0,75 • 3 = 2,25 год 1 и интенсивность устранения отказов безопасности ра = 9 год-1.

Определим интересующие нас временные характеристики: Г0уа = 0,44 г.

иГвуа = 0,11 г.

Исходя из проведенных расчетов, можем сделать вывод о том, что рассматриваемая реальная угроза атаки на повышение привилегий в среднем будет возникать в системе каждые пять с небольшим месяцев, при этом ИС будет пребывать в состоянии отказа безопасности в среднем в течение около 40 дней.

Полученная количественная оценка актуальности угрозы атаки, причем объективная, без каких-либо экспертиз, позволяет сделать вывод о крайней критичности рассматриваемой угрозы атаки для современных ИС и о необходимости нейтрализации СЗИ соответствующей технологической уязвимости с целью защиты от этой угрозы атаки. Не будем забывать о критичности подобной угрозы уязвимостей — она позволяет исполнить вредоносную программу с системными правами, т. е. выполнить практически любые ДВ в ИС.