Построение моделей реализуемости угроз атак на информационную систему

А — с одним обслуживающим прибором; б — с двумя обслуживающими приборами что корректное объединение состояний на графе системы состояний случайного процесса реализуется в том случае, если из объединяемых состояний под воздействием одного и того же потока случайных событий реализуются переходы в одно и то же, в том числе объединенное, состояние, так как в данном случае между объединенными… Читать ещё >

Построение моделей реализуемости угроз атак на информационную систему (реферат, курсовая, диплом, контрольная)

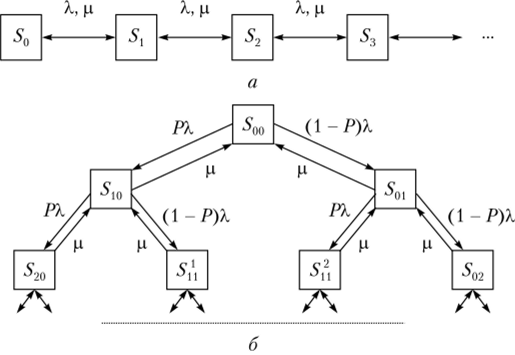

Используем изложенный выше подход к моделированию и построим счетную модель реализуемости угрозы атаки, в предположении о том, что в систему поступает поток входных случайных событий одного типа, в системе один обслуживающий прибор и накопитель неограниченной емкости. При моделировании надежностных параметров и характеристик безопасности этой модели соответствует модель гибели и размножения с одним обслуживающим прибором и накопителем неограниченной емкости (рис. 8.2, а).

Ключевым моментом при построении модели является то, какие потоки входных случайных событий мы будем разрежать. Модель, построенная при условии разрежения потока возникновения в системе реальных угроз уязвимостей, приведена па рис. 8.2, б.

Рис. 8.2. Переход от счетной модели угрозы атаки к счетной модели реализуемости угрозы атаки для системы с одним входным потоком случайных событий при разрежении потока возникновения уязвимостей:

а — модель угрозы атаки; б — модель реализуемости угрозы атаки Состояния системы обозначены через S-, где i — число возникших в системе реальных угроз уязвимостей (в данном случае угроз атак, так как угроза атаки создается угрозами уязвимостей одного типа), к реализации которых готов потенциальный нарушитель; j — число реальных угроз уязвимостей в системе, к реализации которых не готов потенциальный нарушитель; через dтам, где это требуется, в S-' обозначено то, какая по порядку возникновения в системе реализуема реальная угроза атаки. Готовность к реализации потенциальным нарушителем реальной угрозы уязвимостей определяется соответствующей вероятностью Pav (на рис. 8.2, б обозначена через Р).

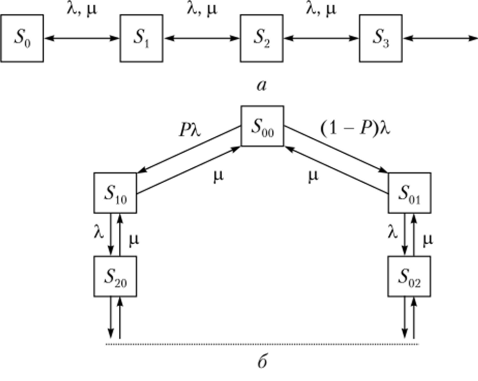

Теперь вероятностно разредим поток входных случайных событий возникновения в системе отказов безопасности. Мы не раз ранее отмечали, что именно событие отказа безопасности (возникновение и устранение реальной угрозы отказа безопасности) следует моделировать при оценке актуальности угрозы атаки, в данном случае актуальности реализуемости угрозы атаки.

В данном случае вероятность Р интерпретируется как готовность к реализации потенциальным нарушителем отказа безопасности. Построение такой счетной модели (рис. 8.3, б) из модели гибели и размножения (рис. 8.3, а) показано на рис. 8.3.

Рис. 8.3. Переход от счетной модели угрозы атаки к счетной модели реализуемости угрозы отказа безопасности для системы с одним входным потоком случайных событий при разрежении потока возникновения

отказов безопасности:

а — модель угрозы атаки; б — модель реализуемости угрозы атаки Состояния системы обозначены так же, как на рис. 8.2. Готовность к реализации реальной угрозы отказов безопасности определяется соответствующей вероятностью Р. Как она определяется, было показано в предыдущей главе.

Видим, что в данном случае вероятностью Р определяется именно готовность к реализации потенциальным нарушителем возникающей в системе реальной угрозы отказа безопасности, так как возвращение системы в состояние 500 произойдет только в том случае, когда будут устранены все присутствующие в системе реальные угрозы уязвимостей.

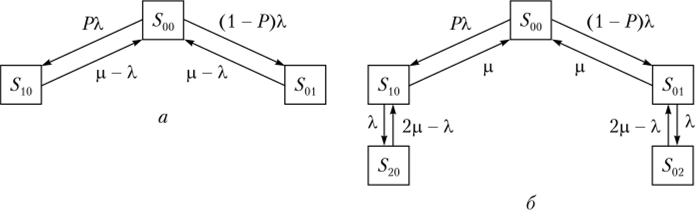

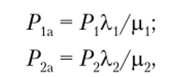

Используя же изложенный выше аналитический метод преобразования счетной модели в корректную конечную модель, объединим в интересующей нас далее модели (см. рис. 8.3, б) соответствующие состояния. Получим конечную модель реализуемости угрозы атаки в предположении о том, что в систему поступает поток входных случайных событий одного типа, в системе один обслуживающий прибор и накопитель неограниченной емкости (рис. 8.4, а). Соответствующая конечная модель с двумя обслуживающими приборами представлена на рис. 8.4, б.

На рис. 8.4, а состояния системы обозначены через Sijf где i указывает на наличие или отсутствие в системе реализуемой реальной угрозы отказа безопасности,^ указывает на наличие или отсутствие в системе не реализуемой реальной угрозы отказа безопасности.

Утверждение. Изложенный подход к преобразованию модели с объединением состояний в системе корректен.

Доказательство. 1. При таком преобразовании модели выполняются требования сформулированного и доказанного ранее утверждения о том, б.

Рис. 8.4. Конечные модели реализуемости угрозы атаки для систем с одним входным потоком случайных событий:

а — с одним обслуживающим прибором; б — с двумя обслуживающими приборами что корректное объединение состояний на графе системы состояний случайного процесса реализуется в том случае, если из объединяемых состояний под воздействием одного и того же потока случайных событий реализуются переходы в одно и то же, в том числе объединенное, состояние, так как в данном случае между объединенными состояниями будут циркулировать только потоки случайных событий, определяемые соответствующими равными интенсивностями (для рассматриваемого примера РХ и ц — А.).

2. При таком преобразовании модели корректно разрежаются входные потоки случайных событий между состояниями системы, поскольку (см. рис. 8.3, 6) входной поток случайных событий, имеющий интенсивность X, поступает в систему, в каком бы состоянии она ни находилась, что учитывается соответствующим объединением состояний.

Определим эксплуатационные параметры и характеристики безопасности для модели, приведенной на рис. 8.4, а.

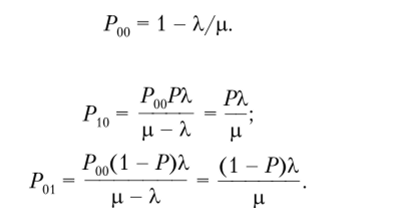

Очевидно, что стационарная вероятность Р00 здесь будет определяться так же, как и при отсутствии соответствующего разрежения входных потоков случайных событий:

Тогда

Реализуемость отказа безопасности здесь определяется состоянием 510, стационарной вероятностью Р|0.

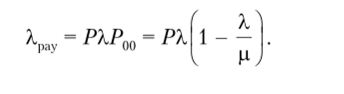

Интенсивность возникновения реальных угроз отказов безопасности (в данном случае в отношении у [роз уязвимостей, а поскольку атака создается угрозами уязвимостей одного типа, то и в отношении угроз атак), к реализации которых готов потенциальный нарушитель, обозначим через A,pav. Она определяется для этой модели следующим образом:

Интенсивность восстановлений реализуемых отказов безопасности обозначим через р :

aside class="viderzhka__img" itemscope itemtype="http://schema.org/ImageObject">

aside class="viderzhka__img" itemscope itemtype="http://schema.org/ImageObject">

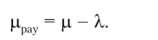

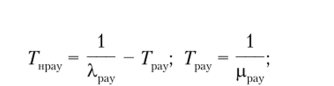

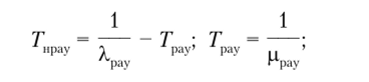

Соответствующим образом для этой модели рассчитываются искомые временные эксплуатационные характеристики безопасности. Среднее время наработки на отказ эксплуатационной безопасности (наработки системы на возникновение события реализуемости на нее успешной атаки потенциальным нарушителем) обозначим через Т , среднее время восстановления эксплуатационной безопасности (пребывания системы в состоянии реализуемости на нее успешных атак потенциальными нарушителями) — Т :

среднее время между отказами эксплуатационной безопасности: Т + Т

• Под мерой актуальности реализуемости угрозы безопасности потенциальным нарушителем будем понимать совокупность вероятностной и временных эксплуатационных характеристик безопасности реализуемости угрозы отказа безопасности в отношении угроз уязвимостей и угроз атак.

Рассмотренный подход к моделированию позволяет строить модели реализуемости угроз атак любой сложности. Проиллюстрируем сказанное применительно к построению модели реализуемости угрозы атаки, создаваемой угрозами уязвимостей двух различных типов. Пусть в системе имеются два обслуживающих прибора, каждый из которых устраняет уязвимости одного соответствующего типа. Получение такой модели из соответствующей модели угрозы атаки показано на рис. 8.5. Заметим, что при моделировании актуальности реализуемости угрозы атаки нас опять же будет интересовать учет при моделировании соответствующих абстрактных приборов.

Состояния системы обозначены так же, как и в предыдущих случаях.

Готовность к реализации реальной угрозы отказов безопасности различных типов определяется соответствующими вероятностями Р, и Р2.

Реализуемость отказа безопасности, уже в отношении угрозы атаки, создаваемой угрозами уязвимостей двух типов, здесь определяется состоянием 5,1,1.

Сформулируем правило преобразования модели угрозы атаки в модель реализуемости угрозы атаки в общем виде.

Правило. Преобразование модели угрозы атаки в модель реализуемости угрозы атаки (угрозы отказа безопасности, создаваемого угрозой атаки) состоит в использовании для тех угроз, для которых выполняется условие: 5у > тах5уи, вместо одного состояния двух — реализуема либо нет реальная угроза, и в замене в исходной модели угрозы атаки интенсивностей возникновения уязвимостей X соответственно на РХ для переходов в состояния реализуемости угрозы и на (1 — Р)Х для переходов в состояния нереализуемости угрозы.

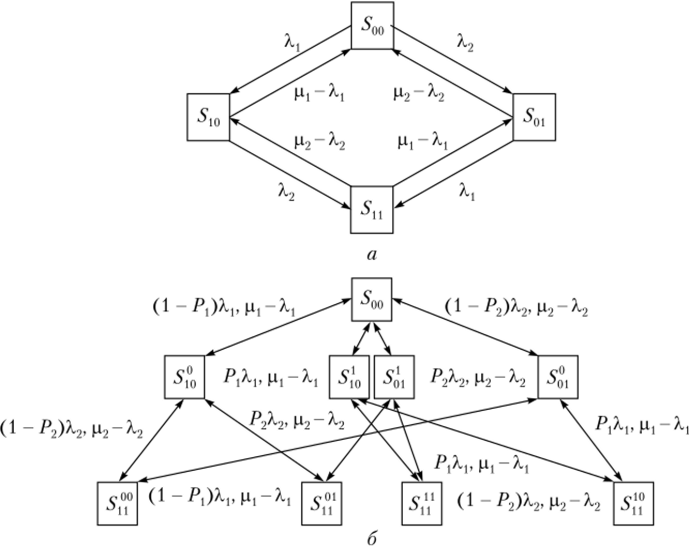

Рис. 8.5. Построение из модели угрозы атаки модели реализуемости угрозы атаки для системы с двумя входными потоками случайных событий и двумя абстрактными обслуживающими приборами:

а — модель угрозы атаки; б — модель реализуемости угрозы атаки Естественно, что данный подход к моделированию применим и для построения модели реализуемости угрозы безопасности ИС в целом, создаваемой некой совокупностью угроз атак. При этом, опять же ввиду сильной зависимости угроз атак от создающих их угроз уязвимостей, как и при моделировании угрозы безопасности ИС, в качестве состояний системы в модели должны использоваться состояния реализуемости угрозы уязвимостей, а не реализуемости угрозы атаки.

Вид модели реализуемости угрозы атаки полностью определяется числом типов входных потоков случайных событий.

Очевидно, что модели реализуемости угроз атак соответствуют классу моделей, в которых для обслуживания заявок различных типов, независимо поступающих в систему, образуя соответствующие потоки входных случайных событий, используются различные обслуживающие приборы. Как следствие, применительно к ним может использоваться изложенный ранее подход к упрощению задачи моделирования.

Проиллюстрируем его использование в данном случае.

Для этого определим эксплуатационные параметры для модели реализуемости угрозы атаки, приведенной на рис. 8.5, б.

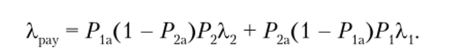

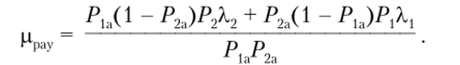

С использованием подхода к упрощению задачи моделирования, без составления и решения какой-либо системы линейных уравнений, в предположении о том, что вероятность реализации потенциальным нарушителем угрозы уязвимостей первого типа Pv второго типа Р2, определив (как это делалось ранее) вероятности реализуемости реальной угрозы уязвимостей первого типа Р1а, реальной угрозы уязвимостей второго типа Р2а как.

для интенсивности возникновения в системе реализуемого отказа безопасности (по крайней мере одной реализуемой реальной угрозы атаки) А.рау можем записать:

Интенсивность восстановления эксплуатационной безопасности ИС.

Естественно, что подобным образом может моделироваться реализуемость угроз атак (угроз отказов) безопасности любой сложности.

По аналогии с тем, как мы это делали ранее, определим финальные формулы для расчета без построения соответствующих моделей эксплуатационных параметров и характеристик безопасности.

Пусть в системе возможно возникновение уязвимостей R типов, соответствующим образом их пронумеруем г = 1, …, R. Для любой уязвимости r-го типа с использованием соответствующей статистики могут быть определены надежностные параметры — интенсивность возникновения уязвимостей r-го типа Хг и интенсивность устранения уязвимостей r-го типа рг, вероятности готовности к реализации потенциальным нарушителем реальной угрозы уязвимостей Р. В соответствии с тем, как это было показано выше, могут быть рассчитаны стационарные вероятности отказа безопасности в отношении угрозы уязвимостей (в системе присутствует по крайней мере одна реальная угроза уязвимостей) Руг:

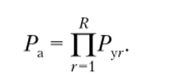

Стационарная вероятность реализуемого отказа безопасности в отношении угрозы атаки (в системе присутствует по крайней мере одна реальная угроза атаки соответствующего типа) Ра может быть определена следующим образом:

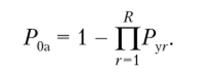

Вероятность готовности системы к безопасной эксплуатации Р0а:

Как ранее отмечали, принципиально важным здесь является то, что данные формулы были получены через построение соответствующей марковской модели. Во-первых, это позволяет интерпретировать вероятности Ра и Р0а как доли времени нахождения системы в соответствующих состояниях, во-вторых, это позволяет определить требуемые эксплуатационные параметры и временные характеристики угрозы атаки следующим образом.

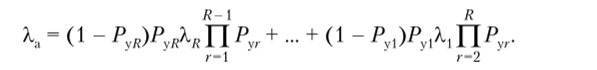

Интенсивность возникновения в системе реализуемого отказа безопасности — реальна по крайней мере одна угроза атаки, Л,, может быть определена следующим образом:

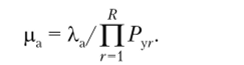

Интенсивность восстановления эксплуатационной безопасности ИС — устранения реализуемых отказов безопасности (всех одновременно присутствующих в системе реализуемых реальных угроз атак).

Соответствующим образом рассчитываются искомые временные эксплуатационные характеристики безопасности — среднее время наработки на отказ эксплуатационной безопасности обозначим через Г, среднее время восстановления эксплуатационной безопасности — Т :

среднее время между отказами безопасности: Т + Т .

Принципиальной особенностью изложенного подхода к моделированию является то, что при его реализации учитывается неполная готовность потенциального нарушителя к реализации отдельных реальных угроз уязвимостей.