В конфигурации с двумя МСЭ DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ, а второй контролирует соединения из DMZ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из МСЭ или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний МСЭ, злоумышленник не будет иметь произвольного доступа к внутренней сети, а взлом внутреннего МСЭ не возможен без взлома внешнего МСЭ.

Схема с двумя МСЭ может быть организована с общим подключением (когда между внешним и внутренним МСЭ есть соединение), так и с раздельным (когда сервера имеют два сетевых порта, один из которых связан с внешним МСЭ, а второй с внутренним) — в таком случае прямого взаимодействия между внешним и внутренним МСЭ быть не может.

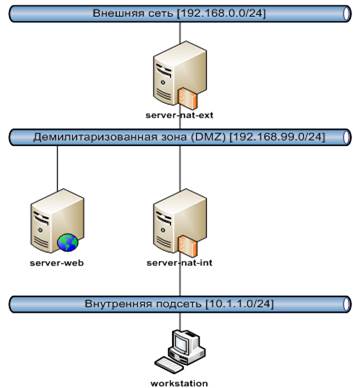

Рисунок 2 — Конфигурация с двумя МСЭ.

Конфигурация с тремя МСЭ

Существует редкая конфигурация с тремя МСЭ — в этой конфигурации первый МСЭ принимает на себя запросы из внешней сети, второй МСЭ контролирует сетевые подключения DMZ и третий МСЭ контролирует соединения внутренней сети. В подобной конфигурации, обычно, DMZ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Одной из ключевых особенностей DMZ является не только фильтрация трафика на внутреннем МСЭ, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и DMZ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в DMZ без авторизации. В случае, если DMZ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.