Метод и абстрактная модель мандатного контроля доступа

Замечание. В случае мандатного контроля доступа следует говорить о полномочном методе контроля доступа, основу которого составляет категорирование (наличие иерархии) полномочий субъектов доступа, например «директор», «начальник департамента» и т. д. Использование категорирования информации по уровням конфиденциальности и доступа к ней субъектов также при этом можно рассматривать в качестве… Читать ещё >

Метод и абстрактная модель мандатного контроля доступа (реферат, курсовая, диплом, контрольная)

Метод мандатного контроля доступа основан на использовании для задания прав доступа субъектов к объектам так называемых меток безопасности, или мандатов. Основу метода составляет возможность категорирования субъектов и объектов по какому-либо признаку: уровню доступа к информации, уровню конфиденциальности информации, уровеню доверия к программному средству, к безопасности объекта и т. д. На практике нашел широкое применение мандатный метод контроля доступа, основанный на категорировании обрабатываемой информации.

Идея рассматриваемого подхода к контролю доступа на основе меток безопасности (мандатов) в общем случае состоит в том, что если возможно иерархическое упорядочивание (категорирование) субъектов и объектов доступа по какому-либо признаку (признакам), то для каждой категории можно задать свою метку безопасности — число. Правила доступа при этом можно определять «по умолчанию», на основании результатов арифметического сравнения меток безопасности субъектов и объектов. Проиллюстрируем реализацию данного подхода к реализации контроля доступа на примере абстрактной модели, получившей наименование «модели Белла — ЛаПадулы».

Метки безопасности объектов отражают категорию конфиденциальности информации, которая может быть сохранена в соответствующих объектах. Метки безопасности субъектов отражают полномочия (по аналогии с формой допуска — уровень доступа) субъектов в части их допуска к информации различных уровней конфиденциальности.

Рассмотрим соответствующую модель мандатного контроля доступа. Будем считать, что чем выше полномочия субъекта и уровень конфиденциальности объекта, тем меньше их порядковый номер в линейно полномочно упорядоченных множествах субъектов и объектов С = {С, …, С;} и О = = {О,… О,}, и тем меньшее значение метки безопасности М(, i = 1, …, / им присваивается, т. е. М, < М2 < М3 < … < М,.

Замечание. В общем случае метка присваивается группе равноправных (имеющих одинаковый уровень допуска) субъектов и группе объектов одного уровня конфиденциальности.

Используем следующие обозначения:

- • Мг — метка безопасности субъекта (группы субъектов) доступа;

- • М0 — метка безопасности объекта (группы объектов) доступа.

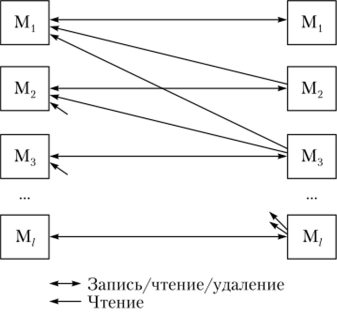

Модель Белла — ЛаПадулы применяется с целью защиты от нарушения конфиденциальности информации, что обеспечивается реализацией следующих формализованных правил мандатного контроля доступа, направленных на защиту от понижения категории обрабатываемой информации (рис. 3.4).

- 1. Субъект С имеет доступ к объекту О в режиме «Чтения», если выполняется условие Мс < М0.

- 2. Субъект С имеет доступ к объекту О в режиме «Записи», если выполняется условие Мс = М0.

Замечание. В более общем виде второе правило формулируется следующим образом: субъект С имеет доступ к объекту О в режиме «Записи», если выполняется условие: М(. > М".

Метка безопасности (мандат) Метка безопасности (мандат) субъекта доступа Мс субъекта доступа М0

Рис. 3.4. Правила мандатного контроля доступа, направленные на защиту от понижения категории обрабатываемой информации.

-*—*? Замись/чтение/удаление -*— Чтение Таким образом, администрирование средства защиты, реализующего метод мандатного контроля доступа, состоит в назначении меток безопасности (мандатов) субъектам и объектам. При анализе запроса доступа диспетчер идентифицирует метки субъекта, запросившего доступ, и объекта, к которому запрошен доступ. Значения этих меток арифметически сравниваются. По результатам подобного сравнения меток безопасности, на основании заданных «по умолчанию» правил мандатного контроля доступа (сравнения меток безопасности), диспетчером принимается решение, является ли запрошенный доступ санкционированным.

Определимся с тем, какие преимущества имеет (если имеет) метод мандатного контроля доступа перед методом дискреционного контроля доступа с принудительным управлением информационными потоками, и следует ли их рассматривать как альтернативные решения.

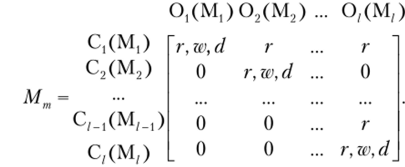

Представим правила контроля доступа, показанные на рис. 3.4, соответствующей матрицей контроля доступа Мт:

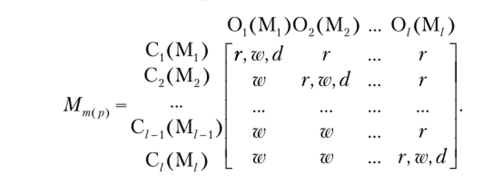

При разрешении записи (при выполнении условия: Мс > М0) получаем матрицу контроля доступа Мт (р):

Как видим, все эти правила в полном объеме могут быть реализованы методом дискреционного контроля доступа, из чего можем заключить, что метод мандатного контроля доступа не предоставляет каких-либо иных функциональных возможностей по сравнению с методом дискреционного контроля доступа с принудительным управлением информационными потоками. Более того, возможности метода дискреционного контроля доступа при этом существенно усекаются. Это обусловливается следующим.

- • Файловыми объектами, к которым может контролироваться доступ, в данном случае выступают исключительно файлы, используемые для хранения обрабатываемых интерактивными пользователями данных, поскольку категорируется информация. Как следствие, к контролируемым объектам не относятся исполняемые файлы (метод не предполагает контроля права исполнения), конфигурационные файлы системы и приложений, т. е. системные файлы. Понятно, что ни о каком категорировании нельзя говорить и применительно к объектам реестра ОС.

- • В общем случае «по умолчанию» не могут категорироваться иные объекты ИС, кроме файловых. Например, конкретный принтер может использоваться как для печати документов не выше определенного уровня конфиденциальности, так и, наоборот, не ниже этого уровня.

- • Противоречия в возможности категорирования имеют место и применительно к субъектам доступа, например, как категорировать системных пользователей, администраторов, применительно к категорированию обрабатываемой информации?

Вывод. Мандатный метод контроля доступа характеризуется предельно низким уровнем абстракции и может использоваться исключительно для реализации контроля доступа интерактивных пользователей к создаваемым ими файлам, используемым для хранения обрабатываемых данных.

Замечания. 1. Для возможности разграничения нрав доступа между субъектами, которым присвоена одинаковая метка безопасности и, соответственно, к объектам, которым присвоена одна метка безопасности, в дополнение к мандатному должен использоваться метод дискреционного контроля доступа.

2. Для разделения между субъектами неразделяемых системой и приложениями объектов в дополнение к мандатному в обязательном порядке должен использоваться метод перенаправлений запросов доступа, так как, в частности, невозможно назначить одновременно несколько различных меток безопасности одному каталогу временного хранения файлов, а исходно файлов в этом каталоге нс существует, они создаются в процессе работы.

Замечание. В случае мандатного контроля доступа следует говорить о полномочном методе контроля доступа, основу которого составляет категорирование (наличие иерархии) полномочий субъектов доступа, например «директор», «начальник департамента» и т. д. Использование категорирования информации по уровням конфиденциальности и доступа к ней субъектов также при этом можно рассматривать в качестве категорирования полномочий субъектов доступа.

Отметим, что с помощью мандатного метода контроля доступа может реализовываться и избирательный контроль доступа, при условии, что отсутствует возможность категорирования субъектов и (или) объектов доступа. В этом случае уже метки безопасности (мандаты) должны сравниваться на совпадение, а правила мандатного контроля доступа принимают следующий вид:

- 1) субъект С имеет доступ к объекту О, если выполняется условие Мс = = М0;

- 2) субъект С не имеет доступа к объекту О, если выполняется условие МС*М0.

Такие правила мандатного контроля доступа уже описываются диагональной матрицей контроля доступа.