Нарушение целостности и доступности информации

Оценим корректность разрежения входного потока случайных событий реализации атак на ИС между состояниями системы, имеющего интенсивность А,. Он разрежается между всеми состояниями системы. Во всех состояниях, кроме Sxl и S. x, все соответствующие случайные события теряются, образуя поток потерь. Это корректно применительно к этим состояниям системы, так как по своему физическому смыслу (это… Читать ещё >

Нарушение целостности и доступности информации (реферат, курсовая, диплом, контрольная)

Особенность объекта и задача моделирования. Как отмечали ранее, атаки потенциального нарушителя на ИС в общем случае могут осуществляться с целью нарушения конфиденциальности, целостности и доступности обрабатываемой в ней информации.

При моделировании атак, направленных на нарушение целостности или доступности информации, ИС без каких-либо оговорок может рассматриваться как система с отказами и восстановлениями безопасности. Однако при моделировании необходимо учитывать не только восстановление безопасности системы в части устранения возникающих в ней реальных угроз уязвимостей, но и собственно восстановление системы — целостности или доступности обрабатываемой в системе информации после реализации на нее успешной атаки.

Замечание. В данном случае речь уже идет о несанкционированном воздействии на информацию.

Задача моделирования при этом состоит в определении вероятностной и временных характеристик функционирования системы с нарушенной в ней целостностью или доступностью информации, способной привести к определенным потерям, в частности, за счет дезинформации потребителей данной информации или невозможности получения к ней санкционированного доступа.

Замечание. Нарушение доступности информации может быть вызвано как несанкционированным удалением в ИС обрабатываемых данных, так и реализацией так называемых DoS-атак {Denial of Service — отказ в обслуживании), связанных с соответствующим воздействием на системные средства.

В рамках моделирования характеристик целостности и доступности информации следует учитывать то, что во время нахождения системы в состоянии наличия в ней реализуемой реальной угрозы атаки на систему может быть осуществлено несколько успешных атак (последующая атака может быть осуществлена после восстановления И С).

Следствие. При моделировании характеристик целостности и доступности информации требуется моделировать уже не реализуемость, а реализацию реализуемой реальной угрозы атаки.

Первой особенностью объекта моделирования в данном случае является то, что параметрами модели здесь уже выступают не только интенсивность возникновения в системе реализуемой реальной угрозы атаки и интенсивность ее устранения в системе, но и интенсивность осуществления атак на ИС с целью нарушения ее целостности или доступности, соответственно, интенсивность восстановлений целостности или доступности обрабатываемой информации.

Будем исходить из того, что интенсивность осуществления атак на ИС с целью нарушения ее целостности или доступности описывается простейшим входным потоком случайных событий.

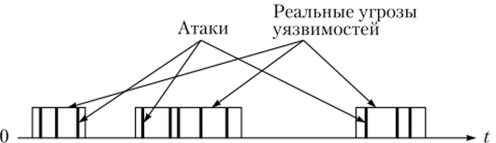

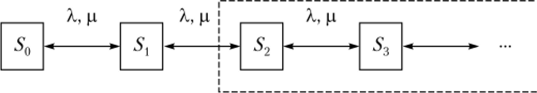

Рассмотрим, как выглядит разрежаемый исходный пуассоновский поток случайных событий реализации атак (рис. 8.18), что должно быть учтено при моделировании. Для наглядности будем считать, что угроза атаки создается угрозами уязвимостей одного типа.

Рис. 8.18. Поток случайных событий осуществления успешных атак.

Ответим на вопрос: независимы ли события осуществления успешных атак на информационную систему и возникновения в системе реализуемых реальных угроз атак?

Утверждение. События осуществления успешных атак на реализуемую реальную угрозу атаки зависимы от событий возникновения в системе реализуемых реальных угроз этих атак.

Доказательство. Атака на ИС будет осуществлена успешно только при условии возникновения в ней реализуемой реальной угрозы этой атаки.

Утверждение. События осуществления успешных атак на различные реализуемые угрозы уязвимостей, создающих угрозу атаки, независимы.

Доказательство. Доказывается это утверждение тем, что независимы события возникновения реальных угроз уязвимостей, создающих угрозу атаки, используемых потенциальным нарушителем для ее осуществления.

Следствие. Вероятность осуществления успешной атаки на И С полностью определяется вероятностью реализуемости угрозы этой атаки.

Следствие. Моделирование характеристики вероятности осуществления успешной атаки на ИС должно осуществляться моделированием характеристики вероятности реализуемости угрозы этой атаки (как это делается, мы рассмотрели выше).

Теперь рассмотрим еще одну особенность объекта моделирования. В данном случае должна моделироваться система с потерями. Дело в том, что при нарушении целостности или доступности обрабатываемой информации соответствующие компоненты системы, например серверы, выводятся из эксплуатации, с целью восстановления соответствующих характеристик безопасности.

При этом на ИС с выведенным из эксплуатации компонентом могут продолжать осуществляться атаки, что учитывается использованием простейшего входного потока для моделирования реализации атак. Эта часть потока образует для потенциального нарушителя ноток потерь, так как возможность использования им возникшей в системе реализуемой реальной угрозы атаки для него будет потеряна на время восстановления системы.

Моделирование систем с потерями. Выше были сформулированы и доказаны следующие два важных утверждения, касающиеся вопросов моделирования систем с потерями.

- 1. Входной поток случайных событий корректно вероятностно разрежается между состояниями системы марковской моделью при условии, что для одного и того же события входной поток его возникновения не зависит от выходного потока его обслуживания.

- 2. Потеря для системы случайных событий может быть учтена простым их исключением из потока случайных событий применительно к какомулибо состоянию системы только в том случае, если по своему физическому смыслу данные события не могут изменить этого состояния системы.

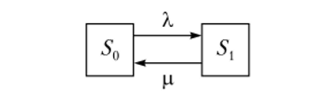

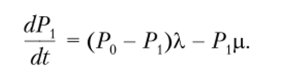

Также ранее мы говорили об особенностях объекта моделирования в теории надежности — не может отказать уже отказавший элемент. Пример модели надежности одного элемента приведен на рис. 8.19. В этой модели не учитываются потери, так как их в системе нет. Это обусловливается тем, что входной поток случайных событий для этой модели не обладает свойством стационарности, гак как весь поток поступает в систему при нахождении ее в состоянии S0. Как следствие, к отказу системы приводит любое соответствующее событие из поступающих в систему с интенсивностью X.

Как видим, отсутствие потерь здесь обусловливается некорректным разрежением входного потока случайных событий — модель не учитывает долю входного потока, определяемую интенсивностью РхХ. Обусловлено это тем, что для одного и того же события входной поток его возникновения (здесь отказа) зависит от выходного потока его обслуживания (восстановления), при этом по своему физическому смыслу данные события могут изменять состояния системы.

Рис. 8.19. Пример модели надежности

Таким образом, стоит задача преобразования рассматриваемой модели, целью которого является учет в модели соответствующих потерь при выполнении требования к обеспечению независимости для одного и того же события входного потока его возникновения от выходного потока его обслуживания. В этом случае будет обеспечено корректное разрежение входного потока входных случайных событий, что позволит говорить о корректности использования в такой модели с потерями простейшего входного потока.

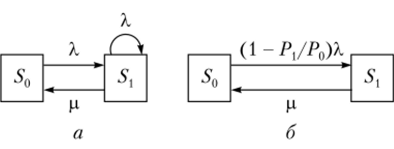

Исходная модель с потерями (в модели один обслуживающий прибор, накопитель отсутствует), приведена на рис. 8.20, а.

а б.

Рис. 8.20. Преобразование модели с целью учета потока потерь:

а — исходная конечная модель; б — преобразованная модель Состояния системы обозначены следующим образом: 50 — целостность или доступность обрабатываемой информации не нарушена, S{ — целостность или доступность нарушена, осуществляется восстановление, система выведена из эксплуатации. При этом в процессе восстановления целостности или доступности обрабатываемой информации в системе с интенсивностью Р, А, будут возникать реальные угрозы атак, которые будут потеряны — не будут переводить систему в иное состояние.

Как видим (см. рис. 8.20, а), в модели присутствует поток потерь, образуемый при нахождении системы в состоянии Sv Возникает вопрос: каким образом его учесть при расчетах?

Отметим (и это принципиально важно), что при построении модели с потерями речи о каком-либо объединении состояний уже не идет. Задача совсем иная и состоит в том, как учесть поток потерь при построении корректной конечной модели.

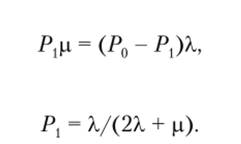

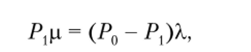

С учетом того, что доля входного потока, определяемая интенсивностью РхХ, теряется при нахождении системы в состоянии Sv стационарную вероятность Р, нахождения системы в состоянии 5, можно определить из следующего уравнения:

откуда Р, равно Рассмотрим противоречие данной модели, для чего определим стационарную вероятность Р0 нахождения системы в состоянии S0:

т.е. она определяется так же, как и для модели, приведенной на рис. 8.19, в то время как определение вероятности Р, для этих моделей различно. Таким образом, если сначала рассчитать Р0, а затем Р, как Р, = 1 — Р0, получим иной результат, чем если сначала рассчитать Р, а затем Р0 как Р0 = 1 — Р,.

Рассмотрим, каким образом преодолеть данное противоречие при построении модели с потерями. Будем исходить из очевидного предположения о том, что учет потока потерь в модели, приведенной на рис. 8.20, а, должен снизить интенсивность переходов 50 5, по сравнению с моделью, представленной на рис. 8.19. Дело в том, что в модели, приведенной на рис. 8.19, как отмечали, каждое событие из поступающих в систему с интенсивностью X переводит систему из состояния S0 в состояние 5, в модели же с потерями при возникновении не каждого события будет осуществлен переход 50 —> 5,. Доля событий, определяемая как Р^Х будет теряться в том смысле, что под их воздействием переход S0 —? 5, в системе осуществляться не будет.

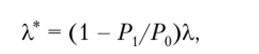

Утверждение. Если под воздействием входного потока случайных событий, поступающего в систему с интенсивностью X, система переходит из состояния Stj в состояние Sjd, из которого нс осуществляется переход в иные состояния под воздействием входного потока случайных событий, заявки на обслуживание теряются, то интенсивность входного потока случайных событий, поступающих в состояние Sj (j, определяется как (1 — PJPjЯ а ин— тенсивность потока, переводящего систему из состояния Sti в состояние 5W, — как (Р0~Р,г1)Х.

Доказательство. Получим соответствующее дифференциальное уравнение, по аналогии с тем, как мы это делали ранее, но для рассматриваемых условий моделирования, чем подтвердим сформулированное утверждение.

Напомним, что при построении уравнения Колмогорова рассматривались следующие два случая нахождения системы в состоянии 5:

- • в момент t система была в состоянии 50, а за время At перешла из него в состояние S{;

- • в момент t система находилась в состоянии 5, и за время At не вышла из этого состояния.

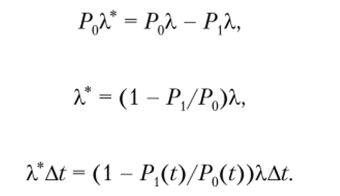

Применительно к данным моделям первый случай интерпретируется иначе. Система будет переходить в состояние 5, только под воздействием тех случайных событий, которые поступят в систему во время ее нахождения в состоянии 50, так как остальные случайные события будут образовывать поток потерь.

То есть первый случай нахождения системы в состоянии 5, при построении уравнений должен уточняться следующим образом: в момент t система была в состоянии 50, а за время At перешла из него в состояние 5, под воздействием входного потока случайных событий, не образующих потока потерь.

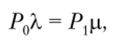

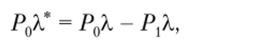

Вероятность первого случая находится как произведение вероятности P0(t) того, что в момент t система была в состоянии 50, на условную вероятность того, что за время At система перейдет в состояние Sv определяемую в данном случае долей входного потока случайных событий (вероятностно разреженным потоком). Если обозначить интенсивность потока событий, поступающих в систему во время ее нахождения в состоянии 50, как А*, то вероятность первого случая находится следующим образом: P0(t)X*At. Определим интенсивность А*.

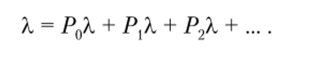

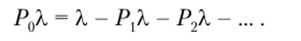

Исходя из того, что из потока случайных событий, поступающих в систему во время ее нахождения в состоянии 50, определяемого как Р0А, требуется исключить поток случайных событий, поступающих в систему во время ее нахождения в состоянии Sv определяемого как Р, А, после чего в системе останется только поток событий, поступающий во время ее нахождения в состоянии 50, т. е. вероятностно разреженный поток случайных событий, интенсивность которого А*, т. е. определяемый как Р0А,*, можем записать:

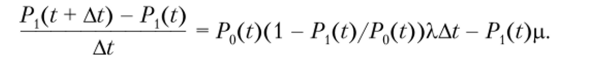

С учетом сказанного панее лля этой модели имеем откуда соответственно,.

Раскрываем скобки в правой части равенства, переносим Px(i) в левую часть и делим обе части равенства на Д?, имеем.

Откуда соответствующим образом получаем искомое дифференциальное уравнение:

Замечание. Естественно, исходим из того, что моделируемая система имеет стационарное состояние.

В результате использования данного утверждения из модели, представленной на рис. 8.20, а, получаем модель с потерями, представленную на рис. 8.20, б.

Для этой модели, как при определении стационарной вероятности Р{ нахождения системы в состоянии Sv так и при определении стационарной вероятности Р0 нахождения системы в состоянии S0, получаем одно и то же уравнение:

что подтверждает непротиворечивость данной модели.

Утверждение. В модели с потерями, построенной на основе рассмотренного преобразования, корректно реализуется вероятностное разрежение входных потоков случайных событий между состояниями системы.

Доказательство. Рассмотрим соответствующую систему без потерь с одним потоком входных случайных событий и одним обслуживающим прибором, счетная модель которой приведена на рис. 8.21.

Рис. 8.21. Исследуемая счетная модель

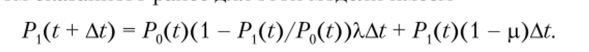

Для этой модели входной проток случайных событий, имеющий интенсивность Ху корректно вероятностно разрежается между состояниями системы следующим образом:

Как видим, корректно стационарные вероятности состояний определяются при выполнении следующего условия:

Построим модель системы с потерями. Пусть из системы (см. рис. 8.21) исключаются состояния S2, S3 и т. д., поскольку потоком Р,X эта система не переводится в состояние S2, так как это поток потерь. Но этот поток присутствует в системе, так как присутствует состояние Sv В этом случае из сказанного выше можем заключить, что для данной модели стационарные вероятности корректно определяются при выполнении следующего условия:

где X* — интенсивность вероятностно разреженного входного потока случайных событий, из которого исключен поток потерь.

Замечание. Если поток потерь не исключать при моделировании системы, то имеем X* = Х} т. е. потери входных случайных событий в модели учтены не будут — это будет не модель с потерями, а некорректная (конечная) модель без потерь.

В результате рассматриваемого вероятностного разрежения получаем интенсивность входного потока случайных событий, из которого исключен поток потерь, преобразованной конечной модели X*, определяемую следующим образом:

что полностью соответствует модели, приведенной на рис. 8.20, б.

Таким образом, в результате проведенных преобразований мы получили совсем иной физический смысл, чем у исходно рассматриваемой модели, приведенной на рис. 8.19. Здесь уже на вход модели поступает простейший поток заявок на обслуживание, который не зависит от потока обслуживания заявок, т. е. может корректно использоваться в марковской модели.

На примере покажем, какова была бы погрешность результатов моделирования в том случае, если бы модель с потерями из счетной модели (см. рис. 8.21) мы получили простым отбрасыванием состояний S2, 53 и т. д. без соответствующего преобразования интенсивности входного потока случайных событий.

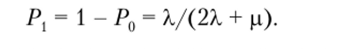

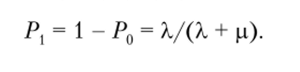

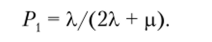

Для корректной модели значение стационарной вероятности Р{ определяется следующим образом:

aside class="viderzhka__img" itemscope itemtype="http://schema.org/ImageObject">

aside class="viderzhka__img" itemscope itemtype="http://schema.org/ImageObject">

Если бы мы просто исключили из модели, приведенной на рис. 8.21, состояния S2y 53 и т. д., то получили бы для определения стационарной вероятности Р{ совсем иную расчетную формулу:

Пусть X = 0,5 с-1, р = 1 с '. Используя первую расчетную формулу, получим Р, = 0,25, используя же вторую расчетную формулу — Р, = 0,33. Как видим, погрешность моделирования при определенных условиях может быть весьма существенной. Вместе с тем из полученной расчетной формулы следует, что поток потерь при определенных условиях может в модели не учитываться (в том случае, если это не скажется на результатах моделирования с требуемой точностью), так как при выполнении условия Р0 5г> Р( имеем X* ~ X.

Это объясняется тем, что при данных условиях для одного и того же события входной поток его возникновения уже практически не зависит от выходного потока его обслуживания, так как вероятностью одновременного присутствия в системе нескольких событий (наступает очередной отказ во время восстановления) можно пренебречь.

Замечание. Наличие стационарного состояния для рассматриваемых систем с потерями обусловливается тем, что моделируется транзитивный случайный процесс с непрерывным временем и конечным числом состояний, среди которых нет невозвратных и поглощающих состояний, который, о чем говорили ранее, всегда обладает эргодическим свойством.

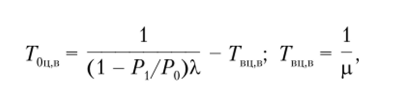

Теперь, что касается определения требуемых эксплуатационных характеристик безопасности. Вероятность (доля времени) Р, того, что система будет находиться в состоянии восстановления нарушенной характеристики безопасности, как показали выше,.

Л вот временные характеристики, с учетом особенностей объекта моделирования (системы с потерями), в данном случае должны определяться с учетом формирующегося в системе потока потерь — это среднее время наработки на нарушение целостности или доступности обрабатываемой информации0ц, в> среднее время восстановления целостности или доступности 7ш,"> где:

среднее время между отказами — нарушениями целостности или доступности обрабатываемой информации: Г0цв + Гвцв.

Моделирование реализации реализуемых угроз атак на нарушение целостности и доступности информации. Как было показано выше, задача моделирования для таких объектов, как нарушение целостности и доступности информации, имеет аналогичные решения.

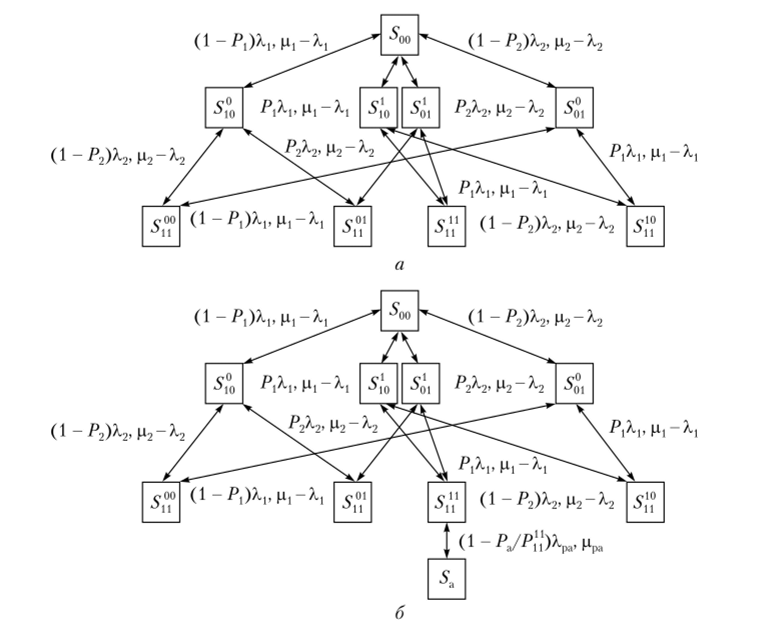

Проиллюстрируем подход к моделированию реализации реализуемых угроз атак на примере. С этой целью преобразуем модель реализуемости угрозы атаки с двумя входными потоками случайных событий возникновения уязвимостей двух типов и двумя абстрактными (оцениваем актуальность угрозы атаки) обслуживающими приборами, приведенную на рис. 8.22, а, в модель реализации реализуемой угрозы атаки (рис. 8.22, в). При этом предполагаем, что восстановление целостности или доступности информации осуществляется отдельным обслуживающим прибором.

Рис. 8.22. Преобразование модели реализуемости угрозы атаки в модель реализации реализуемой угрозы атаки:

а — исходная модель; б — преобразованная модель Состояние 5,1,1 — это состояние реализуемого реального отказа безопасности, при котором в системе присутствует по крайней мере одна реализуемая реальная угроза атаки.

Именно в этом состоянии системы на нее осуществляются успешные атаки, приводящие к нарушению целостности или доступности информации. При этом интенсивность осуществления атак (любых, поскольку моделируется система с потерями) с целью нарушения целостности или доступности информации обозначена через Хра. Интенсивность восстановлений нарушенной целостности или доступности информации обозначим как X, .

Как отмечали, значение параметра интенсивности осуществления атак должно определяться статистикой эксплуатации подобной (аналогичной) ИС.

Замечание. При моделировании делаем предположение о том, что вероятность события завершения устранения в системе реализуемой реальной угрозы атаки в момент нарушения в системе целостности или доступности информации пренебрежимо мала.

Полученная в этих предположениях модель приведена на рис. 8.22, б. Состоянием 5а характеризуется нарушение целостности или доступности информации, в котором образуется соответствующий поток потерь. При этом, как видим из модели, получаем требуемый поток случайных событий осуществления успешных атак.

Оценим корректность разрежения входного потока случайных событий реализации атак на ИС между состояниями системы, имеющего интенсивность А,. Он разрежается между всеми состояниями системы. Во всех состояниях, кроме Sxl и S.x, все соответствующие случайные события теряются, образуя поток потерь. Это корректно применительно к этим состояниям системы, так как по своему физическому смыслу (это состояния возникновения/устранения уязвимостей, а рассматриваемый поток — это входной поток случайных событий реализации атак), данный поток случайных событий никак не может воздействовать на возникновение/устранение уязвимостей.

Это подтверждается тем, что поток, переводящий систему из состояния 5,1,1 в состояние 5а, без учета потерь в состоянии 5а имеет интенсивность РЦ,{. Поток же потерь, образуемый в состоянии 5а, соответствующим образом учтен разрежением потока, переводящего систему из состояния 5Д1 в состояние S.

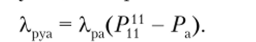

л По полной аналогии с тем, как мы это делали ранее, объединим все состояния, кроме S// и 5а, в одно состояние 500, рассчитав при этом соответствующим образом значения параметров реализуемости угрозы атаки, А, р, в результате чего получаем модель, приведенную на рис. 8.23.

Рис. 8.23. Преобразованная модель реализации реализуемой угрозы атаки

С точки зрения определения эксплуатационных параметров и характеристик безопасности в данном случае интерес представляет моделирование как реализуемости, так и реализации угроз атак.

Вопросы определения параметров и характеристик реализуемости угроз атак, осуществляемого на соответствующей модели реализуемости угрозы атаки, например приведенной на рис. 8.22, а, были рассмотрены выше.

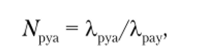

Рассмотрим, какие параметры и характеристики реализации реализуемых реальных угроз атак имеют практический интерес и каким образом их определить. Во-первых, это вероятность нахождения системы в состоянии восстановления целостности или доступности обрабатываемой информации. Для модели, представленной на рис. 8.22, а, она определяется как стационарная вероятность (доля времени) нахождения системы в состоянии 5а. Во-вторых, практический интерес представляет то, с какой интенсивностью будут осуществляться переходы Stl —> 5а. Это интенсивность осуществления успешных атак, обозначим ее, А, определяемая с учетом соответствующего потока потерь следующим образом:

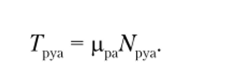

Зная эту интенсивность, можно определить среднее число успешных атак, осуществляемых потенциальными нарушителями во время пребывания системы в состоянии наличия в ней реализуемой реальной угрозы атаки:

и среднее время пребывания системы в состоянии восстановления целостности или доступности информации во время пребывания системы в состоянии реализуемости на нее успешных атак потенциальным нарушителем, обозначим Т •.

ру".

С точки же зрения упрощения задачи моделирования в данном случае, отметим, что оно реализуется при моделировании параметров и характеристик реализуемости угрозы атаки (это мы рассмотрели ранее). В результате сразу получаем модель, представленную на рис. 8.23, получить решение для которой не представляет труда.

Отметим, что в теории телетрафика [ 131 поток случайных событий, формируемый в построенной нами модели на входе состояния 5а (см. рис. 8.23), принято называть альтернирующим.

Для подобных потоков предполагают, что смена состояний происходит в случайные моменты времени, а на интервалах постоянства интенсивности поток ведет себя как простейший. В общем случае такие потоки относят к дважды стохастическим. При этом отдельно выделяют потоки с двумя состояниями, одно из которых соответствует нулевой интенсивности.

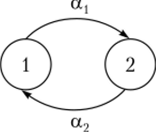

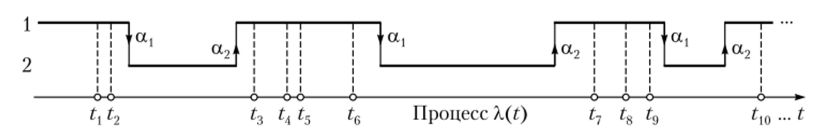

Альтернирующий поток характеризуется тем, что его интенсивность есть кусочно-постоянный стационарный случайный процесс X (t) с двумя состояниями Xt = X и Х2 = 0, переходы между которыми осуществляются с соответствующими интенсивностями ос, (рис. 8.24).

Замечание. В нашем случае переходы процесса между состояниями также осуществляются под воздействием пуассоновских потоков с интенсивностями а-.

Рис. 8.24. Граф переходов случайного процесса X (t).

В течение интервала времени, когда процесс X (t) находится в первом состоянии, поток событий представляет собой пуассоновский поток с интенсивностью X. Во втором состоянии процесса поток событий отсутствует (рис. 8.25).

Рис. 8.25. Альтернирующий поток

Моменты перехода процесса из состояния в состояние не связаны с моментами наступления событий в соответствующем пуассоновском потоке Х{ = Xt поэтому, во-первых, поток называется асинхронным потоком событий и, во-вторых, так как Х0 = 0 — альтернирующим.

Таким образом (см. рис. 8.18), можем сделать вывод о том, что нам требовалось получить на входе состояния 5а (см. рис. 8.23) именно альтернирующий поток.

Теперь остановимся на следующем важном моменте. Ранее мы говорили о том, что с использованием соответствующей статистики для решения рассматриваемых задач моделирования требуется определить интенсивность осуществления атак (не только успешных — всех атак, так как моделируется система с потерями) на нарушение целостности или доступности информации, которая обозначена через Хра. Далее значение этого параметра используется в соответствующих моделях (см. рис. 8.22, б и рис. 8.23).

При этом ранее утверждали и обосновали следующее — события осуществления успешных атак с использованием реализуемой реальной угрозы атаки зависимы от событий возникновения в системе реализуемых реальных угроз этих атак.

С учетом сказанного рассмотрим, какому потоку случайных событий реализации атак потенциальным нарушителем соответствует собственно процесс реализации атак, интенсивность какого потока случайных событий определяется параметром А,ра, значения которого должны быть получены из соответствующей статистики.

Утверждение. Поток случайных событий реализации атак потенциальным нарушителем — это альтернирующий поток, и именно его интенсивность характеризуется параметром Хрп, значение которого определяется с использованием соответствующей статистики.

Доказательство. Доказывается данное утверждение следующим. Очевидно, что реальный потенциальный нарушитель будет реализовывать соответствующие атаки на ИС только при возникновении в системе условий их реализуемости, т. е. когда угроза атаки становится реальной — в системе присутствуют все уязвимости, создающие угрозу атаки, о которых знает реальный потенциальный нарушитель, которые для него технически реализуемы, и он готов к реализации реальной угрозы этой атаки. Именно возникновение подобных условий является основанием для реализации и для выбора способа осуществления атаки потенциальным нарушителем.

Следствие. Параметром А.ра, определяемым из соответствующей статистики, характеризуется именно интенсивность реализации реализуемых угроз атак, поэтому, если этот параметр использовать так, как это показано на рис. 8.23, соответствующий входной поток будет разрежен дважды.

Как видим, требуется соответствующий перерасчет значения определяемого из соответствующей статистики параметра А.ра.

Утверждение. В модели реализации реализуемой угрозы атаки вместо параметра Х]УЛ необходимо использовать его значение, деленное на вероятность реализуемости угрозы атаки.

Замечание. Для модели, приведенной на рис. 8.23, это значение рассчитывается следующим образом: XpJPu.

Доказательство. В этом случае входной поток реализации атак потенциальным нарушителем, характеризуемый интенсивностью XpJPxv единожды разрежается, образуя на выходе состояния реализуемости угрозы атаки требуемый альтернирующий поток.

Определим вид и физический смысл потока случайных событий, подаваемого при этом на вход модели и имеющего рассчитанную интенсивность X /Рп. Физический смысл подобного потока следующий. Им определяется процесс потенциального осуществления атак при условии, что угроза соответствующей атаки постоянно реальна и реализуема в ИС, т. е. без какоголибо его вероятностного разрежения, создаваемого условием возникновения в системе реализуемой потенциальным нарушителем реальной угрозы атаки.

А вот альтернирующий поток, характеризуемый интенсивностью А,ра, уже предполагает то, что любая атака может быть успешно реализована потенциальным нарушителем при условии, что объект не будет выведен из эксплуатации для восстановления (в этом случае образуется поток потерь).

Выводы

- 1. Процесс реализации потенциальным нарушителем атак на ИС, предполагающих использование им возникающих в системе условных уязвимостей реализации, должен моделироваться альтернирующим потоком случайных событий.

- 2. Для моделирования процесса реализации атак потенциального нарушителя на ИС, предполагающих использование им возникающих в системе условных уязвимостей реализации, в обязательном порядке должна моделироваться эксплуатационная характеристика вероятности реализуемости угрозы этой атаки потенциальным нарушителем.

Замечание. Используя далее в моделях параметр А,ра, предполагаем, что его значение соответствующим образом пересчитано.