Имитостойкость и помехоустойчивость шифров

Для обеспечения имитозащиты используется криптографическая контрольная сумма, зависящая от открытого текста и ключа — имитовставка алгоритма ГОСТ или код аутентификации (MAC — Message Authentication Code) зарубежных алгоритмов шифрования. Кроме того, криптографически стойкими являются некоторые алгоритмы вычисления хэш-значения (контрольной суммы), построенные на односторонних функциях. Защита… Читать ещё >

Имитостойкость и помехоустойчивость шифров (реферат, курсовая, диплом, контрольная)

Наряду с практической криптостойкостью к современным шифрам часто предъявляется требование имитостойкости и помехоустойчивости. Примером искажений сообщений при передаче, но каналам связи являются искажения тина «замена», «пропуск» и «вставка» символов.

Любой шифр, нс размножающий искажений типа «замена» символов в шифротексте, представим в виде композиции шифров многозначной замены и перестановки (теорема А. А. Маркова). Всякий шифр, не размножающий искажений типа «пропуск» символов в шифротексте, есть либо шифр простой замены, либо произведение шифра простой замены и частного вида шифра перестановки, заключающегося в инверсии записи текста (запись справа налево).

Результат не изменится для искажений типа «вставка» символов в шифротексте. Таким образом, сложные шифры распространяют искажения типа пропуска и вставки знаков в канале связи. Следовательно, следует применять специальные методы повышения помехоустойчивости, например введение избыточности.

Защита информации, передаваемой, но каналам связи, от случайных помех осуществляется с помощью помехоустойчивого кодирования. При таком кодировании в информацию вносится избыточность (добавляется контрольная сумма, вычисленная по определенному алгоритму), а затем на принимающей стороне с использованием этой избыточности производится обнаружение и исправление ошибок, внесенных в сообщение при его передаче.

Примерами помехоустойчивого кодирования являются:

- • добавление битов четности в ключи алгоритма DES;

- • контрольная сумма CRC (Cyclic redundancy code — циклический избыточный код), базирующаяся на свойствах операций над конечным полем Галуа GF (2Л).

Значение CRC является, по сути, остатком от деления многочлена, соответствующего входным данным, на некий фиксированный порождающий многочлен.

Каждой конечной последовательности битов я0, а{> …, ап_{ сопоставляется двоичный многочлен Р (х) = Значение CRC с порождающим многочленом G (x) степени N определяется как битовая последовательность длины А, представляющая многочлен R (x):

Вид G (x) зависит от конкретной реализации CRC. Наиболее распространены CRC-8, CRC-16 и CRC-32. Алгоритм CRC-1 с порождающим многочленом G (x) = х + 1 используется в аппаратном контроле ошибок и известен также как бит четности.

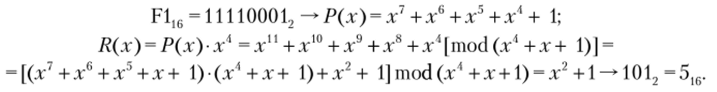

Пример 2.10.

Рассчитать CRC-код для байта F1 с использованием алгоритма CRC-4 с порождающим многочленом G (x) = х4 + х + 1:

Значение CRC-кода числа F1 равно пяти.

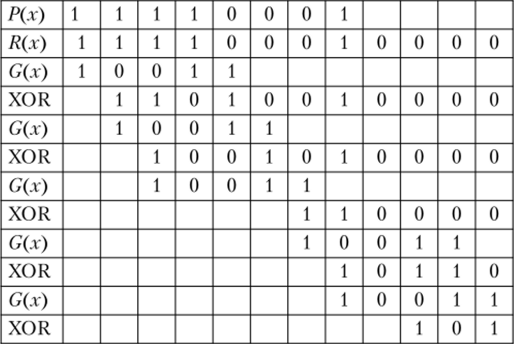

В двоичном представлении умножение на xw равносильно сдвигу влево на N разрядов (к числу дописывается справа N нулей), а приведение по модулю С (х) производится аналогично примеру 2.8, пока не останется не более N значащих разрядов. Для текущего примера вычисление в двоичном виде CRC-4 представлено на рис. 2.59.

Рис. 2.59. Пример вычисления CRC-кода в двоичном виде.

CRC с порождающим полиномом степени N обеспечивает вероятность необнаружения ошибки 2_ЛГ= ½N.

Существующие стандарты IEEE — CRC-128, CRC-256 — в настоящее время вытеснены криптографическими контрольными суммами (хэшфункциями).

С помощью только помехоустойчивого кодирования невозможно обеспечить защиту от преднамеренных воздействий на сообщения, так как алгоритмы кодирования являются открытыми и потенциально известны злоумышленнику.

Имитозащита — это защита канала шифрованной связи от навязывания ложной информации. Ложная информация считается навязанной, если она принята приемным устройством к исполнению, т. е. таким же образом, как принимаются истинные сообщения.

Предположим, что имеется связь между абонентами, А и В. Абонент, А может в определенный момент времени отправить абоненту В криптограмму. До момента передачи криптограммы канал «пуст», но в шифратор абонента-получателя В введен ключ шифрования в ожидании получения сообщения от абонента-отправителя, А Действия противника определяются предположениями о его возможностях:

- • он знает действующий шифр;

- • он имеет доступ к каналу связи;

- • он может считывать из канала любое сообщение;

- • он может формировать и вставлять в канал связи любое сообщение;

- • он может заменять передаваемое сообщение на любое другое;

- • все указанные действия он может совершать «мгновенно» (располагая соответствующими техническими средствами);

- • он не знает действующего ключа шифра.

Имитация при «пустом» канале. Пусть канал связи «пуст» и противник вставляет в канат связи некоторое шифрованное сообщение. Возможны два исхода:

- • получатель В после расшифровки не сможет прочитать сообщение и сочтет его ложным;

- • после расшифровки получатель В получит осмысленное сообщение и, действуя в соответствии с ним, может нанести себе ущерб.

При таком «навязывании» ложной информации противник не знает, какое именно сообщение он «навязал» получателю. Такое навязывание ложной информации можно назвать навязыванием «наугад». При этом противник стремится выбрать навязываемое сообщение у таким образом, чтобы максимизировать вероятность навязывания при случайном ключе k. Защищающаяся сторона, в свою очередь, зная о возможных действиях противника, будет выбирать такой шифр, чтобы минимизировать максимально возможное значение вероятности навязывания.

Противник может ужесточить свои действия, навязывая сообщения, которые наносят максимальный ущерб абоненту В. Такая имитация называется целевой (прицельной).

Имитация при передаваемом сообщении. Аналогичные ситуации возникают и при навязывании путем подмены передаваемого сообщения ушу'.

Имитация при знании открытого текста. Противник может обладать и дополнительной информацией, например может знать открытый текст х, который скрывается за передаваемой криптограммой у. В этом случае противник стремится максимизировать условную вероятность навязывания сообщения у при знании открытого текста х, а защищающая сторона — минимизировать этот максимум.

К имитации в широком смысле этого слова относятся и некоторые другие действия противника:

- • переадресация сообщения у, идущего от, А к В, другому абоненту С (со срывом передачи сообщения абоненту В или без срыва);

- • изменение отправителя, А на другого абонента А';

- • задержка перехваченного сообщения у и вставка его в канал связи в другое время.

Поэтому получатель должен быть уверен, во-первых, в том, что сообщение предназначено именно ему, а во-вторых, что оно передано именно указанным отправителем. В-третьих, получатель должен быть уверен в том, что сообщение он получил вовремя.

Под имитостойкостъю приемного устройства понимается его защита от навязывания информации, поступающей в результате воздействия противника на передаваемую по каналу связи информацию, а также на «пустой» канал.

Для обеспечения имитозащиты необходимо, чтобы злоумышленник не имел возможности создавать правдоподобные (т.е. обрабатываемые приемным устройством как истинные) сообщения. Формально, вероятность случайно выбранного сообщения пройти проверку на подлинность не должна превышать некоторой заданной величины.

Как и в случае обеспечения помехоустойчивости, это возможно путем внесения избыточности в сообщение, однако алгоритм внесения избыточности должен быть скрыт от злоумышленников, т. е. отвечать требованию криптографической стойкости.

Для обеспечения имитозащиты используется криптографическая контрольная сумма, зависящая от открытого текста и ключа — имитовставка алгоритма ГОСТ или код аутентификации (MAC — Message Authentication Code) зарубежных алгоритмов шифрования. Кроме того, криптографически стойкими являются некоторые алгоритмы вычисления хэш-значения (контрольной суммы), построенные на односторонних функциях. Защита от переадресации и изменения отправителя достигается использованием технологии ЭЦП;

В открытые данные, используемые для выработки имитовставки, помимо собственно текста сообщения может быть включена служебная информация, такая как метки времени, регистрационные номера сообщений и т. п. Это позволяет обеспечить защиту от повторной передачи ранее переданного истинного сообщения.